De acuerdo con la investigación de Kaspersky Labs, el 34 % de los usuarios de Internet a nivel mundial sufrieron ataques de programas maliciosos en 2012. Como siempre, los objetivos más populares de los ataques fueron los programas más utilizados, como Java, Acrobat Reader e Internet Explorer. Pero, a medida que accedemos a más y más información online a través de distintos dispositivos con conexión a Internet, como smartphones, iPads, aplicaciones, etc., los atacantes modifican sus técnicas y productos rápidamente con el objetivo de adaptarse a los cambios de comportamiento de los usuarios. Como usuarios, nos enfrentamos a amenazas en cualquier dispositivo conectado, independientemente de lo protegido que este pueda estar.

Amenazas de seguridad para distintos sistemas operativos en cualquier dispositivo

Antes, los programas de malware se diseñaban para sistemas operativos específicos. También había más amenazas dirigidas a Windows que al sistema operativo Mac. Estas afirmaciones ya no son tan ciertas como entonces. Las amenazas más recientes como el troyano Morcut se camuflan como applets o complementos que se pueden descargar en cualquier sistema porque contienen scripts adecuados para cada uno de ellos y, una vez activados, pueden identificar qué sistema operativo se está utilizando e introducir la versión correspondiente de su código malicioso. Además, después de que los dispositivos Mac se hayan mantenido prácticamente libres de amenazas durante años, los productos de Apple son en la actualidad uno de los objetivos principales: los expertos en antivirus de Kaspersky Lab crearon en 2012 un 30 % más de firmas para detectar troyanos de Mac que en 2011. Entre los programas de malware más populares para Mac se encuentran los troyanos Trojan.OSX.FacCo.a y Jahlav; ambos se camuflan como códecs de vídeo que en realidad son programas que roban la información del usuario y descargan más programas maliciosos.

Dispositivos móviles:

En 2012, casi todo el malware para móviles se creó para explotar las vulnerabilidades de seguridad en dispositivos con plataformas Android. Esto se debe, en parte, a que se venden más dispositivos Android que iOS, pero también al enfoque abierto de Google respecto a la venta de aplicaciones, que proporciona un margen más amplio para los atacantes, en comparación con el enfoque de Apple. También se produce otro problema en Android: hay una gran cantidad de aplicaciones legítimas de Android que funcionan con redes de anuncios que son sospechosas en el mejor de los casos y maliciosas en el peor de ellos. Estas redes acceden a información personal como correos electrónicos y números de teléfono, lo que pone en peligro la seguridad de tu dispositivo Android. Pero esto no significa que la App Store no tenga aplicaciones maliciosas; la primera aplicación sospechosa, llamada Find and Call, un programa que buscaba los números de teléfono y los correos electrónicos del usuario para inundarlos de spam, se detectó en julio de 2012.

Sea cual sea la plataforma, estas amenazas pueden pasar de ser simplemente spam molesto a robar tu identidad y a poner en peligro la seguridad de tu dispositivo. Los programas de malware para móviles pueden utilizarse para acceder a los correos electrónicos del usuario, robar información de direcciones de sus agendas, utilizar la geolocalización y así seguir al usuario, activar las cámaras y robar su identidad, o incluso para controlar sus teléfonos, lo que los convertiría en un elemento más de los botnets globales masivos. Pero los smartphones no son los únicos objetivos de los ataques; los televisores inteligentes y las tablets también se están viendo expuestos.

Sospechosos habituales:

Las formas tradicionales de spam, como el phishing, que la mayoría de usuarios ya logran detectar, son cada vez más populares en los dispositivos móviles porque lo que es más visible e identificable como una estafa en la pantalla de un ordenador portátil o de un ordenador de sobremesa es más difícil de identificar en una pantalla pequeña de bolsillo, y porque no es habitual que la barra de direcciones se vea en las aplicaciones móviles. Aquí entra en juego la utilización de estafas online como correos electrónicos falsos de sitios de viajes y de bancos, o sitios de redes sociales como Twitter, en los que los atacantes pueden crear enlaces para persuadir a los usuarios, camuflados con acortadores de URL como bit.ly, y redireccionar a los usuarios a sitios peligrosos, sin que sean conscientes de lo que están visitando.

Cosas de niños:

Esta nueva ola de amenazas versátiles también pueden ir dirigidas a los niños y utilizar su imprudencia para propagar malware. Las aplicaciones como Facebook, Foursquare y Yelp, que permiten a los usuarios "registrar" sus distintas ubicaciones, ofrecen información de geolocalización que puede poner a sus usuarios en peligro, pero especialmente a los niños; sobre todo cuando esas publicaciones se hacen a la vez en Twitter.

Tal y como muchos padres han comprobado de la peor manera, proporcionar a los niños acceso a los dispositivos móviles y a sus correspondientes tiendas de aplicaciones puede tener consecuencias muy serias si los niños descargan aplicaciones que no son gratuitas. Los niños también pueden verse arrastrados al engaño con juegos "gratuitos" que se pueden descargar sin ningún tipo de coste y que después requieren ciertos pagos para obtener herramientas que les permitan avanzar.

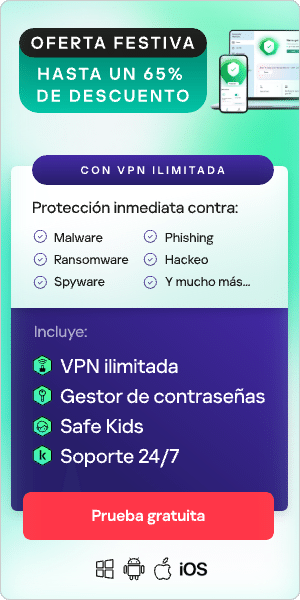

Tu buen antivirus para Windows antiguo no puede cubrir todas esas amenazas, y el enfoque tradicional de protección ya no funciona en este entorno de varios dispositivos en redes domésticas. Por este motivo, debes plantearte utilizar una solución de protección que cubra todos tus dispositivos y tu red de forma integral.

Otros artículos y enlaces relacionados con la seguridad de dispositivos conectados a Internet