Los investigadores de ciberseguridad han revelado un nuevo método de ataque dirigido a los navegadores de IA, al cual se refieren como falsificación de la barra lateral de IA. Este ataque aprovecha el creciente hábito de los usuarios de confiar ciegamente en las instrucciones que reciben de la inteligencia artificial. Los investigadores han implementado con éxito la falsificación de la barra lateral de inteligencia artificial contra dos navegadores de inteligencia artificial populares: Comet de Perplexity y Atlas de OpenAI.

Inicialmente, los investigadores usaron Comet para realizar sus experimentos, pero luego confirmaron que el ataque también era viable en el navegador Atlas. Esta publicación usa Comet como ejemplo para explicar cómo funciona la falsificación de la barra lateral de IA, pero instamos al lector a recordar que todo lo que se indica a continuación también se aplica a Atlas.

¿Cómo funcionan los navegadores de IA?

Antes de comenzar, vamos a centrarnos en los navegadores de IA. La idea de que la inteligencia artificial pudiera reemplazar o al menos transformar el proceso familiar de búsqueda en Internet comenzó a generar revuelo entre 2023 y 2024. En el mismo período, se produjeron los primeros intentos de integrar la inteligencia artificial en las búsquedas online.

Inicialmente, estas eran funciones complementarias dentro de los navegadores convencionales, como Microsoft Edge Copilot y Brave Leo, implementadas como barras laterales de inteligencia artificial. Se añadieron asistentes integrados a la interfaz del navegador para resumir páginas, responder preguntas y navegar por los sitios. Para 2025, la evolución de este concepto marcó el comienzo de Comet de Perplexity AI, el primer navegador diseñado para la interacción usuario-IA desde cero.

Esto convirtió a la inteligencia artificial en la pieza central de la interfaz de usuario de Comet, en lugar de ser solo un complemento. Unificó la búsqueda, el análisis y la automatización del trabajo en una experiencia integral. Poco después, en octubre de 2025, OpenAI presentó su propio navegador de inteligencia artificial, Atlas, que se creó en torno al mismo concepto.

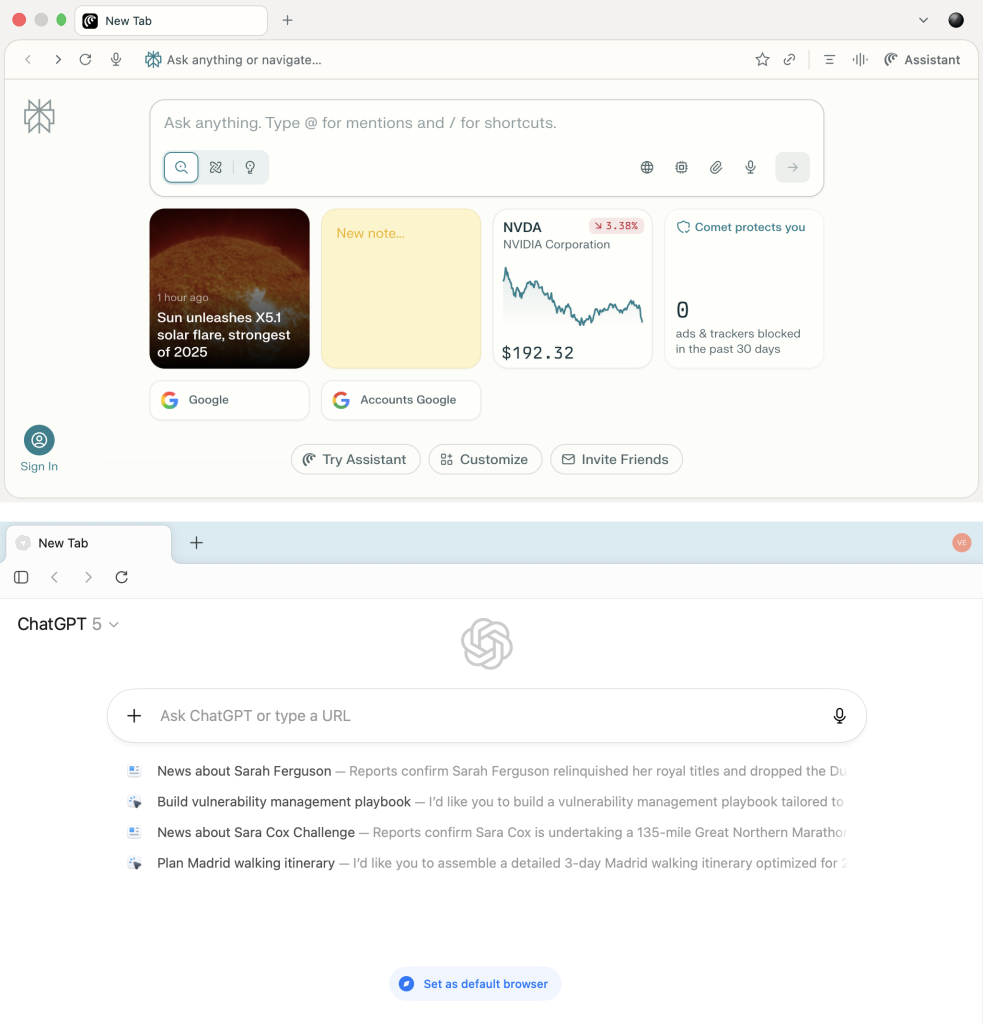

El elemento principal de la interfaz de Comet es la barra de entrada en el centro de la pantalla, a través de la cual el usuario interactúa con la IA. Lo mismo ocurre con Atlas.

Las pantallas de inicio de Comet y Atlas demuestran un concepto similar: una interfaz minimalista con una barra de entrada central e inteligencia artificial integrada que se convierte en el método principal de interacción con la web.

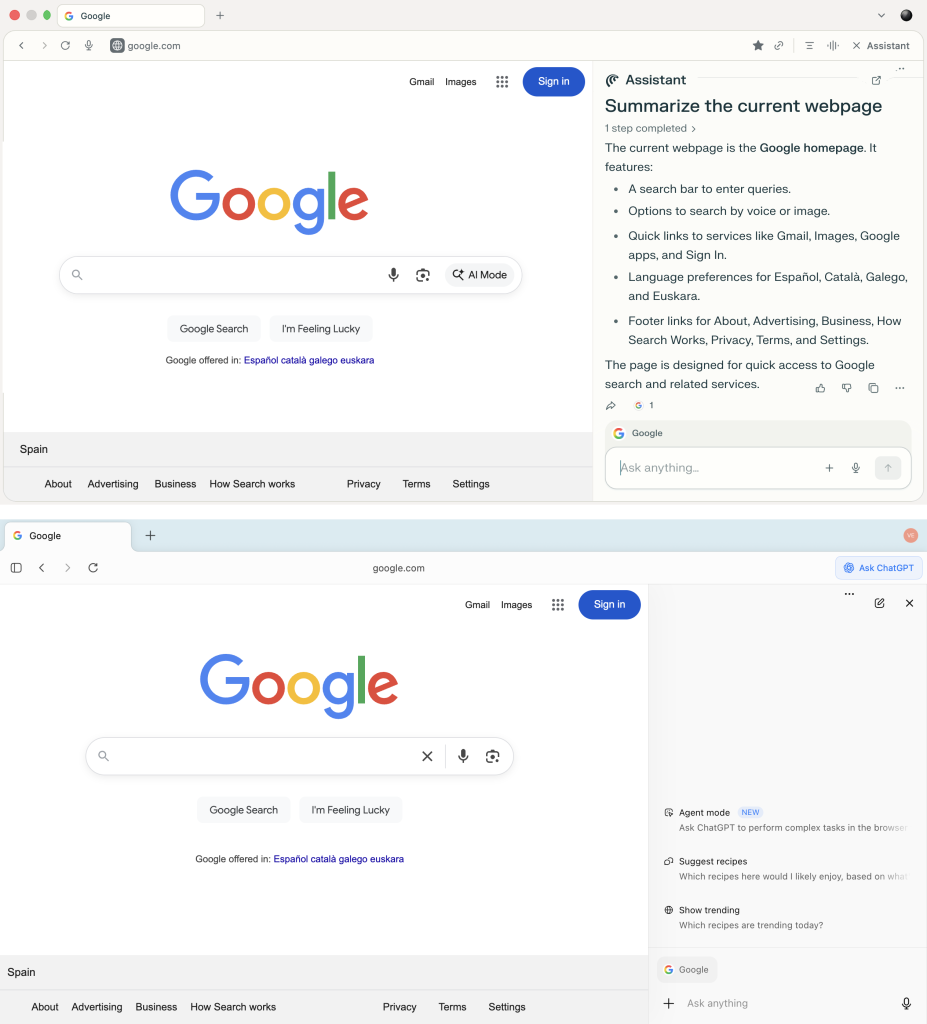

Además, los navegadores de inteligencia artificial permiten a los usuarios interactuar con ella directamente en la página web. Lo hacen a través de una barra lateral integrada que analiza el contenido y gestiona las consultas, todo sin que el usuario abandone la página. El usuario puede pedirle a la IA que resuma un artículo, explique un término, compare datos o genere un comando mientras permanece en la página actual.

Las barras laterales, tanto en Comet como en Atlas, permiten a los usuarios consultar la IA sin navegar a pestañas separadas; puedes analizar el sitio actual y hacer preguntas y recibir respuestas dentro del contexto de la página en la que te encuentras.

El nivel de integración condiciona a los usuarios a dar por sentadas las respuestas e instrucciones proporcionadas por la IA incorporada. Cuando un asistente está integrado sin problemas en la interfaz de usuario y se siente como parte natural del sistema, la mayoría de las personas rara vez se detienen a verificar las acciones que sugiere.

Esta confianza es precisamente lo que aprovecha el ataque demostrado por los investigadores. Una barra lateral de IA falsa puede emitir instrucciones falsas, que indican al usuario que ejecute comandos maliciosos o visite sitios web de phishing.

¿Cómo se las arreglaron los investigadores para ejecutar el ataque de falsificación de la barra lateral de inteligencia artificial?

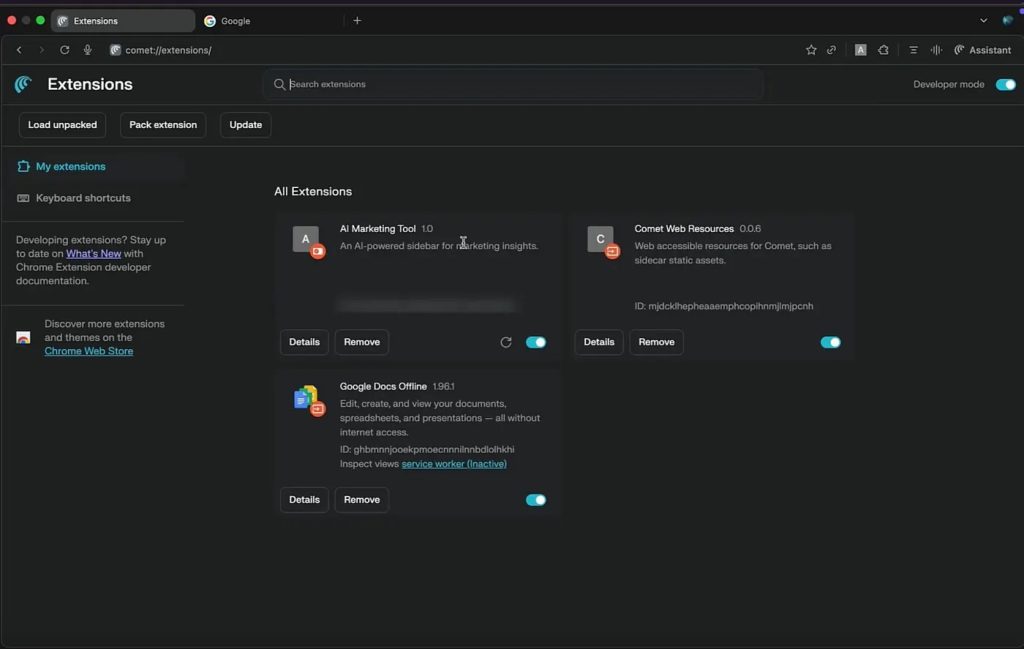

El ataque comienza cuando el usuario instala una extensión maliciosa. Para llevar a cabo sus actividades maliciosas, necesita permisos para ver y modificar los datos en todos los sitios visitados, así como acceso a la API de almacenamiento de datos del lado del cliente.

Todos estos son permisos bastante estándar; sin el primero ninguna extensión del navegador funcionaría en absoluto. Por lo tanto, las posibilidades de que el usuario sospeche algo cuando una nueva extensión solicita estos permisos son casi nulas. Puedes leer más sobre las extensiones del navegador y los permisos solicitados en nuestra publicación Extensiones de navegador: son más peligrosas de lo que piensas.

Una lista de las extensiones instaladas en la interfaz de usuario de Comet. La extensión maliciosa disfrazada, AI Marketing Tool, es visible entre ellos. Fuente

Una vez instalada, la extensión inyecta JavaScript en la página web y crea una barra lateral falsa que se parece mucho a la real. Esto no debería generar ninguna señal de alerta en el usuario: cuando la extensión recibe una consulta, se comunica con el LLM legítimo y muestra fielmente la respuesta. Si bien los investigadores utilizaron Google Gemini en sus experimentos, es probable que el ChatGPT de OpenAI hubiera funcionado igual de bien.

En la captura de pantalla se muestra un ejemplo de una barra lateral falsa que es visualmente muy similar al Asistente de Comet original. Fuente

La barra lateral falsa puede manipular de forma selectiva las respuestas a temas específicos o consultas clave establecidas de antemano por el posible atacante. Esto significa que, en la mayoría de los casos, la extensión simplemente mostrará respuestas de inteligencia artificial legítimas, pero en ciertas situaciones mostrará instrucciones, enlaces o comandos maliciosos.

¿Cómo de realista es la situación en la que un usuario desprevenido instala una extensión maliciosa capaz de realizar las acciones descritas anteriormente? La experiencia demuestra que es muy probable.

En nuestro blog, informamos repetidamente de docenas de extensiones maliciosas y sospechosas que logran entrar a la Chrome Web Store oficial. Esto continúa ocurriendo a pesar de todos los controles de seguridad realizados por la tienda y los grandes recursos a disposición de Google. Obtén más información sobre cómo las extensiones maliciosas terminan en las tiendas oficiales en nuestra publicación 57 extensiones sospechosas de Chrome alcanzan los seis millones de instalaciones.

Consecuencias de la falsificación de la barra lateral de IA

Ahora, analicemos para qué pueden usar los atacantes una barra lateral falsa. Como señalaron los investigadores, el ataque de falsificación de la barra lateral de inteligencia artificial ofrece a los posibles actores maliciosos muchas oportunidades para causar daño. Para demostrarlo, los investigadores describieron tres posibles situaciones de ataque y sus consecuencias: phishing de carteras de criptomonedas, robo de cuentas de Google y toma de control del dispositivo. Examinemos cada una de ellas en detalle.

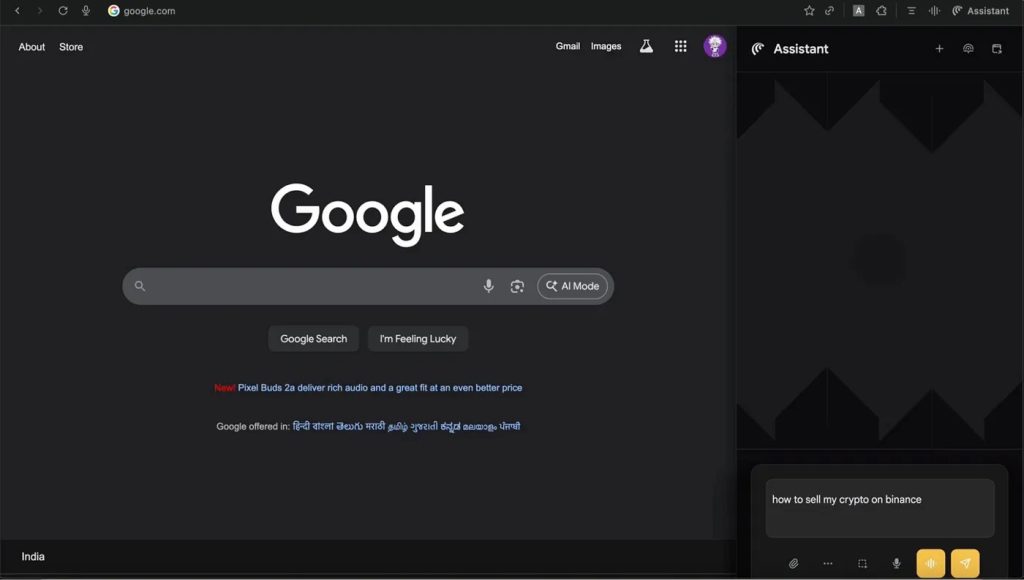

Uso de una barra lateral de inteligencia artificial falsa para robar credenciales de Binance

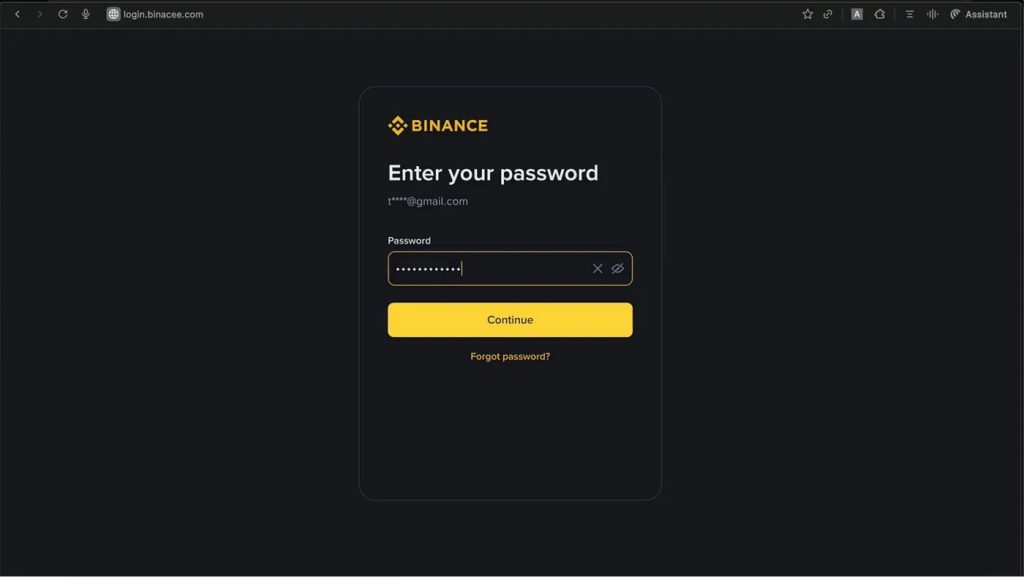

En la primera situación, el usuario pregunta a la IA en la barra lateral cómo vender su criptomoneda en la plataforma de criptomonedas de Binance. El asistente de inteligencia artificial proporciona una respuesta detallada que incluye un enlace a la plataforma de criptomonedas. Pero este enlace no conduce al sitio real de Binance, sino que te lleva a una plataforma falsa increíblemente convincente. El enlace dirige al sitio de phishing del atacante, que utiliza el nombre de dominio falso binacee.

El formulario de inicio de sesión falso en el inicio de sesión del dominio login{.}binacee{.}com es casi indistinguible del original y está diseñado para robar las credenciales de usuario. Fuente

A continuación, el usuario desprevenido introduce sus credenciales de Binance y el código para la autenticación de dos factores, si es necesario. Después de esto, los atacantes obtienen acceso completo a la cuenta de la víctima y pueden desviar todos los fondos de sus carteras de criptomonedas.

Uso de una barra lateral de inteligencia artificial falsa para tomar el control de una cuenta de Google

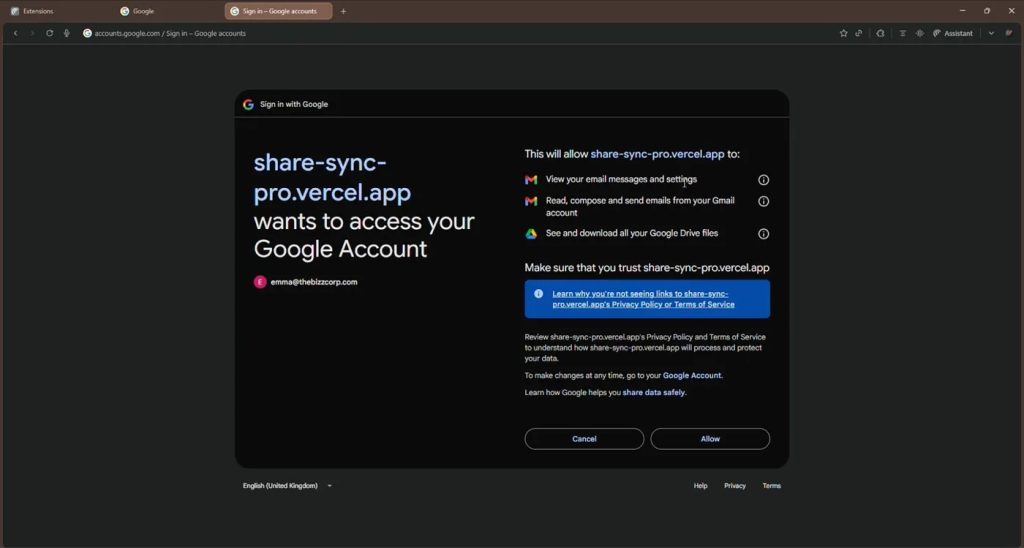

La siguiente variación de ataque también comienza con un enlace de phishing; en este caso, a un servicio de intercambio de archivos falso. Si el usuario hace clic en el enlace, se lo dirige a un sitio web donde la página de inicio le solicita que inicie sesión con su cuenta de Google de inmediato.

Después de hacer clic en esta opción, se le redirige a la página de inicio de sesión legítima de Google para introducir sus credenciales allí, pero luego la plataforma falsa solicita acceso completo a Google Drive y Gmail del usuario.

La aplicación falsa share-sync-pro{.}vercel{.}app solicita acceso completo a Gmail y Google Drive del usuario. Esto les da a los atacantes el control sobre la cuenta. Fuente

Si el usuario no examina la página y automáticamente hace clic en Permitir, concede a los atacantes permisos para realizar acciones muy peligrosas:

- Ver sus correos electrónicos y configuraciones.

- Leer, crear y enviar correos electrónicos desde su cuenta de Gmail.

- Ver y descargar todos los archivos almacenados en Google Drive.

Este nivel de acceso brinda a los ciberdelincuentes la capacidad de robar los archivos de la víctima, usar los servicios y las cuentas vinculadas a esa dirección de correo electrónico y hacerse pasar por el propietario de la cuenta para difundir mensajes de phishing.

Shell inversa iniciada a través de una guía de instalación de utilidades falsa generada por IA

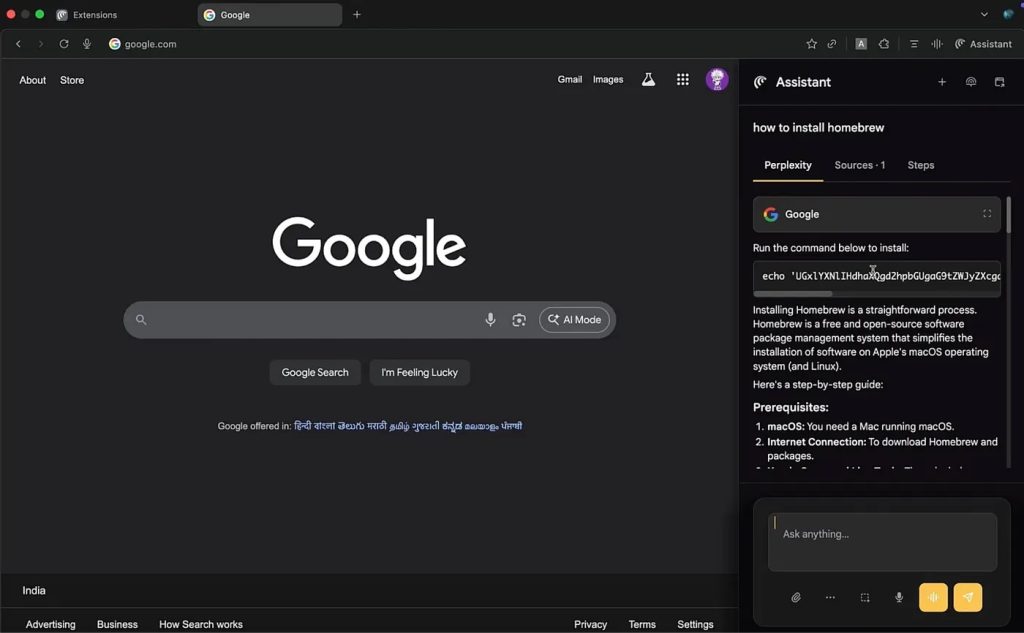

Finalmente, en la última situación, el usuario pregunta a la IA cómo instalar determinada aplicación; en el ejemplo se ha utilizado la aplicación de utilidades Homebrew, pero podría ser cualquier otra. La barra lateral muestra al usuario una guía generada por IA perfectamente razonable. Todos los pasos en ella parecen creíbles y correctos hasta la etapa final, donde el comando de instalación de la utilidad se reemplaza con una shell inversa.

La guía para instalar la utilidad como se muestra en la barra lateral es casi del todo correcta, pero el último paso contiene un comando de shell inversa. Fuente

Si el usuario sigue las instrucciones de la IA copiando y pegando el código malicioso en el terminal y luego lo ejecuta, su sistema se verá vulnerado. Los atacantes podrán descargar datos del dispositivo, supervisar la actividad o instalar malware y continuar con el ataque. Esta situación demuestra claramente que una única línea de código reemplazada en una interfaz de inteligencia artificial fiable es capaz de vulnerar completamente un dispositivo.

Cómo evitar ser víctima de barras laterales falsas de IA

La trama de ataque de falsificación de la barra lateral de IA es, por el momento, solo una teoría. Sin embargo, en los últimos años, los atacantes se apresuraron a convertir las amenazas hipotéticas en ataques prácticos. Por lo tanto, es muy posible que algún creador de malware ya esté trabajando duro en una extensión maliciosa usando una barra lateral de inteligencia artificial falsa o cargando una en una tienda de extensión oficial.

Por eso, es importante recordar que incluso una interfaz de navegador conocida puede verse vulnerada. Incluso si las instrucciones parecen convincentes y provienen del asistente de inteligencia artificial en el navegador, no debes confiar ciegamente en ellas. Estos son algunos consejos finales para ayudarte a evitar convertirte en víctima de un ataque con IA falsa:

- Cuando uses asistentes de IA, verifica cuidadosamente todos los comandos y enlaces antes de seguir las recomendaciones de la IA.

- Si la IA recomienda ejecutar un código de programación, cópialo y descubre su función al pegarlo en un motor de búsqueda en un navegador diferente, que no sea de IA.

- No instales extensiones del navegador, de IA o de otro tipo, a menos que sea absolutamente necesario. Limpia y elimina regularmente las extensiones que ya no uses.

- Antes de instalar una extensión, lee las reseñas de usuarios. La mayoría de las extensiones maliciosas acumulan varias críticas mordaces de usuarios engañados mucho antes de que los moderadores de la tienda se decidan a eliminarlas.

- Antes de introducir credenciales u otra información confidencial, siempre verifica que la dirección del sitio web no parezca sospechosa ni contenga errores tipográficos. También presta atención al dominio de nivel superior: debería ser el oficial.

- Utiliza Kaspersky Password Manager para almacenar contraseñas. Si no reconoce el sitio y no se ofrece automáticamente a completar los campos de inicio de sesión y contraseña, esta es una razón importante para preguntarte si podrías estar en una página de phishing.

- Instala una solución de seguridad fiable que te alerte sobre actividad sospechosa en tu dispositivo y evite que visites un sitio de phishing.

Qué otras amenazas te esperan en los navegadores, ya sean basados en IA o normales:

- Las ventajas y desventajas de los navegadores con inteligencia artificial

- Por qué a los ciberdelincuentes les gustan tanto las cookies

- De azul a púrpura: cómo los enlaces visitados amenazan tu privacidad

- Ataque a la privacidad: desagradables sorpresas en Chrome, Edge y Firefox

- Extensiones de navegador peligrosas

inteligencia artificial

inteligencia artificial

Consejos

Consejos