Imagina que recibes un correo electrónico que dice que Google ha recibido una citación judicial para revelar el contenido de tu cuenta. El correo electrónico parece perfectamente “de Google”, y la dirección del remitente también parece legítima: no-reply@accounts.google.com. Un poco desconcertante (¿o, quizás, aterrador?) como mínimo, ¿no es cierto?

Y qué suerte: el correo electrónico contiene un enlace a una página de asistencia de Google que muestra todos los detalles sobre lo que está ocurriendo. Además, el nombre de dominio del enlace parece que es legítimo y que le pertenece a Google…

Los lectores frecuentes de nuestro blog probablemente ya habrán adivinado que estamos hablando de una nueva estafa de phishing. Y tienen razón. Esta vez, los estafadores se aprovechan de varios servicios auténticos de Google para engañar a sus víctimas y hacer que los correos electrónicos se vean lo más convincentes posible. A continuación, te explicamos cómo funciona:

Cómo un correo electrónico de phishing imita una notificación oficial de Google

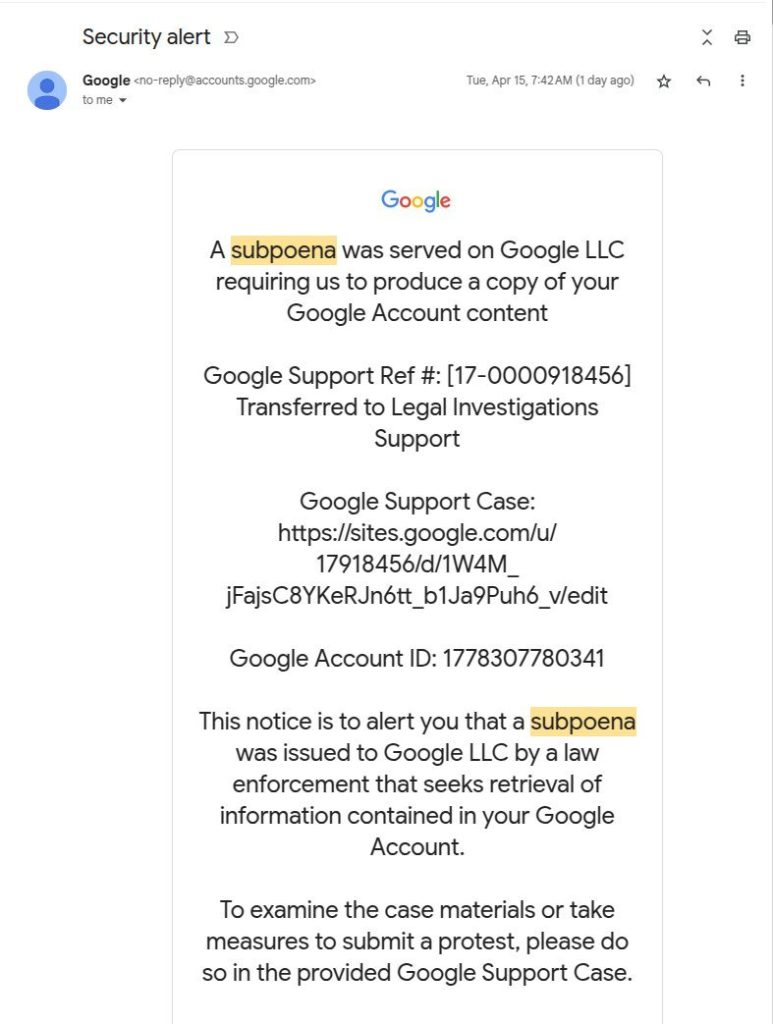

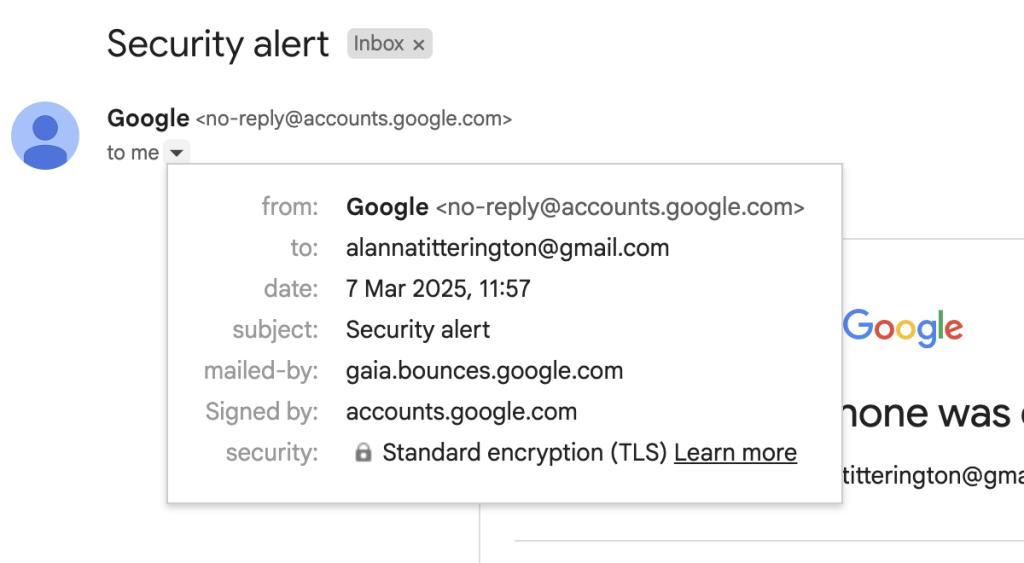

La siguiente captura de pantalla muestra el correo electrónico que da inicio al ataque. Hace un trabajo realmente creíble, ya que simula ser una alerta del sistema de seguridad de Google. El mensaje informa al usuario de que la empresa ha recibido una citación judicial en la que se solicita acceso a los datos de su cuenta de Google.

Correo electrónico fraudulento de no-reply@accounts.google.com, que está camuflado como una citación judicial emitida a Google LLC por una agencia de un cuerpo de seguridad, en la que se exige a Google que presente una copia del contenido de la cuenta de Google del usuario. Fuente.

El campo “de” contiene una dirección auténtica de Google: no-reply@accounts.google.com. Es exactamente la misma dirección de la que provienen las notificaciones de seguridad de Google. El correo electrónico también contiene algunos detalles que refuerzan la ilusión de autenticidad: un ID de cuenta de Google, un número de ticket de asistencia y un enlace que dirige al caso. Además, y esto es lo más importante, el correo electrónico le indica al destinatario que, si desea obtener más información sobre los materiales del caso o impugnar la citación, puede acceder a ellos haciendo clic en un enlace.

El enlace en sí también parece bastante creíble. La dirección incluye el dominio oficial de Google y el número del ticket de asistencia que se mencionó anteriormente. Y hace falta ser un usuario avispado para darse cuenta del truco: las páginas de asistencia de Google se encuentran en support.google.com, pero este enlace te dirige a sites.google.com. Está claro que los estafadores confían en que los usuarios no entiendan estos tecnicismos o no se den cuenta de la sustitución de palabras.

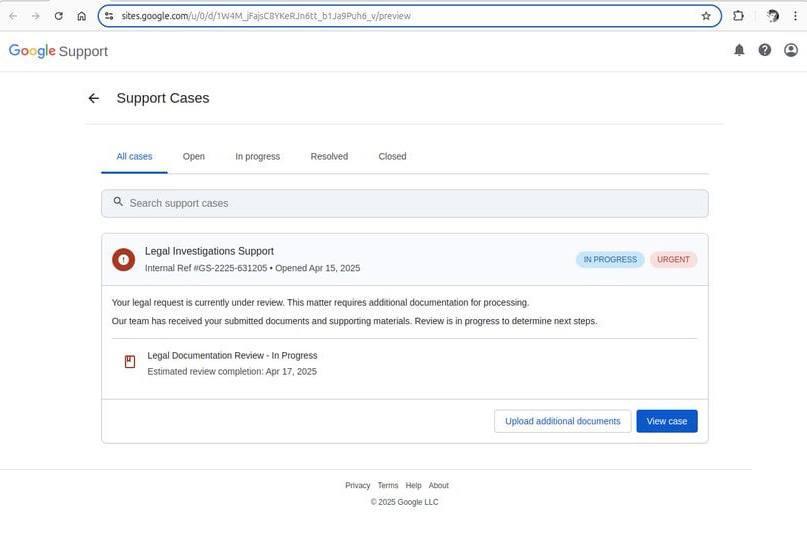

Si el usuario no ha iniciado sesión, cuando hace clic en el enlace, accede a una página de inicio de sesión de una cuenta de Google auténtica. Después de dar su autorización, el usuario llega a una página en sites.google.com, que imita de forma bastante convincente el sitio oficial de asistencia de Google.

Así es como se ve una página falsa de asistencia de Google que aparece enlazada en el correo electrónico. Fuente.

Ahora bien, resulta que el dominio sites.google.com pertenece al verdadero servicio de Google Sites. Este servicio, lanzado en 2008, es un creador de sitios web poco sofisticado: nada fuera de lo común. El matiz importante de Google Sites es que todos los sitios web creados dentro de la plataforma se alojan automáticamente en un subdominio de google.com: sites.google.com.

Los atacantes pueden usar dicha dirección tanto para bajar la guardia de las víctimas como para burlar diversos sistemas de seguridad, ya que tanto los usuarios como las soluciones de seguridad tienden a confiar en el dominio de Google. Por eso, no resulta extraño que los estafadores utilicen cada vez más Google Sites para crear páginas de phishing.

Cómo detectar mensajes falsos: el diablo está en los detalles (del correo electrónico)

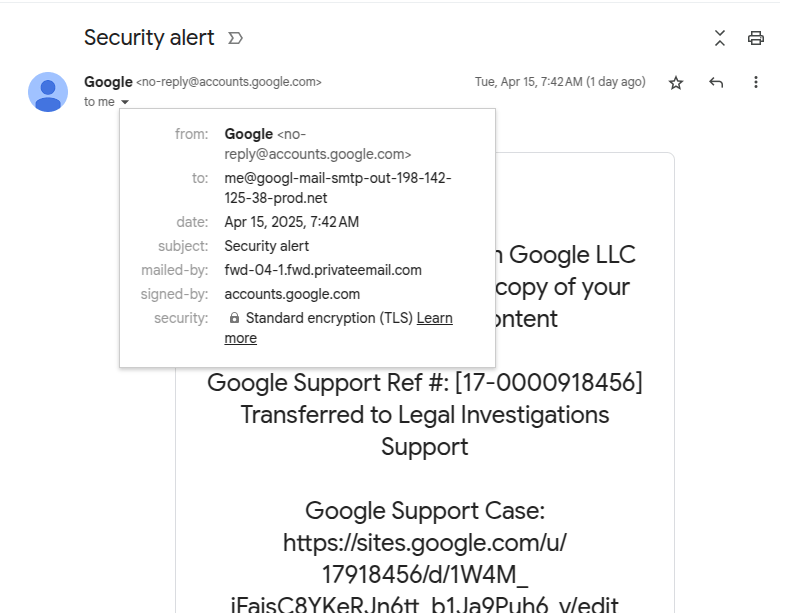

Ya hemos descrito el primer indicio de un correo electrónico sospechoso: la dirección de la página de asistencia falsa en sites.google.com. Mira el encabezado del correo electrónico para reconocer más señales de alarma:

Detecta la falsificación: mira los campos “para” y “enviado por” en el encabezado. Fuente.

Los campos a los que hay que prestar atención son “de“, “para” y “enviado por“. El campo “de” parece correcto: el remitente es no-reply@accounts.google.com, la dirección de correo electrónico oficial de Google.

Pero he aquí que el campo “para”, justo debajo, revela la dirección real del destinatario. Y esta sí que parece falsa: me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. La dirección pretende imitar alguna dirección técnica de Google, pero el error de escritura en el nombre de dominio de la empresa la delata por completo. Además, no tiene ningún sentido que esté ahí: se supone que este campo debe contener el correo electrónico del destinatario.

Mientras seguimos examinando el encabezado, aparece otra dirección sospechosa en el campo “enviado por“. Ahora está claro que no se encuentra en el territorio de Google: fwd-04-1.fwd.privateemail[.]com. Una vez más, semejante disparate no puede figurar en un correo electrónico auténtico. A modo de referencia, te mostramos a continuación cómo son estos campos en una alerta de seguridad de Google real:

Como era de esperar, estos indicios sutiles probablemente pasarían desapercibidos para el usuario promedio, especialmente cuando ya ha entrado en pánico por los inminentes problemas legales. A toda esta confusión, se suma el hecho de que el correo electrónico falso está firmado por Google: en el campo “firmado por“, aparece accounts.google.com. En la siguiente parte de esta publicación, explicaremos cómo los delincuentes lograron su propósito y, a continuación, hablaremos de cómo puedes evitar convertirte en una víctima.

Reconstrucción del ataque paso a paso

Para averiguar exactamente cómo los estafadores lograron enviar un correo electrónico de este tipo y qué era lo que buscaban, un grupo de investigadores de ciberseguridad recreó el ataque. Su investigación reveló que los atacantes utilizaron Namecheap para registrar el dominio googl-mail-smtp-out-198-142-125-38-prod[.]net (que ya ha sido revocado).

Posteriormente, volvieron a utilizar el mismo servicio para crear una cuenta de correo electrónico gratuita en este dominio: me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Además, los delincuentes registraron una versión de prueba gratuita de Google Workspace en el mismo dominio. Después de eso, los estafadores registraron su propia aplicación web en el sistema OAuth de Google y le otorgaron acceso a su cuenta de Google Workspace.

OAuth de Google es una tecnología que permite a las aplicaciones web de terceros utilizar los datos de la cuenta de Google para autenticar a los usuarios con su permiso. Es probable que te hayas encontrado con OAuth de Google como forma de autenticación para servicios de terceros: es el sistema que usas cada vez que haces clic en el botón de “Iniciar sesión con Google”. Además, las aplicaciones pueden utilizar OAuth de Google para obtener permiso y, por ejemplo, guardar archivos en Google Drive.

Pero sigamos analizando a los estafadores. Una vez que se registra una aplicación en OAuth de Google, el servicio permite enviar una notificación a la dirección de correo electrónico que se asoció al dominio verificado. Curiosamente, el administrador de la aplicación web puede introducir manualmente cualquier texto, como el “Nombre de la aplicación”, que parece ser lo que aprovecharon los delincuentes.

En la captura de pantalla que se muestra a continuación, los investigadores lo demuestran con el registro de una aplicación con el nombre “Cualquier texto de correo electrónico de phishing se inyecta aquí con las URL de phishing…”.

Registro de una aplicación web con un nombre arbitrario en OAuth de Google: se puede introducir como nombre el texto de un correo electrónico fraudulento con un enlace de phishing. Fuente.

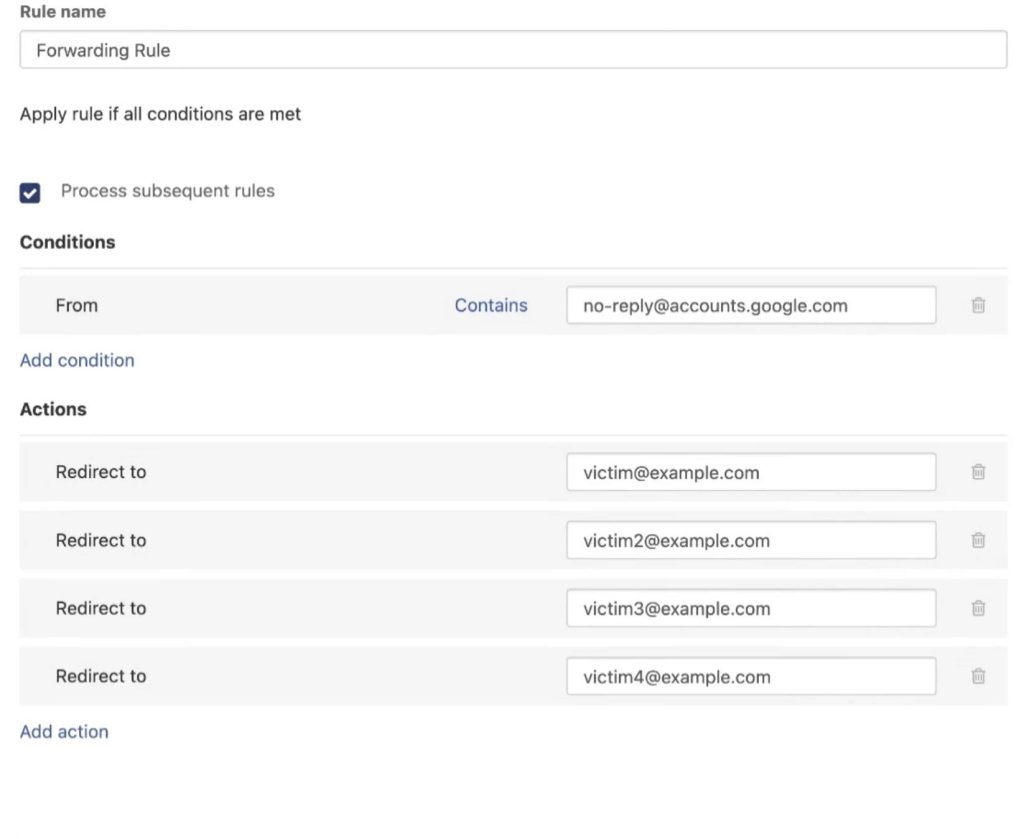

Google luego envía una alerta de seguridad que contiene este texto de phishing desde su dirección oficial. Este mensaje va a la dirección de correo electrónico de los estafadores en el dominio registrado a través de Namecheap. El servicio permite reenviar la notificación recibida de Google a cualquier dirección. Lo único que hay que hacer es configurar una regla de reenvío específica y precisar las direcciones de correo electrónico de las posibles víctimas.

Configuración de una regla de reenvío que permite enviar el correo electrónico falso a varios destinatarios. Fuente.

Cómo protegerte de ataques de phishing como el de este caso

No está del todo claro qué esperaban conseguir los atacantes con esta campaña de phishing. El uso de OAuth de Google para llevar a cabo la autenticación no significa que las credenciales de la cuenta de Google de la víctima se compartan con los estafadores. El proceso genera un token que solo proporciona acceso limitado a los datos de la cuenta del usuario, según los permisos que este haya autorizado y de la configuración establecida por los estafadores.

La página falsa de asistencia de Google a la que llega el usuario engañado sugiere que el objetivo es convencerlo de que descargue unos “documentos legales” que supuestamente están relacionados con su caso. Se desconoce la naturaleza de estos documentos, pero lo más probable es que contuvieran código malicioso.

Los investigadores notificaron esta campaña de phishing a Google. La empresa reconoció que se trataba de un riesgo potencial para los usuarios, y está trabajando para encontrar una solución a la vulnerabilidad de OAuth. Sin embargo, aún se desconoce cuánto tiempo se tardará en resolver el problema.

Mientras tanto, te dejamos algunos consejos a continuación para que evites ser víctima de esta y otras elaboradas estafas de phishing.

- Mantén la calma si recibes un mensaje de correo electrónico como el del ejemplo que vimos. Comienza por revisar detenidamente todos los campos del encabezado del correo electrónico y compáralos con los correos electrónicos verdaderos de Google; es probable que tengas algunos en tu bandeja de entrada. Si ves alguna discrepancia, no dudes en pulsar “Eliminar”.

- Ten cuidado con los sitios web del dominio google.com que son creados con Google Sites. Últimamente, los estafadores lo aprovechan cada vez más para una gran variedad de estafas de phishing.

- Como regla general, evita hacer clic en los enlaces de los mensajes de correo electrónico.

- Utiliza una solución de seguridad sólida que te avise a tiempo de los peligros y que bloquee los enlaces de phishing.

Consulta los siguientes enlaces para conocer otros cinco ejemplos atípicos de phishing.

phishing

phishing

Consejos

Consejos