El año es 2024. Un equipo de científicos de la Universidad de California en San Diego y la Universidad de Maryland en College Park descubre un peligro inimaginable que se cierne sobre el mundo, cuyo origen se esconde en el espacio. Empiezan a hacer sonar la alarma, pero la mayoría de las personas simplemente los ignoran…

No, esta no es la trama de la exitosa película de Netflix No mires arriba. Esta es la repentina realidad en la que nos encontramos después de la publicación de un estudio que confirma que las conversaciones de VoIP corporativas, datos de operaciones militares, registros de la policía mexicana, mensajes de texto privados y llamadas de suscriptores móviles tanto en Estados Unidos como en México, y docenas de otros tipos de datos confidenciales se transmiten sin cifrar a través de satélites a miles de kilómetros de distancia. Y para interceptarlos, solo se necesita un equipo que cuesta menos de 800 USD, un sencillo kit receptor de televisión por satélite.

Hoy, exploramos qué podría haber causado esta negligencia, si es realmente tan fácil extraer los datos del flujo como se describe en un artículo de Wired, por qué algunos operadores de datos ignoraron el estudio y no tomaron ninguna medida y, finalmente, qué podemos hacer para garantizar que nuestros propios datos no terminen en estos canales vulnerables.

¿Qué ha ocurrido?

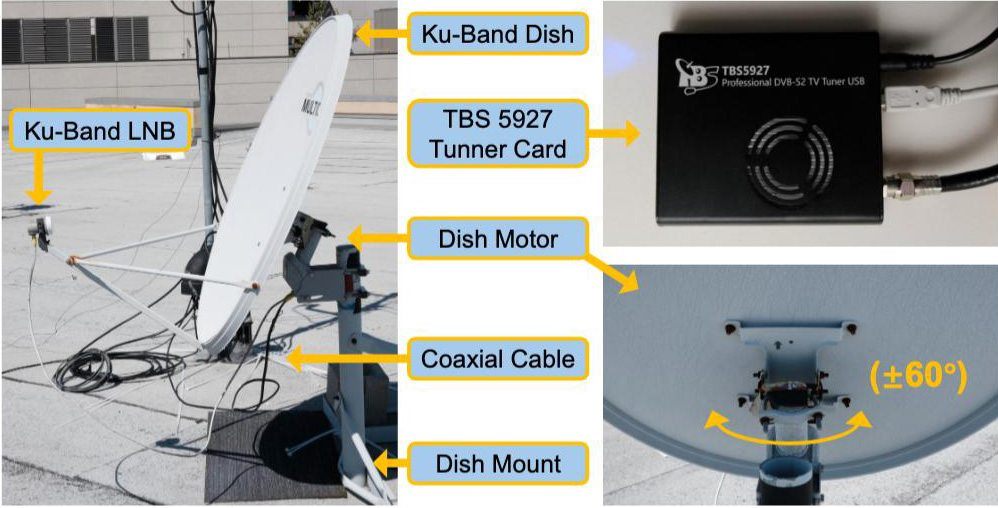

Seis investigadores instalaron una antena estándar de televisión por satélite geoestacionaria, del tipo que se puede comprar en cualquier proveedor de satélites o tienda de electrónica, en el techo de la universidad en el área costera de La Jolla en San Diego, en el sur de California. El sencillo equipo de los investigadores les costó un total de 750 $: 185 $ por la antena parabólica y el receptor, 140 $ por los accesorios de montaje, 195 $ por el actuador motorizado para girar la antena y 230 $ por un sintonizador de televisión TBS5927 con conexión USB. Vale la pena señalar que, en muchas otras partes del mundo, este kit completo probablemente les habría costado mucho menos.

Lo que distingue a este kit de la típica antena de televisión por satélite que probablemente esté instalada fuera de tu ventana o en tu tejado era el actuador motorizado de la antena parabólica. Este mecanismo les permitió reposicionar la antena para recibir señales de varios satélites dentro de su línea de visión. Los satélites geoestacionarios, utilizados para la televisión y las comunicaciones, orbitan sobre el ecuador y se mueven a la misma velocidad angular que la Tierra. Esto garantiza que permanezcan estacionarios con respecto a la superficie terrestre. Normalmente, una vez que se apunta la antena hacia el satélite de comunicaciones elegido, no es necesario volver a moverla. Sin embargo, el accionamiento motorizado permitió a los investigadores redirigir rápidamente la antena de un satélite a otro.

Todos los satélites geoestacionarios están equipados con numerosos transpondedores de datos utilizados por diversos operadores de telecomunicaciones. Desde su posición privilegiada, los científicos lograron captar señales de 411 transpondedores en 39 satélites geoestacionarios, obteniendo con éxito tráfico IP del 14,3 % de todos los transpondedores de banda Ku del mundo.

Los investigadores pudieron usar su equipo sencillo de 750 USD para examinar el tráfico de casi el 15 % de todos los transpondedores satelitales activos en todo el mundo. Fuente

El equipo desarrolló primero un método propio para la autoalineación precisa de la antena, lo que mejoró significativamente la calidad de la señal. Entre el 16 y el 23 de agosto de 2024, realizaron un análisis inicial de los 39 satélites visibles. Registraron señales de entre tres y diez minutos de duración procedentes de todos los transpondedores accesibles. Después de recopilar este conjunto de datos inicial, los científicos continuaron con escaneos satelitales selectivos periódicos y grabaciones prolongadas y específicas de satélites concretos para realizar un análisis más profundo, lo que les permitió recopilar un total de más de 3,7 TB de datos sin procesar.

Los investigadores escribieron código para analizar los protocolos de transferencia de datos y reconstruir los paquetes de red a partir de las capturas sin procesar de las transmisiones por satélite. Mes tras mes, analizaron meticulosamente el tráfico interceptado, y su preocupación aumentaba cada día que pasaba. Descubrieron que la mitad del tráfico confidencial transmitido desde estos satélites no estaba cifrado en absoluto. Teniendo en cuenta que hay miles de transpondedores en órbita geoestacionaria y que la señal de cada uno de ellos puede, en condiciones favorables, recibirse en un área que cubre hasta el 40 % de la superficie terrestre, esta noticia es realmente alarmante.

En la foto, en la instalación del tejado de la Universidad de San Diego, de izquierda a derecha: Annie Dai, Aaron Schulman, Keegan Ryan, Nadia Heninger y Morty Zhang. No aparece en la foto: Dave Levin. Fuente

¿Qué datos se transmitieron con acceso abierto?

Se descubrió que los satélites geoestacionarios transmitían una cantidad inmensa y variada de datos altamente confidenciales sin ningún tipo de cifrado. El tráfico interceptado incluyó:

- Llamadas, mensajes SMS y tráfico de Internet de usuarios finales; identificadores de equipos y claves de cifrado celular que pertenecen a varios operadores, incluidos T-Mobile y AT&T México.

- Datos de Internet para usuarios de sistemas Wi-Fi en vuelo instalados en aeronaves comerciales de pasajeros

- Tráfico de voz de varios proveedores importantes de VoIP, incluidos KPU Telecommunications, Telmex y WiBo.

- Tráfico gubernamental, policial y militar: datos procedentes de buques militares estadounidenses; datos de geolocalización y telemetría en tiempo real de los activos aéreos, marítimos y terrestres de las Fuerzas Armadas mexicanas; e información de las fuerzas del orden mexicanas, incluidos datos sobre operaciones de tráfico de drogas y reuniones públicas.

- Datos corporativos: tráfico interno de las principales organizaciones financieras y bancos como Grupo Santander México, Banjército y Banorte.

- Tráfico interno de Walmart-México, incluidos detalles sobre inventario de almacén y actualizaciones de precios.

- Mensajes de instalaciones de infraestructura clave de EE. UU. y México, como plataformas de petróleo y gas y proveedores de electricidad.

Si bien la mayor parte de estos datos parecen haber quedado sin cifrar debido a una simple negligencia o al deseo de reducir costes (lo que discutiremos más adelante), la presencia de datos móviles en la red satelital tiene un origen algo más intrigante. Este problema se debe a lo que se conoce como tráfico de retorno, que se utiliza para conectar torres de telefonía móvil remotas. Muchas torres ubicadas en áreas de difícil acceso se comunican con la red celular principal a través de satélites: la torre emite una señal al satélite y el satélite la transmite de regreso a la torre.

Fundamentalmente, el tráfico no cifrado que interceptaron los investigadores fueron los datos que se transmitían desde el satélite a la torre de telefonía remota. Esto les proporcionó acceso a elementos como mensajes SMS y partes del tráfico de voz que fluía a través de ese enlace.

Respuesta de los operadores de datos a los mensajes de los investigadores

Es hora de nuestra segunda referencia al clásico moderno de Adam McKay. La película No mires arriba es un comentario satírico sobre nuestra realidad, donde incluso una colisión inminente de un cometa y la aniquilación total no pueden convencer a la gente de que se tome la situación en serio. Desafortunadamente, la reacción de los operadores de infraestructura crítica a las advertencias de los científicos resultó ser sorprendentemente similar a la trama de la película.

A partir de diciembre de 2024, los investigadores comenzaron a notificar a las empresas cuyo tráfico no cifrado habían interceptado e identificado con éxito. Para medir la efectividad de estas advertencias, el equipo realizó un análisis de seguimiento de los satélites en febrero de 2025 y comparó los resultados. Descubrieron que, lejos de tomar medidas para solucionar los problemas, la mayoría de los operadores no hicieron nada al respecto. Por lo tanto, después esperar casi un año, los científicos decidieron publicar su estudio en octubre de 2025, en el que detallaban tanto el procedimiento de interceptación como la decepcionante respuesta de los operadores.

Los investigadores declararon que solo estaban publicando información sobre los sistemas afectados después de que el problema se hubiera solucionado o después de que hubiera caducado el período de espera estándar de 90 días para la divulgación. En el caso de algunos sistemas, en el momento de la publicación del estudio aún estaba vigente una prohibición de divulgación de información, por lo que los científicos tienen previsto actualizar sus materiales tan pronto como se les permita.

Entre los que no atendieron a las notificaciones se encontraban: los operadores de instalaciones de infraestructura crítica no identificadas, las Fuerzas Armadas de los Estados Unidos, las fuerzas armadas y las fuerzas del orden mexicanas, así como Banorte, Telmex y Banjército.

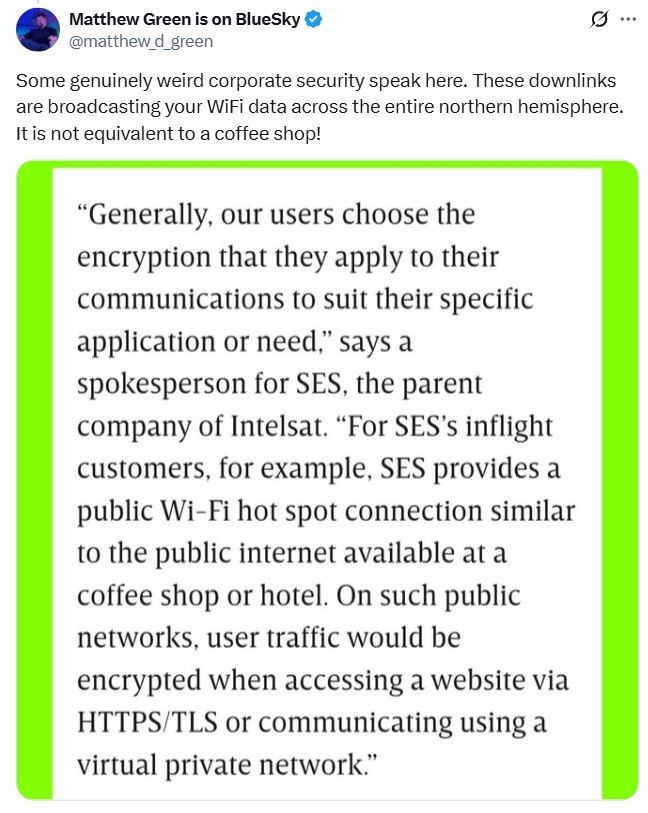

Cuando Wired les preguntó sobre el incidente, los proveedores de Wi-Fi a bordo respondieron de forma poco clara. Un portavoz de Panasonic Avionics Corporation afirmó que la empresa recibía con satisfacción las conclusiones de los investigadores, pero alegó que varias declaraciones atribuidas a ellos eran inexactas o tergiversaban la postura de la empresa. El portavoz no especificó qué era exactamente lo que la empresa consideró inexacto. “Nuestros sistemas de comunicaciones por satélite están diseñados para que cada sesión de datos del usuario siga los protocolos de seguridad establecidos”, dijo el portavoz. Mientras tanto, un portavoz de SES (la empresa matriz de Intelsat) transfirió por completo la responsabilidad a los usuarios y dijo: “En general, nuestros usuarios escogen el cifrado que aplican a sus comunicaciones para adaptarse a su aplicación o necesidad específica”, equiparando de hecho el uso del wifi a bordo con la conexión a un punto de acceso público en una cafetería u hotel.

La respuesta del portavoz de SES a Wired, junto con un comentario de Matthew Green, profesor asociado de informática en la Universidad Johns Hopkins de Baltimore. Fuente

Afortunadamente, también hubo muchas respuestas adecuadas, principalmente en el sector de las telecomunicaciones. T-Mobile cifró su tráfico a las pocas semanas de haber sido notificado por los investigadores. AT&T México también reaccionó de inmediato, solucionando la vulnerabilidad y afirmando que fue causada por una configuración incorrecta de algunas torres por parte de un proveedor de satélite en México. Walmart-México, Grupo Santander México y KPU Telecommunications abordaron el tema de la seguridad con diligencia y conciencia.

¿Por qué no se cifraron los datos?

Según los investigadores, los operadores de datos tienen diversas razones, que van desde las técnicas hasta las financieras, para evitar el cifrado.

- El uso de cifrado puede provocar una pérdida de entre un 20 % y un 30 % en la capacidad de ancho de banda del transpondedor.

- El cifrado requiere un mayor consumo de energía, lo cual es fundamental para terminales remotas, como las que funcionan con baterías solares.

- Para ciertos tipos de tráfico, como VoIP para servicios de emergencia, la falta de cifrado es una medida deliberada para aumentar la tolerancia a fallos y la fiabilidad en situaciones críticas.

- Los proveedores de red afirmaron que habilitar el cifrado hacía imposible solucionar ciertos problemas de red existentes dentro de su infraestructura actual. Los proveedores no dieron más detalles sobre esa afirmación.

- La activación del cifrado de la capa de enlace puede requerir el pago de cuotas de licencia adicionales por el uso de cifrado en terminales y centrales.

¿Por qué algunos proveedores y agencias no reaccionaron?

Es muy probable que simplemente no supieran cómo responder. Es difícil creer que una vulnerabilidad tan grave pudiera pasar desapercibida durante décadas, por lo que es posible que el problema se haya dejado sin resolver intencionadamente. Los investigadores señalan que no existe una entidad única y unificada responsable de supervisar el cifrado de datos en los satélites geoestacionarios. Cada vez que descubrieron información confidencial en sus datos interceptados, tuvieron que hacer un esfuerzo considerable para identificar a la parte responsable, establecer contacto y revelar la vulnerabilidad.

Algunos expertos comparan el impacto mediático de esta investigación con los archivos desclasificados de Snowden, dado que las técnicas de interceptación utilizadas podrían emplearse para supervisar el tráfico mundial. También podemos comparar este caso con el infame pirateo de Jeep, que cambió por completo los estándares de ciberseguridad en la industria automotriz.

No podemos descartar la posibilidad de que todo este asunto se deba a una sencilla negligencia y a una ilusión: la confianza en la suposición de que nadie “miraría hacia arriba”. Es posible que los operadores de datos hayan considerado las comunicaciones por satélite como un enlace de red interno y fiable en el que el cifrado simplemente no era una norma obligatoria.

¿Qué podemos hacer como usuarios?

Para los usuarios habituales, las recomendaciones son similares a las que damos para el uso de cualquier punto de acceso Wi-Fi público no seguro. Lamentablemente, aunque podemos cifrar nosotros mismos el tráfico de Internet que se origina en nuestros dispositivos, no podemos hacer lo mismo con los datos de voz y los mensajes SMS de los teléfonos móviles.

-

- Para cualquier operación confidencial en línea, activa una VPN confiable que incluya un kill switch. Esto garantiza que, si la conexión a la VPN se cae, todo tu tráfico se bloqueará inmediatamente en lugar de enrutarse sin cifrar. Usa la VPN al hacer llamadas de VoIP, y especialmente cuando uses Wi-Fi a bordo u otros puntos de acceso público. Si tiendes a ser paranoico, mantén tu VPN activada en todo momento. Una solución eficaz y rápida para tus necesidades podría ser Kaspersky VPN Secure Connection.

- Utiliza redes 5G siempre que sea posible, ya que cuentan con estándares de cifrado más altos. Sin embargo, incluso estas pueden ser inseguras, así que evita hablar de información confidencial a través de mensajes de texto o llamadas de voz estándar.

- Utiliza aplicaciones de mensajería que proporcionen cifrado de un extremo a extremo para el tráfico en los dispositivos de los usuarios, como Signal, WhatsApp o Threema.

- Si utilizas un servicio móvil en lugares remotos, reduce al mínimo los chats por SMS y las llamadas de voz, o utiliza servicios de operadores que integren el cifrado a nivel del equipo del suscriptor.

Qué más necesitas saber sobre la seguridad de las telecomunicaciones:

- Ataques a redes 5G: la carrera armamentista continúa

- Cómo puedes protegerte de las estafas con SMS blaster

- Chatear sin conexión: una visión general de las aplicaciones de mensajería en malla

- 12 consejos de seguridad y privacidad al usar apps de mensajería

- ¿Qué hace que una aplicación de mensajería instantánea sea segura?

satélites

satélites

Consejos

Consejos