El clásico correo electrónico no resulta la oferta más atractiva en el mundo digital, pero entre una gran selección de aplicaciones y servicios (la mensajería instantánea y las redes sociales), se mantiene como una herramienta esencial para la vida cotidiana actual. La mayoría de nosotros todavía seguimos utilizando el correo electrónico, al menos para poder registrar nuestras cuentas para todos esos servicios, aplicaciones y redes sociales existentes.

Esta necesidad es la que hace que los inicios de sesión de correo electrónico tengan tanto valor para los atacantes. En este artículo os explicaremos cómo utilizan el phishing algunos ciberdelincuentes para hacerse con ellos.

Correos de phishing: las estrategias más comunes para hackear correos electrónicos

La inmensa mayoría de correos fraudulentos confeccionados para robar contraseñas y nombres de inicio de sesión de correo electrónico se parecen a los mensajes de los servicios de correo electrónico que utilizamos. Cuando se dirigen contra los usuarios domésticos, los estafadores imitan los servicios de correo web más populares. Y, cuando intentan hackear cuentas corporativas, se hacen pasar por tu servicio de correo electrónico, en este caso, el remitente es el servidor del correo.

Los servicios de correo son los más populares. Los estafadores intentan que dichos correos sea lo más convincente posible. La práctica habitual incluye: una dirección en el campo del remitente muy similar a la auténtica, logos, cabeceras y pies de páginas, enlaces a fuentes oficiales y un diseño muy creíble, etc.

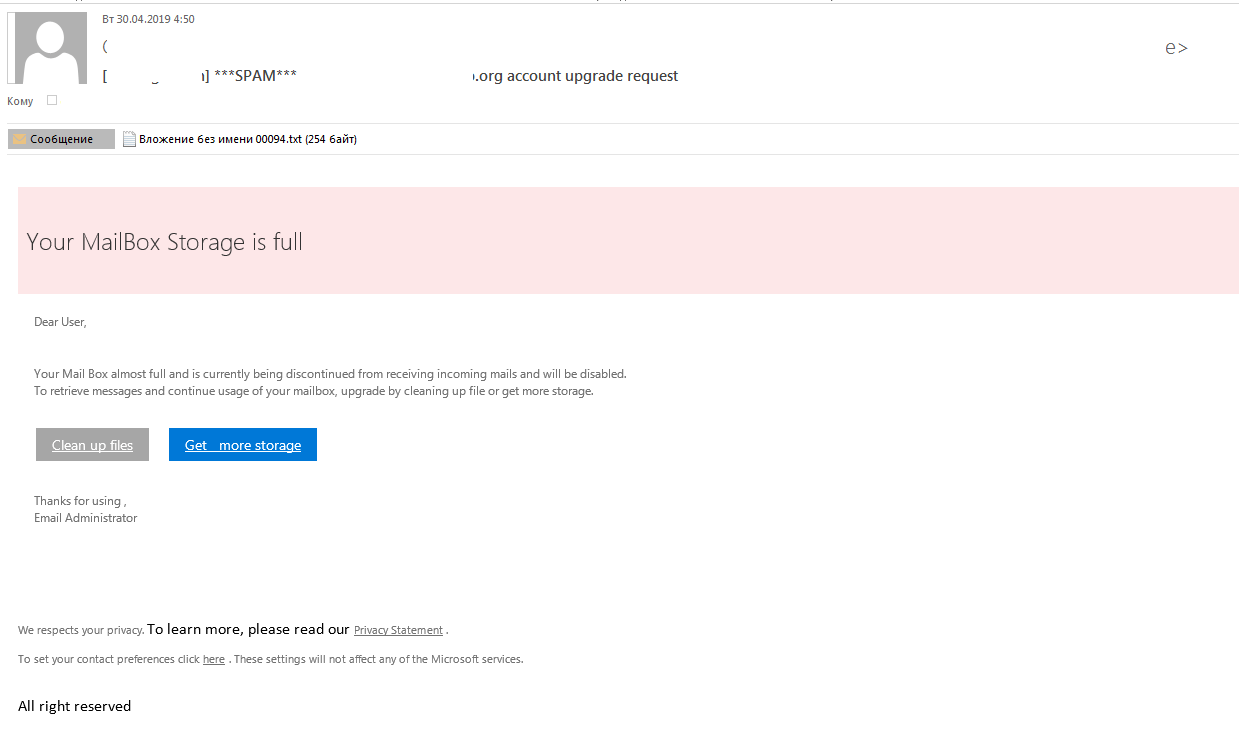

Correo de phishing que amenaza al usuario con eliminar su cuenta

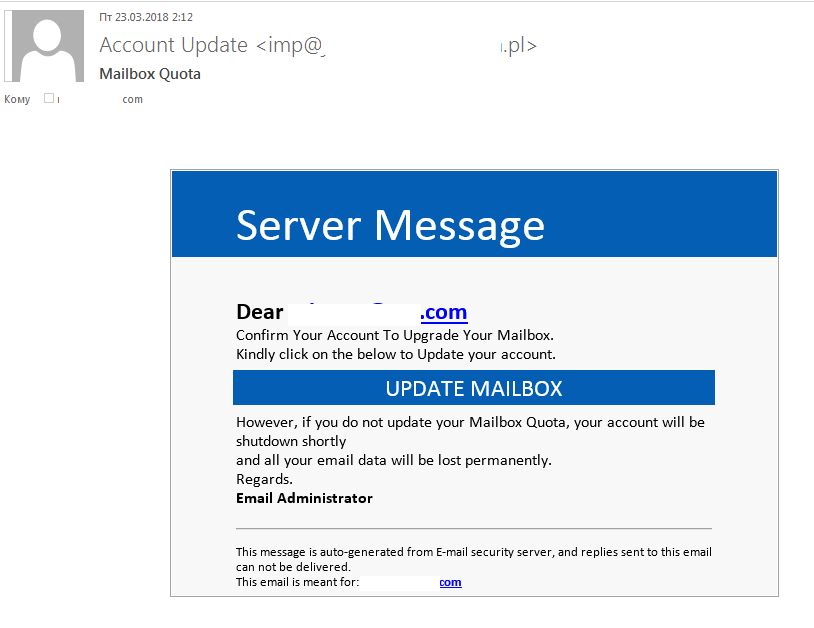

En cuanto a las cuentas corporativas, los estafadores envían a menudo correos de phishing disfrazados como mensajes provenientes del servidor corporativo o de los servicios de correo electrónico públicos a las direcciones compartidas (incluyendo a aquellas de los administradores), pero a veces esos correos llegan a las bandejas de entrada de empleados, cuyas direcciones han acabado de algún modo en bases de datos de spam.

Las empresas que buscan seriedad, especialmente las grandes compañías, se encargan ellas mismas del mantenimiento de los servidores de su correo electrónico. Las contraseñas e inicios de sesión de estas cuentas también resultan muy atractivas para los atacantes. Pero una apariencia descuidada acaba delatando a menudo estos mensajes, por ejemplo, la dirección del remitente puede proceder de servicios de correo electrónico gratuitos o el texto puede contener faltas de ortografía, pero en empleados sin experiencia, estos mensajes pueden pasar como auténticos.

En este correo, los estafadores imitan un correo que informa de que se ha excedido el espacio de almacenamiento

En el caso de un ataque dirigido a una organización en particular, los estafadores suelen recopilar toda la información posible por adelantado para que sus correos resulten convincentes. Para conceder credibilidad y autenticidad, pueden incluir las direcciones de correo electrónico de las víctimas en los hipervínculos de phishing, de modo que, cuando visiten la página falsa, la dirección ya aparezca y solo tengan que introducir la contraseña.

Variantes del correo de phishing

Solicitud de información en texto plano

Los estafadores simplemente contactan con los usuarios en nombre de los servicios de correo electrónico con diferentes pretextos y solicitan el envío de su dirección de correo electrónico, contraseña y otros datos. Por lo general, se ruega a los usuarios que respondan a una dirección diferente a la del remitente.

Este tipo de correo de phishing se hizo muy popular hasta que los estafadores dieron con métodos más efectivos para robar datos personales.

Correo de phishing donde se solicita información sobre la cuenta, incluida la contraseña. Nunca respondas a este tipo de solicitudes

Correo con un enlace a un sitio de phishing

Actualmente, los mensajes de phishing con enlaces son los más comunes. Los estafadores pueden utilizar números infinitos de enlaces generados con antelación, mezclarlos letra por letra en el mismo envío masivo de correos, crear páginas de phishing que se parezcan mucho a los sitios legítimos y automatizar la recopilación y el procesamiento de datos robados.

Pero esos enlaces revelan una estafa, ya que dirigen a dominios que no están relacionados con las presuntas organizaciones o utilizan nombres de dominio parecidos a los legítimos, pero con alguna diferencia. De ahí que los intrusos intenten esconder las direcciones a las que conducen sus enlaces. Y lo hacen mediante texto o imágenes con hipervínculos en los que puedes hacer clic. El texto de estos enlaces incluye frases como “Actualiza tu bandeja de entrada”. En otros casos, el texto del enlace incluye la dirección auténtica del servicio de correo electrónico, pero a donde realmente dirige el enlace es a un sitio web de phishing. Muchos usuarios no percibirán la diferencia a menos que comprueben los enlaces antes de hacer clic.

La mayoría de los sitios de phishing contienen enlaces a páginas de phishing; evita hacer clic en esos enlaces

Archivos adjuntos con fines de phishing

Los correos de phishing también pueden contener archivos adjuntos: normalmente, archivos HTML, PDF o DOC.

Los archivos adjuntos en formatos DOC y PDF a menudo contienen el cuerpo del mensaje de phishing y el enlace fraudulento. Los atacantes optan por esta táctica cuando quieren que el texto real de un correo sea, en la medida de lo posible, lo más breve y parecido a la correspondencia legítima con el fin de evadir los filtros de spam.

Algunos correos de phishing vienen con archivos adjuntos PDF o DOC, con enlaces a sitios de phishing dentro de los archivos adjuntos

Los archivos HTML se utilizan en lugar de los enlaces, pues el archivo adjunto HTML es, de hecho, una página preelaborada de phishing. Desde el punto de vista de los estafadores, la ventaja consiste en que el archivo adjunto HTML es completamente funcional (no necesita publicarse en Internet) y contiene todos los elementos que necesita para llevar a cabo el fraude.

El formulario de inicio de sesión/contraseña está incluido dentro del propio correo de phishing. Nunca introduzcas información en un sitio similar

Temas de los correos de phishing

Problemas con la cuenta

En cuanto al texto de los correos, la mayor parte comienzan por sugerir que existe un problema con la cuenta de correo electrónico de la víctima: se alcanzó el límite del almacenamiento, existe un problema con la entrega de un correo, se detectó un inicio de sesión no autorizado, se acusa al receptor de enviar spam, se notifican otros incumplimientos, etc.

El correo normalmente indica al usuario cómo resolver el problema: casi siempre es la confirmación o actualización de los datos de la cuenta mediante un enlace o la apertura de un archivo adjunto. Para asustar al receptor, afirma que, si no sigue las instrucciones, la cuenta se verá bloqueada o eliminada.

En la mayoría de los casos, el correo establece un plazo para la respuesta, que pueden ser varias horas o semanas. Generalmente, son 24 horas, ya que se trata de un tiempo verosímil y a la vez no tan largo como para permitir que la víctima se relaje y se olvide del correo.

“Su cuenta se eliminará dentro de 24 horas debido al envío de spam.” Las amenazas y los plazos son las estratagemas comunes del phishing

Imitación de correspondencia comercial

En ocasiones, existen correos de phishing inusuales dirigidos contra cuentas de correo electrónico. El posible que el texto en dichos mensajes no mencione en absoluto el correo electrónico o los datos de la cuenta. El correo puede parecer correspondencia comercial real.

Cabe señalar que el volumen de correos comerciales falsos de phishing se ha incrementado en los últimos años. Los mensajes de este tipo se utilizan por norma general para enviar archivos adjuntos dañinos, pero algunos de ellos también intentan robar datos personales. Puede resultar difícil para el usuario promedio identificar un correo de phishing y los ciberdelincuentes cuentan con ello.

Cuando los criminales buscan cuentas corporativas, el uso de correspondencia comercial falsa es una táctica habitual

Ciertos usuarios nunca sospecharán de la existencia de un fraude y seguirán el enlace para iniciar sesión y visualizar un documento inexistente.

Un sitio web de phishing que insta al usuario a iniciar sesión para visualizar un documento referido en el correo de phishing

Variantes de la página de phishing

Ya hemos hablado del formato y del contenido de los correos, veamos ahora cómo puede ser el aspecto de las páginas web de phishing y hablemos de los elementos a los cuales prestar atención con el fin de identificar un fraude.

Lo primero en lo que debes fijarte es la dirección del enlace. La dirección puede delatar enseguida el fraude. Los signos típicos de fraude incluyen:

- Dominios que no están relacionados con las organizaciones remitentes.

- Nombres de organizaciones o servicios web en la dirección en lugar de en el dominio; por ejemplo: example.com/outlook/.

- Errores de ortografía.

- Cadenas de símbolos aleatorios en la dirección del enlace.

- Símbolos de otros idiomas similares a los del alfabeto latino básico: “ç” en lugar de “c”, “á” en lugar de “a” y así sucesivamente.

Del mismo modo que con los correos, los estafadores intentan replicar lo mejor posible los sitios web reales. Pero siempre hay detalles que se escapan; sin embargo, por desgracia, no todos los usuarios son capaces de detectarlos.

Es fácil de entender: pocas personas pueden recordar exactamente el aspecto de la página de inicio oficial de los servicios en línea que utilizan. Así pues, para crear una página de phishing convincente, a menudo basta con usar los elementos clave característicos: esquema de color, logotipos, etc.

Página de inicio de sesión falsa de un servicio de correo web

Un rasgo característico de las páginas de phishing diseñadas para robar inicios de sesión y contraseñas de un servicio de correo web gratuito es que dentro de la misma figuran los enlaces a diversos servicios de correo web.

Inmediatamente después de hacer clic, aparecerá una ventana muy similar a la página de inicio de sesión del servicio en cuestión. De esta forma, los estafadores pueden recopilar los datos de varios tipos de cuentas con apenas una página, en lugar de crear páginas separadas para cada uno.

Este sitio web de phishing imita el inicio de sesión de diferentes cuentas de correo web

En lugar de hacerse pasar por un servicio de correo específico, los estafadores pueden llegar a más víctimas potenciales mediante el uso de correos (sobre cualquier tema general; por ejemplo, la alternativa de correspondencia comercial de la que hemos hablado anteriormente) con enlaces a páginas de phishing donde lo usuarios pueden elegir, según necesiten, los servicios de correo web más populares.

Otro ejemplo de una página de inicio de sesión falsa de un servicio de correo web

En ocasiones, también en las páginas de phishing se utiliza el truco del límite de tiempo que hemos mencionado al analizar los correos de phishing. Cuando el usuario abre una página fraudulenta, inmediatamente comienza a correr una cuenta atrás visible para que el usuario ingenuo ingrese sus datos.

Algunas páginas de phishing también obligan al usuario a darse prisa

Cuando una víctima envía sus datos mediante una página de phishing, los resultados pueden variar. Algunos sitios web se vuelven inaccesibles o devuelven un mensaje de error. Otros señalan que el usuario ingresó datos incorrectos y le solicitan intentarlo de nuevo.

Probablemente, el escenario más peligroso de todos es el que ha ganado relevancia recientemente. Una vez que se han ingresado los datos, la página de phishing redirige al usuario a la página de inicio de sesión real del servicio de correo web en cuestión. El usuario piensa que todo fue producto de un glitch, ingresa nuevamente sus datos de inicio de sesión/contraseña, esta vez con éxito, y se olvida de lo que ha pasado.

Cómo identificar los correos de phishing

- Si el dominio de la dirección del remitente no pertenece a la presunta organización del remitente (y en particular, si la casilla de correo está registrada en uno de los servicios de correo web gratuitos), entonces el correo es fraudulento. El correo oficial procede siempre de direcciones oficiales.

- Si el correo contiene enlaces, dominios no relacionados, errores ortográficos, símbolos especiales, etc., entonces se trata de un fraude.

- Si el correo afirma que existen problemas inesperados con tu cuenta y te exige seguir un enlace para iniciar sesión antes de que el tiempo se agote, ese correo lo han enviado ciberdelincuentes.

Resulta útil, aunque no indispensable, recordar todas estas cosas y analizar todos los correos que recibas. En su lugar, usa un producto de antivirus consolidado que controle por ti el phishing y otras amenazas en línea.

phishing

phishing

Consejos

Consejos