En cualquier película, que sea de acción, terror o miedo, siempre hay una parte que, para los especialistas IT, se parece más a una comedia, especialmente cuando se habla de ordenadores, virus y ataques cibercriminales. Normalmente, los directores más inteligentes intentan que esta parte “IT” sea muy breve y evitan que la escena se enfoque por mucho tiempo en una pantalla de ordenador, porque esto podría distraer el público de la historia general. La realidad es que el trabajo de un cibercriminal no es nada aventurero, y para llevarlo a cabo se necesitan días y semanas enteras, muchísimo tiempo comparándolo con la rapidez de una película. Por esto, la labor de productores y directores es grandiosa porque en sus obras convierten un trabajo aburrido en algo entretenido; pero, al mismo tiempo, no entran mucho en detalle para que lo profesionales del sector no critiquen demasiado.

Hackers [1995]

En esta película, en la mayoría de las veces no se da mucha información técnica sobre lo que hacen los protagonistas. Solo se visualiza cómo se mueven los dedos sin parar en el teclado del ordenador. Pese a esto, los ataques son creíbles y los diálogos entre los cibercriminales también son realistas: conversan, por ejemplo, acerca de libros sobre Unix, de contraseñas débiles y de otros problemas similares. Todo esto nos hace entender que el director y los guionistas se han documentado mucho sobre el tema. Si el trabajo de un cibercriminal es muy aburrido, ellos lo han trasformado en algo más entretenido para el público.

La jungla 4.0 [2007]

En esta popular película de acción, protagonizada por Bruce Willis, hay diálogos muy divertidos sobre la seguridad informática y el cibercrimen; además, son temas que se explotan exageradamente en la trama. Aunque algunos “trucos” se podrían aplicar a la vida real (como, por ejemplo, acceder de forma remota a un circuito cerrado de televisión o tomar el control de un semáforo), es muy difícil que se lleven a cabo unos detrás de otros, y con tan poco tiempo entre medias. Todo parece aún más complicado si se dispone de una simple conexión a Internet. Es cierto que hubo casos en los que, gracias a un malware, se consiguió destruir empresas enteras, pero no se trata del método más eficaz y, sobre todo, más rápido que se puede utilizar en una película.

De todas formas, “La jungla 4.0” nos ayuda a reflexionar sobre algo muy importante: las infraestructuras críticas necesitan un nivel de protección muy alto contra los ataques informáticos, así que por lo menos podríamos dar las gracias a Bruce Willis.

007: Skyfall [2012]

Desde el punto de vista de los “frikis” de la informática, esta película es conocida por la escena donde sucede una explosión controlada a través de Internet (muy difícil de realizar, por cierto); no obstante, esta empresa, bastante improbable, nos enseña que el robo de información y datos en Internet es muy frecuente y peligroso. Otra escena divertida tiene lugar en una isla desconocida de Asia donde se esconde el cuartel general de los cibercriminales, los malos de la película. En realidad, construir en una isla un centro tan moderno y tecnológico no tiene ningún sentido, porque el edificio se puede encontrar fácilmente y va a ser complicadísimo llevar el ancho de banda a un punto tan remoto de la Tierra. Los cibercriminales de verdad, sobre todo en Asia, tienen su “lugar de trabajo” en grandes ciudades, donde hay mucha energía eléctrica a disposición y una conexión a Internet potente. No es necesaria la protección física, la verdadera protección es la encriptación.

Juegos de guerra [1983]

Se trata de una película muy antigua y, aún así, muy querida por los amantes de la informática. La historia habla de unos jóvenes cibercriminales que consiguen entrar en un sistema militar, descubriendo que en el ordenador hay algunos juegos de simulación de guerra. Pronto se darán cuenta de que no son juegos, que pueden lanzar misiles de verdad, empezando una Tercera Guerra Mundial. En la película se enseñan algunos trucos que muchos hackers utilizaban entonces, como el war dialing. De todas formas, la mayoría de todo lo que se ve en “Juegos de guerra” es rotundamente falso.

Internet nació como una red militar, por esto los protocolos de Internet originales tenían un nivel de protección muy bajo. Hoy en día todo ha cambiado; por suerte, los técnicos informáticos militares siguen de cerca la evolución de Internet y así, todos los sistemas militares importantes están totalmente aislados de la Web y de los riesgos que esta herramienta conlleva.

Los fisgones [1992]

Los guionistas de esta película son los mismos de “Juegos de guerra”. Todo gira alrededor de una “caja negra”, con la que se puede decodificar cualquier sistema de encriptación. Naturalmente, los servicios secretos de muchos países disponen de este tesoro, pero el papel más importante en toda la historia lo juega la NSA, la Agencia de Seguridad Nacional estadounidense. En la vida real, es imposible construir un dispositivo similar (de manera diferente, la NSA no se empeñaría tanto en adquirir proveedores para la encriptación de mails). De todas formas, estos trucos funcionan en la gran pantalla, tanto en 1992 como en 2013.

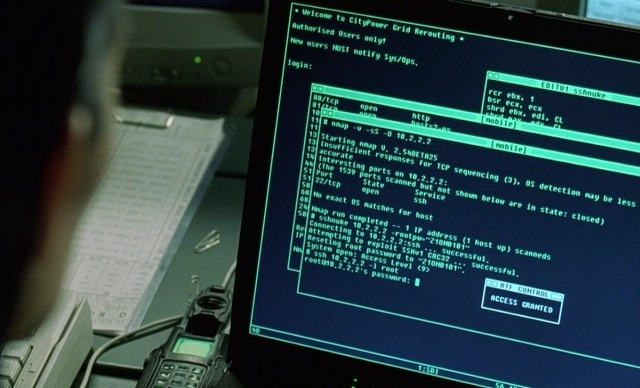

El ultimátum de Bourne [2007]

No es muy frecuente que los guionistas pidan el asesoramiento de expertos en seguridad. Naturalmente, en el siglo XXI hay que hackear los equipos informáticos para robar documentos secretos. En esta película hay algunas aplicaciones que se encuentran en la vida real y que hackers y administradores de sistema utilizan frecuentemente: hablamos de SSH, bash y NMAP, el programa de rastreo de puerto tan amado por los creadores de Hollywood.

Matrix Reloaded [2003]

Gracias a la trilogía de Matrix, la realidad simulada ha llegado a ser muy popular; por otra parte, los cinéfilos adoran estas películas por la estética refinada. Es normal que en sus historias se hable mucho de los hackers y de operaciones cibercriminales, pero no se entra en mucho detalle, es más, parecen más magia al estilo Harry Potter que trucos informáticos. Hablando en general, existe una manera de “escapar del aislamiento de procesos” (que es lo que intentan hacer los personajes de la película), y el malware moderno lo hace gracias a los exploits, como ocurre por ejemplo en Adobe Reader. En cambio, los creadores de películas no piensan en estos recursos, para ellos lo importante es nombrar de vez en cuando el NMAP y todo sale bien.

Paranoia 1.0 [2004]

En esta película hay de todo: inteligencia artificial, nanorobots, conspiración corporativa y, naturalmente, hackers. Paranoia 1.0 no viene del mundo de Hollywood, así que no se ha seguido la tradición de poner un NMAP como lo último en tecnología informática; en su lugar, hay un verdadero código fuente, llamado Viralator, del rastreador online de virus.

Tron [1982]

Casi veinte años antes que “Matrix” o “El piso 13”, en la película “Tron” hubo el enfrentamiento entre el ser humano y los ordenadores. Los creadores imaginaron el ordenador como una especie de videojuego enorme; por eso, aunque en el guión haya algunos trucos informáticos posibles en la vida real, la película entera parece más una versión cinematográfica de Pong o de Space Invaders. Se trata de una interpretación bastante ingenua del mundo del cibercrimen; de todas formas, aparte de eso (o gracias a eso), la película es un clásico del género de la ciencia ficción.

La chica del dragón tatuado [2009]

A mucha gente les gusta más la versión sueca de la adaptación a la gran pantalla de la novela de Stieg Larsson, por su atmósfera más auténtica y sus personajes. Parece aún más cierto si hablamos de las escenas que tienen que ver con hackers y ordenadores, por ejemplo cuando la protagonista de la película utiliza un antiguo NMAP para rastrear los ordenadores de las personas que le interesan. Esta parte de la historia es bastante creíble, porque un ordenador puede ser una herramienta muy útil para enterarse de los secretos que oculta una persona. Además, la mayoría de las veces se trata de un método más fácil, más seguro y más económico que entrar a escondidas en un apartamento o vigilar todos los movimientos de alguien. En realidad, hay un método más eficaz aún: robar el smartphone, que normalmente contiene muchos secretos y datos muy confidenciales.

Como siempre, nos podemos proteger de amenazas de este tipo aplicando a todos nuestros dispositivos soluciones de seguridad adecuadas como, por ejemplo, Kaspersky Internet Security. Muchas veces, los personajes de las películas no lo saben.

cibercrimen

cibercrimen

Consejos

Consejos