Hasta hace poco, los estafadores se han centrado principalmente en apuntar a las carteras de criptomonedas que pertenecen a usuarios individuales. Sin embargo, parece que las empresas usan cada vez más las criptomonedas, por lo que los atacantes ahora también están tratando de conseguir las carteras corporativas.

No hay que irse muy lejos para encontrar ejemplos. El malware recientemente estudiado Efimer, que se distribuyó a organizaciones, es capaz de intercambiar direcciones de carteras de criptomonedas en el portapapeles. Por tanto, no nos sorprendió mucho observar campañas de phishing de criptomonedas dirigidas también a usuarios corporativos. Lo que sí fue una sorpresa fue la sofisticación general de la estafa.

El esquema de phishing

Este esquema en particular está dirigido a los usuarios de carteras de criptomonedas de hardware de Ledger, específicamente Nano X y Nano S Plus.

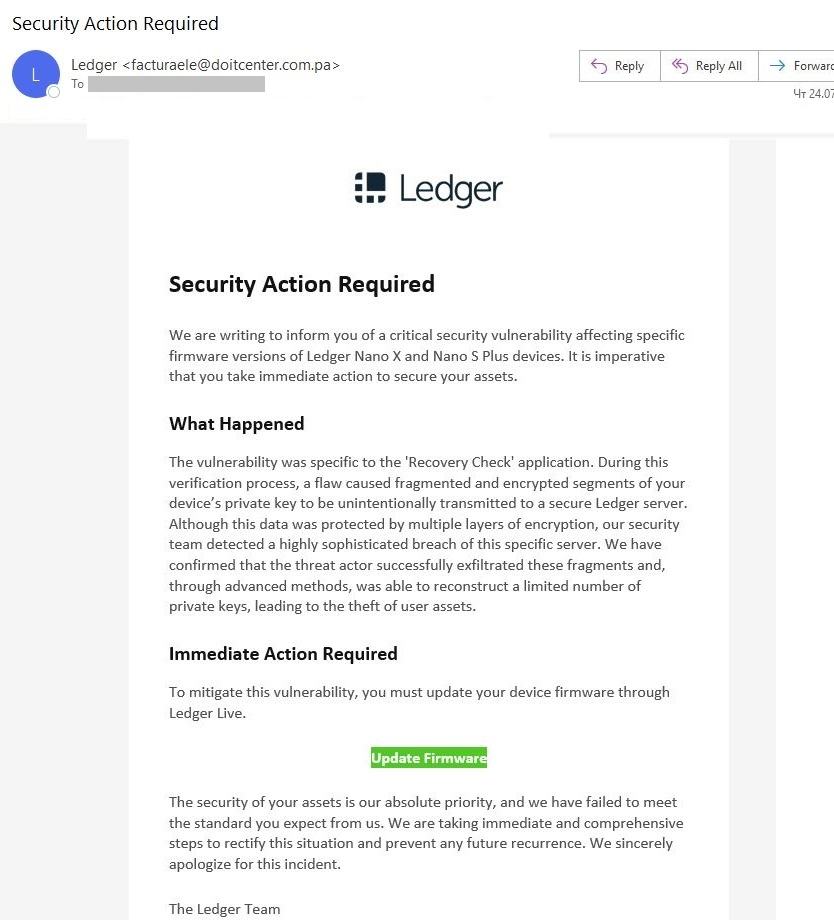

Los estafadores envían un correo electrónico de phishing con una larga disculpa. En el correo electrónico se afirma que, debido a un fallo técnico, los segmentos de las claves privadas de los usuarios se transmitieron a un servidor de Ledger. Los datos estaban bien protegidos y cifrados, pero el “equipo de la empresa” había descubierto una filtración de datos muy compleja. Los atacantes afirman en su historia falsa que habían exfiltrado fragmentos de claves y habían utilizado métodos extremadamente avanzados para descifrar y reconstruir algunos de ellos, “lo que llevó al robo de activos criptográficos”. A continuación, se aconseja a los usuarios que eviten que sus carteras criptográficas se vean afectadas por la misma vulnerabilidad, y los atacantes recomiendan actualizar inmediatamente el firmware de su dispositivo.

Es una historia cautivadora, sin duda. Pero si aplicas un poco de pensamiento crítico, surgen algunas inconsistencias. Por ejemplo, no está claro cómo se podría usar un fragmento de una clave para reconstruir todo. También es completamente desconcertante cuáles son estos “métodos avanzados de descifrado” y cómo supuestamente los representantes de Ledger los conocen.

El correo electrónico en sí está diseñado con mucho cuidado: no hay casi nada que criticar. Ni siquiera se envió con la ayuda de herramientas estándar de estafadores; en cambio, los atacantes utilizaron un servicio de correo legítimo, SendGrid. Esto significa que los correos electrónicos tienen una buena reputación y, a menudo, eluden los filtros antiphishing. Las únicas señales de alerta son el dominio del remitente y el dominio del sitio web que los usuarios deben visitar para la actualización del firmware. No hace falta decir que ninguno de los dos tiene conexión con Ledger.

El sitio web de los estafadores

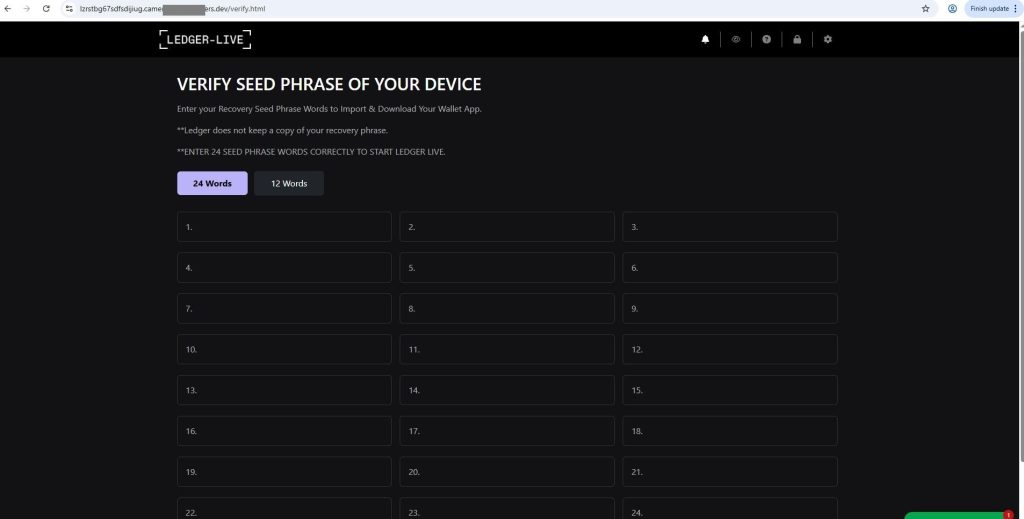

El sitio web también es muy ordenado y está diseñado profesionalmente, es decir, si haces caso omiso del dominio completamente irrelevante en el que está alojado. Es posible que el sitio funcione para varias estafas, ya que no se menciona una actualización de firmware y enumera muchos más dispositivos que el correo electrónico. ¡El sitio web incluso tiene un chat de soporte funcional! Si bien es muy probable que sea un chatbot, responde a preguntas y da consejos aparentemente útiles. El objetivo del sitio es que introduzcas tu frase semilla después de seleccionar tu dispositivo.

Una frase semilla es una secuencia de palabras generada aleatoriamente que se utiliza para recuperar el acceso a una cartera de criptomonedas. Y como habrás adivinado, no se debe introducir, ya que cualquiera que la conozca puede obtener acceso total a sus activos de criptomonedas.

Por otro lado, cuando busques sitios similares en Google, encontrarás una cantidad sorprendente de páginas falsas similares. Este tipo de estafa es claramente bastante popular.

¿Cómo mantenerse fuera de peligro?

Ya sea que administres tus activos de criptomonedas en tus propios dispositivos o simplemente uses las aplicaciones bancarias en línea habituales, es crucial mantenerse al tanto de las últimas tácticas que están utilizando los atacantes. Para el personal de la empresa, recomendamos herramientas de formación especializadas para aumentar su conocimiento sobre las ciberamenazas modernas. Una forma eficaz de hacerlo es mediante Kaspersky Automated Security Awareness Platform. Para los usuarios domésticos, nuestro blog es un gran recurso para obtener información sobre cómo detectar estafas de phishing.

Además, recomendamos instalar una solución de seguridad sólida tanto en los dispositivos personales como los de trabajo que utilizas para transacciones financieras. Estas soluciones pueden bloquear el acceso a sitios de phishing y evitar filtraciones de datos.

signos de phishing

signos de phishing

Consejos

Consejos