Para que un ataque por correo electrónico tenga éxito, lo primero que deben hacer los ciberdelincuentes es hacer llegar sus mensajes a las posibles víctimas. En una publicación reciente, cubrimos cómo los estafadores aprovecharon las notificaciones de GetShared, un servicio completamente legítimo para compartir archivos de gran tamaño. Hoy, examinamos otro método para entregar correos electrónicos maliciosos. Los operadores detrás de esta estafa han aprendido a insertar texto personalizado en mensajes de agradecimiento genuinos enviados por Microsoft 365 a sus nuevos suscriptores empresariales.

Un correo electrónico auténtico de Microsoft con una desagradable sorpresa en su interior

El ataque comienza con un correo electrónico legítimo en el que Microsoft agradece al destinatario la compra de una suscripción a Aplicaciones de Microsoft 365 para empresas. De hecho, el correo electrónico proviene de la dirección legítima del gigante tecnológico de Redmond: microsoft-noreply@microsoft.com. Sería difícil imaginar una dirección de correo electrónico con una reputación más confiable, por lo que el mensaje pasa fácilmente cualquier filtro de servidor de correo electrónico.

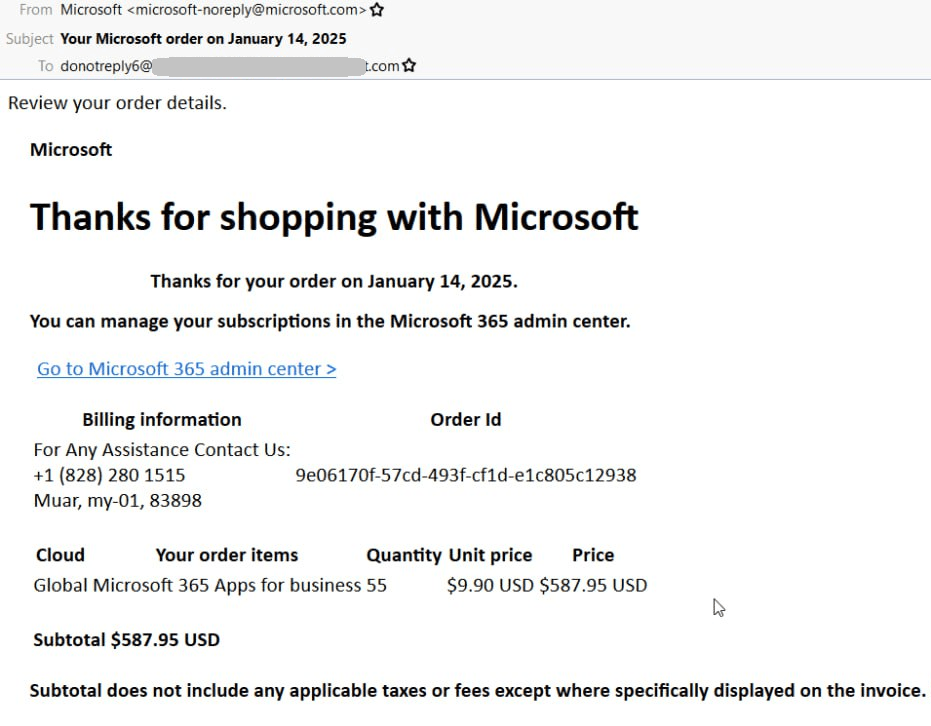

Una vez más, para que quede claro: se trata de un correo electrónico legítimo de Microsoft. El contenido coincide con una confirmación de compra típica. En la siguiente captura de pantalla, la empresa agradece al destinatario la compra de 55 suscripciones a Aplicaciones de Microsoft 365 para empresas por un valor total de 587,95 $.

Ejemplo de una notificación empresarial de Microsoft en la que los atacantes insertaron su mensaje en la sección Información de facturación

El quid de la estafa radica en el texto que los atacantes añaden a la sección de información de facturación. Normalmente, esta sección contiene el nombre de la empresa suscriptora y la dirección de facturación. Sin embargo, los estafadores cambian esa información por su propio número de teléfono, además de una nota en la que animan al destinatario a llamar a “Microsoft” si necesita ayuda. Los tipos de suscripciones “adquiridas” sugieren que los estafadores se dirigen a los empleados de la empresa.

Se aprovechan de un temor común entre los empleados: hacer una compra costosa e innecesaria podría causar problemas en el trabajo. Y como no es posible resolver el problema por correo electrónico (el mensaje proviene de una dirección de no respuesta), la víctima no tiene más remedio que llamar al número de teléfono proporcionado.

¿Quién contesta las llamadas y qué sucede a continuación?

Si la víctima muerde el anzuelo y decide llamar para preguntar sobre las suscripciones que supuestamente han comprado, los estafadores despliegan trucos de ingeniería social.

Un usuario de Reddit, que había recibido un correo electrónico similar y llamó al número, compartió su experiencia. Según la víctima, la persona que atendió la llamada insistió en instalar un software de soporte y envió un archivo EXE. La conversación posterior sugiere que el archivo contenía algún tipo de RAT.

La víctima no sospechó nada hasta que el estafador prometió devolverle el dinero a su cuenta bancaria. Eso fue una señal de alarma, ya que no debería haber tenido acceso a los datos bancarios de la víctima. El estafador le pidió a la víctima que iniciara sesión en su banca electrónica para verificar si la transacción se había realizado.

La víctima cree que el software instalado en su ordenador era un malware que habría permitido a los atacantes interceptar sus credenciales de inicio de sesión. Afortunadamente, se dio cuenta del peligro a tiempo y colgó. Dentro del mismo hilo, otros usuarios de Reddit informaron de correos electrónicos similares que contenían varios datos de contacto.

Cómo los estafadores envían correos electrónicos de phishing desde una dirección auténtica de Microsoft

Cómo consiguen exactamente los atacantes enviar notificaciones de Microsoft a sus víctimas sigue siendo un misterio. La explicación más probable vino de otro usuario de Reddit, quien sugirió que los estafadores estaban usando credenciales robadas o versiones de prueba para acceder a Microsoft 365. Al usar el campo CCO o simplemente introducir la dirección de correo electrónico de la víctima al comprar una suscripción, pueden enviar mensajes como el que se muestra en la captura de pantalla anterior.

Una teoría alternativa es que los estafadores acceden a una cuenta con una suscripción activa de Microsoft 365 y luego utilizan la función de reenvío de información de facturación, especificando al usuario objetivo como destinatario.

Cualquiera que sea la verdad, el objetivo de los atacantes es reemplazar la información de facturación, la única parte de la notificación de Microsoft que pueden modificar, por su propio número de teléfono.

Cómo protegerse contra este tipo de ataques

Los actores maliciosos siguen encontrando nuevas lagunas en servicios conocidos y perfectamente legítimos para utilizarlos en campañas de phishing y estafas. Por eso, para mantener segura una organización, no solo se necesitan protecciones técnicas sino también controles administrativos. Esto es lo que recomendamos:

- Forma a tus empleados para detectar posibles amenazas con anticipación. Este proceso se puede automatizar con una herramienta de aprendizaje electrónico como Kaspersky Automated Security Awareness Platform.

- Instala una solución de seguridad robusta en todos los dispositivos corporativos para defenderte del spyware, troyanos de acceso remoto y otros tipos de malware.

phishing

phishing

Consejos

Consejos