¿Las nuevas iniciativas de seguridad infantil de Apple funcionan?

Un vistazo a cómo funcionan las nuevas funciones de protección infantil de Apple, cuáles son las limitaciones y por qué todavía no se puede prescindir de las soluciones de terceros.

2884 publicaciones

Un vistazo a cómo funcionan las nuevas funciones de protección infantil de Apple, cuáles son las limitaciones y por qué todavía no se puede prescindir de las soluciones de terceros.

Los smartphones falsificados que imitan marcas conocidas y se ofrecen en línea traen preinstalado el poderoso troyano Triada.

Te explicamos dónde y cómo puedes ver porno sin poner en riesgo la seguridad de tus dispositivos ni de tu cartera.

La reciente filtración de Gravy Analytics, un importante Data Broker saca a la luz las implicaciones de la recopilación masiva de datos de localización.

Una docena de consejos breves y sencillos sobre cómo utilizar WhatsApp, Telegram, Signal, iMessage, WeChat y otras aplicaciones de mensajería de forma segura y sin complicaciones.

Los ciberdelincuentes están inventando nuevas formas de robar dinero de las tarjetas de pago utilizando credenciales obtenidas en línea o por teléfono. A veces, simplemente acercar la tarjeta al teléfono es suficiente para dejarte sin dinero.

Spoiler: nada bueno. Junto con el software pirateado, probablemente encontrarás un minero, un ladrón o una puerta trasera.

La red Find My de Apple se puede aprovechar para rastrear de forma remota dispositivos Android, Windows y Linux de otros proveedores

Nuestras tecnologías han ayudado a detectar la vulnerabilidad zero-day CVE-2025-2783 en Google Chrome, que fue utilizada en un sofisticado ataque APT.

Cómo contrarrestar las nuevas invasiones a la privacidad que realizan los equipos de desarrollo de los navegadores

Nos sumergimos en la mecánica de la polémica aplicación de análisis de desnudos que ha aparecido de forma misteriosa en mil millones de teléfonos.

Nuestros expertos señalan a qué deben estar atentas las empresas industriales y cuáles son los principales impulsores del desarrollo del panorama mundial de las ciberamenazas.

Conclusiones para los tenedores habituales de criptomonedas del mayor robo de criptomonedas de la historia.

Hemos encontrado varios grupos de sitios que imitan las web oficiales de los chatbots de DeepSeek y Grok. Los sitios falsos distribuyen malware bajo la apariencia de clientes de chatbot inexistentes para Windows.

Los convertidores en línea son una forma tentadora pero peligrosa de cambiar el formato de los archivos. Te contamos cómo convertir archivos y mantener los troyanos bien lejos.

Desglosamos el mecanismo más encubierto de vigilancia de teléfonos inteligentes con ejemplos de la vida real.

Hemos descubierto más de 200 repositorios con proyectos falsos en GitHub. A través de ellos, los atacantes distribuyen ladrones, clippers y puertas traseras.

Ocho señales de que te han robado tu cuenta de WhatsApp y pasos para recuperarla y protegerla.

Analizamos todos los métodos de secuestro de WhatsApp, Telegram y otras cuentas de mensajería, desde el quishing hasta los regalos falsos y los virus, además de las formas de protegerse contra ellos.

Si todavía crees que Steam, Google Play y App Store no se ven acechados por el malware, te invitamos a que leas esta interesante historia sobre PirateFi y otras creaciones de piratas informáticos que se hacen pasar por videojuegos.

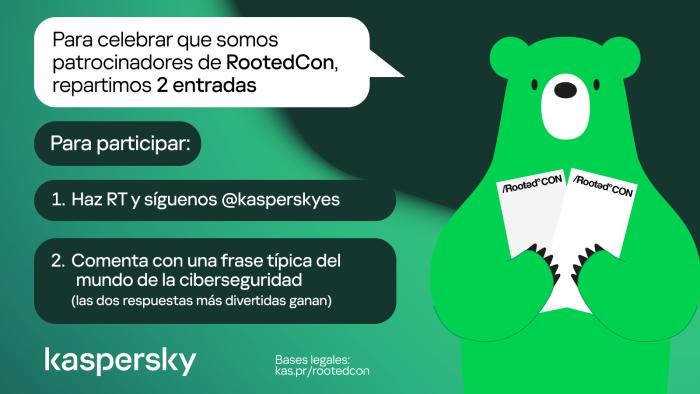

Para celebrar que Kaspersky es patrocinador de la RootedCon, repartimos 2 entradas para asistir al mayor evento de ciberseguridad de España.