Android endurece constantemente las restricciones de las aplicaciones para evitar que los estafadores utilicen software malicioso para robar dinero, contraseñas y secretos de los usuarios. Sin embargo, una nueva vulnerabilidad denominada Pixnapping elude todas las capas de protección de Android y le permite a un atacante leer imperceptiblemente los píxeles de las imágenes de la pantalla, lo que equivale básicamente a realizar una captura de pantalla. Una aplicación maliciosa sin permisos puede ver contraseñas, saldos de cuentas bancarias, códigos de un solo uso y cualquier otra cosa que el propietario vea en la pantalla.

Afortunadamente, Pixnapping es actualmente un proyecto puramente basado en la investigación y aún no está siendo explotado activamente por los actores de amenazas. Se espera que Google corrija completamente la vulnerabilidad antes de que el código de ataque se integre en malware real.

Hoy en día, la vulnerabilidad Pixnapping (CVE-2025-48561) probablemente afecta a todos los teléfonos inteligentes Android modernos, incluidos aquellos que ejecutan las últimas versiones de Android.

Por qué las capturas de pantalla, la proyección multimedia y la lectura de pantallas son peligrosas

Como lo demostró el ladrón de datos OCR SparkCat que descubrimos, los actores maliciosos ya dominan el procesamiento de imágenes. Si una imagen en un teléfono inteligente contiene información valiosa, el malware puede detectarla, realizar un reconocimiento óptico de caracteres directamente en el teléfono y, a continuación, filtrar los datos extraídos al servidor del atacante.

SparkCat en particular es digno de mención porque logró infiltrarse en los marketplaces oficiales de aplicaciones, incluida la App Store. No sería difícil para una aplicación maliciosa habilitada para Pixnapping replicar este truco, sobre todo teniendo en cuenta que el ataque no requiere ningún permiso especial.

Una aplicación que parece ofrecer una función legítima y útil podría enviar de forma simultánea y silenciosa códigos de autenticación multifactor de un solo uso, contraseñas de billeteras electrónicas y cualquier otra información a los estafadores.

Otra táctica popular que utilizan los actores maliciosos es ver los datos requeridos tal como se muestran, en tiempo real. En este enfoque de ingeniería social, se contacta a la víctima a través de una aplicación de mensajería y, bajo diversos pretextos, se la convence de activar la función de compartir pantalla.

Anatomía del ataque Pixnapping

Los investigadores pudieron hacer capturas de pantalla del contenido de otras aplicaciones combinando métodos ya conocidos para robar píxeles de navegadores y de unidades de procesamiento gráfico (GPU) de teléfonos ARM. La aplicación atacante superpone silenciosamente ventanas translúcidas sobre la información del objetivo y mide cómo el sistema de vídeo combina los píxeles de estas ventanas superpuestas en una imagen final.

Ya en 2013, los investigadores describieron un ataque que permitía que un sitio web cargara otro dentro de una parte de su propia ventana (mediante un iframe) y, realizando operaciones legítimas de superposición y transformación de imágenes, infiriera exactamente qué se dibujaba o escribía en el otro sitio. Aunque los navegadores modernos han mitigado ese ataque específico, un grupo de investigadores estadounidenses ha descubierto ahora cómo aplicar el mismo principio básico a Android.

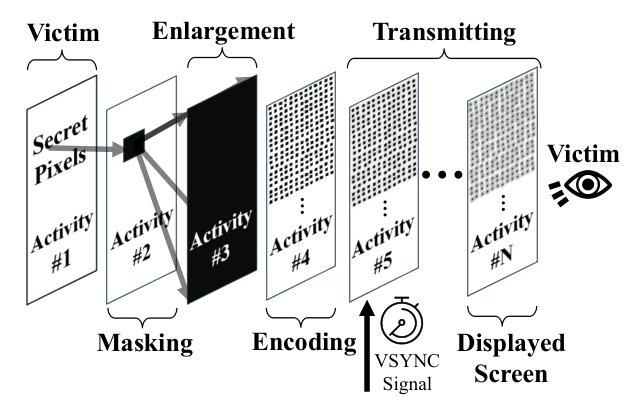

La aplicación maliciosa primero envía una llamada del sistema a la aplicación objetivo. En Android, esto se conoce como intent. Los intents generalmente permiten no solo el inicio simple de una aplicación, sino también acciones como abrir inmediatamente un navegador para una URL específica o una aplicación de mensajería para el chat de un contacto específico. La aplicación atacante envía un intent diseñado para forzar a la aplicación objetivo a mostrar la pantalla con la información confidencial. Se utilizan indicadores de lanzamiento ocultos especiales. La aplicación atacante envía entonces un intent de lanzamiento a sí misma. Esta combinación específica de acciones permite que la aplicación víctima no aparezca en absoluto en la pantalla, pero sigue mostrando la información que busca el atacante en su ventana en segundo plano.

En la segunda etapa del ataque, la aplicación maliciosa superpone la ventana oculta de la aplicación víctima con una serie de ventanas translúcidas, cada una de las cuales cubre y difumina el contenido que hay debajo. Esta compleja disposición permanece invisible para el usuario, pero Android calcula diligentemente cómo debería verse esta combinación de ventanas si el usuario la trajera al primer plano.

La aplicación atacante solo puede leer directamente los píxeles de sus propias ventanas translúcidas; la imagen combinada final, que incorpora el contenido de la pantalla de la aplicación víctima, no es directamente accesible para el atacante. Para eludir esta restricción, los investigadores emplean dos ingeniosos trucos: (i) el pixel específico que se va a robar se aísla de su entorno superponiendo la aplicación víctima con una ventana casi opaca que tiene un único punto transparente precisamente sobre el pixel objetivo; (ii) a continuación, se coloca una capa de ampliación sobre esta combinación, que consiste en una ventana con un fuerte desenfoque activado.

Para descifrar el resultado confuso y determinar el valor del pixel en la parte inferior, los investigadores aprovecharon otra vulnerabilidad conocida, GPU.zip (esto puede parecer un enlace a un archivo, pero en realidad conduce al sitio web donde se muestra un artículo de investigación).

Esta vulnerabilidad se basa en el hecho de que todos los teléfonos inteligentes modernos comprimen los datos de las imágenes que se envían desde la CPU a la GPU. Esta compresión no tiene pérdidas (como un archivo ZIP), pero la velocidad de empaquetado y desempaquetado cambia según la información que se transmite. GPU.zip le permite a un atacante medir el tiempo que lleva comprimir la información. Al medir el tiempo de estas operaciones, el atacante puede inferir qué datos se están transfiriendo. Con la ayuda de GPU.zip, la aplicación atacante puede leer correctamente el pixel aislado, borroso y ampliado de la ventana de la aplicación de la víctima.

Robar algo de tamaño considerable requiere repetir todo el proceso de robo de píxeles cientos de veces, ya que debe aplicarse a cada punto por separado. Sin embargo, esto es totalmente factible en poco tiempo. En una demostración en vídeo del ataque, se extrajo con éxito un código de seis dígitos de Google Authenticator en tan solo 22 segundos, mientras aún era válido.

Cómo protege Android la confidencialidad de la pantalla

Los ingenieros de Google cuentan con casi dos décadas de experiencia en la lucha contra diversos ataques a la privacidad, lo que ha dado lugar a una defensa por capas contra la captura ilegal de capturas de pantalla y vídeos. Una lista completa de estas medidas abarcaría varias páginas, por lo que solo enumeramos algunas protecciones clave:

- El parámetro de ventana FLAG_SECURE impide que el sistema operativo realice capturas de pantalla del contenido.

- El acceso a las herramientas de proyección multimedia (captura del contenido de la pantalla como flujo multimedia) requiere la confirmación explícita del usuario y solo puede realizarlo una aplicación que esté visible y activa.

- Se imponen restricciones estrictas al acceso a servicios administrativos como AccessibilityService y a la capacidad de representar elementos de aplicaciones sobre otras aplicaciones.

- Las contraseñas de un solo uso y otros datos secretos se ocultan automáticamente si se detecta la proyección multimedia.

- Android restringe el acceso de las aplicaciones a los datos de otras aplicaciones. Además, las aplicaciones no pueden solicitar una lista completa de todas las aplicaciones instaladas en el teléfono inteligente.

Desafortunadamente, Pixnapping elude todas estas restricciones existentes y no requiere absolutamente ningún permiso especial. La aplicación atacante solo necesita dos capacidades fundamentales: renderizar sus propias ventanas y enviar llamadas del sistema (intents) a otras aplicaciones. Estos son los componentes básicos de la funcionalidad de Android, por lo que son muy difíciles de restringir.

Qué dispositivos se ven afectados por Pixnapping y cómo defenderse

La viabilidad del ataque se confirmó en las versiones 13-16 de Android en dispositivos Google Pixel de las generaciones 6-9, así como en el Samsung Galaxy S25. Los investigadores creen que el ataque también será funcional en otros dispositivos Android, ya que todos los mecanismos utilizados son estándar. Sin embargo, puede haber matices relacionados con la implementación de la segunda fase del ataque (la técnica de aumento de píxeles).

Google lanzó un parche en septiembre después de ser notificado del ataque en febrero. Desafortunadamente, el método elegido para corregir la vulnerabilidad resultó ser poco fiable, y los investigadores idearon rápidamente una forma de eludir el parche. Se planea un nuevo intento de eliminar la vulnerabilidad para el lanzamiento de la actualización de diciembre de Google. En cuanto a GPU.zip, no hay planes de emitir un parche para este canal de fuga de datos específico. Al menos, ningún fabricante de GPU para teléfonos inteligentes ha anunciado planes en ese sentido desde que el fallo se hizo público en 2024.

Las opciones del usuario para defenderse contra Pixnapping son limitadas. Recomendamos las siguientes medidas:

- Actualiza rápidamente a la versión más reciente de Android con todos los parches de seguridad actuales.

- Evita instalar aplicaciones de fuentes no oficiales y ten cuidado con las aplicaciones de tiendas oficiales si son muy nuevas, tienen pocas descargas o están mal valoradas.

- Asegúrate de que tu teléfono cuenta con un sistema de seguridad completo, como Kaspersky para Android.

Qué otros métodos de ataque no estándar existen para Android:

android

android

Consejos

Consejos