Cada año, los estafadores inventan nuevas maneras de engañar a las personas, y el 2025 no fue la excepción. Durante el último año, nuestro sistema antiphishing frustró más de 554 millones de intentos de abrir enlaces de phishing, mientras que nuestro antivirus de correo bloqueó casi 145 millones de archivos adjuntos maliciosos. Por si fuera poco, casi el 45 % de todos los correos electrónicos del mundo resultaron ser spam. A continuación, analizamos los planes de phishing y spam más impresionantes del año pasado. Si quieres profundizar en el tema, puedes leer el informe completo Spam y phishing en 2025 en Securelist.

Phishing por diversión

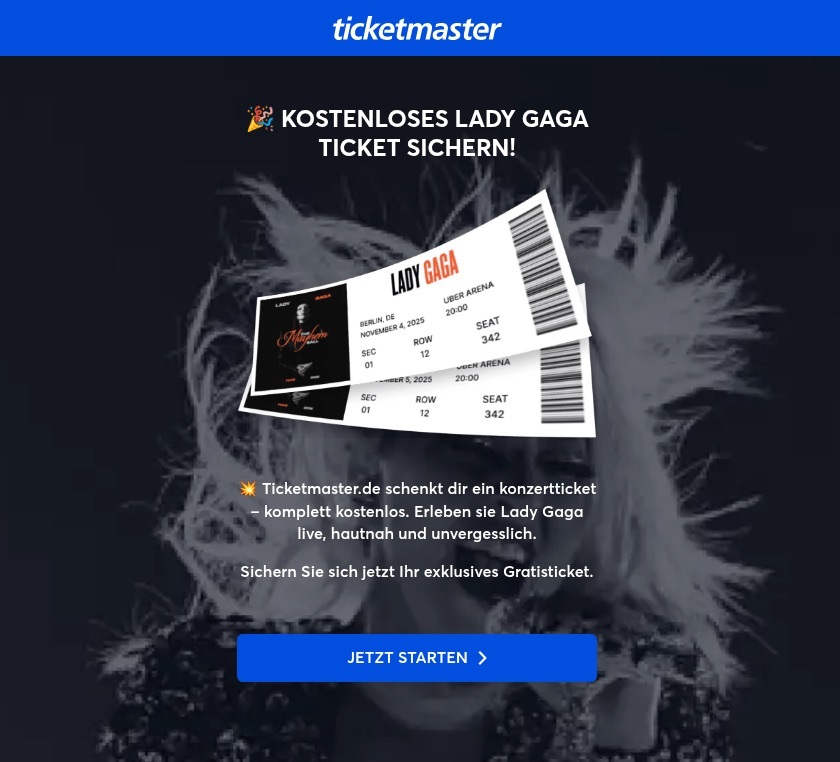

Los amantes de la música y los cinéfilos fueron los principales objetivos de los estafadores en 2025. Los delincuentes se esforzaron al máximo para crear agregadores falsos de venta de entradas y versiones falsificadas de servicios de streaming populares.

En estos sitios web falsos, se les ofrecía a los usuarios entradas “gratis” para grandes conciertos. ¿Cuál era el truco? Solo había que pagar una pequeña “tarifa de procesamiento” o los “gastos de envío”. Por supuesto, lo único que se enviaba era el dinero que tanto te había costado ganar, directamente al bolsillo del estafador.

Con los servicios de streaming, el engaño funcionaba así: los usuarios recibían una oferta tentadora, por ejemplo, introducir sus credenciales de Spotify para migrar sus listas de reproducción de Spotify a YouTube. Como alternativa, se les invitaba a votar por su artista favorito en una lista de éxitos, una oportunidad que a la mayoría de los fanáticos les resultaba difícil de rechazar. Para añadir una pizca de legitimidad, los estafadores mencionaban nombres de peso como Google y Spotify. El formulario de phishing se dirigía a varias plataformas a la vez (Facebook, Instagram o por correo electrónico) y se les exigía a los usuarios que introdujeran sus credenciales para votar y así ceder sus cuentas.

Esta página de phishing que imita un inicio de sesión múltiple tiene un aspecto horrible: ningún diseñador que se respete pondría tantos iconos discordantes en un solo botón

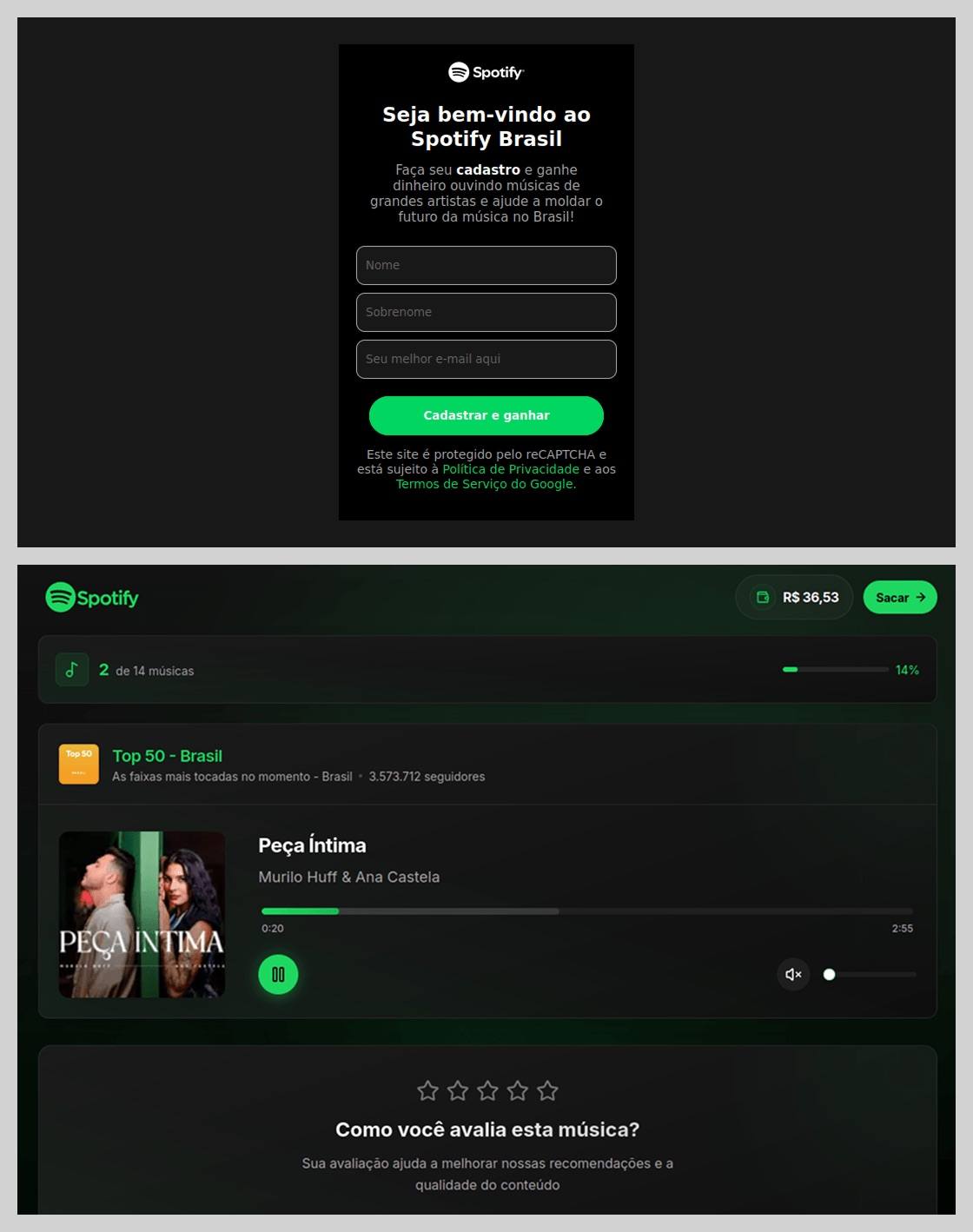

En Brasil, los estafadores fueron un paso más allá: les ofrecían a los usuarios la oportunidad de ganar dinero simplemente si escuchaban y calificaban canciones en un servicio supuestamente asociado a Spotify. Durante el registro, los usuarios tenían que proporcionar su identificación para Pix (el sistema de pago instantáneo brasileño) y, a continuación, hacer un “pago de verificación” único de 19,9 reales brasileños (unos 3 euros) para “confirmar su identidad”. Esta tarifa era, por supuesto, una fracción de las “ganancias potenciales” prometidas. El formulario de pago parecía increíblemente auténtico y solicitaba datos personales adicionales, probablemente con el objetivo de recolectarlos para futuros ataques.

Esta estafa se hacía pasar por un servicio para aumentar las calificaciones y reproducciones de Spotify. Pero para empezar a “ganar dinero”, primero había que pagar

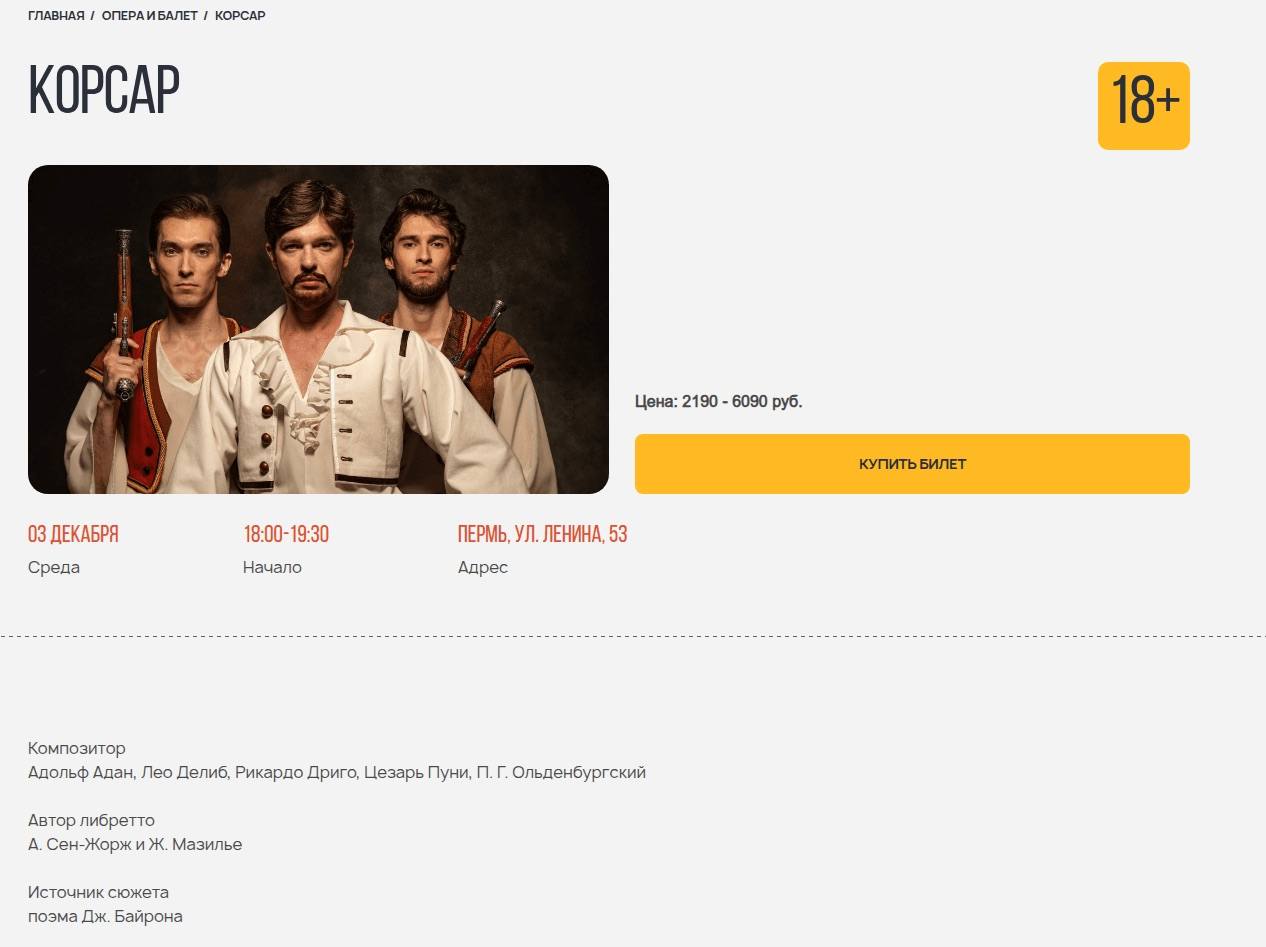

El plan de las “citas culturales” resultó ser especialmente ingenioso. Después de hacer match y charlar brevemente en aplicaciones de citas, un nuevo “interés amoroso” invitaba a la víctima a una obra de teatro o al cine y le enviaba un enlace para comprar las entradas. Una vez realizado el “pago”, tanto la cita como el sitio web de venta de entradas desaparecían como por arte de magia. Se ha utilizado una táctica similar para vender entradas de “escape rooms”, que han ganado mucha popularidad últimamente; el diseño de las páginas imitaba el de los sitios web reales a fin de bajar la guardia del usuario.

Los estafadores clonaron el sitio web de un servicio de venta de entradas de Rusia que era muy conocido

Phishing a través de aplicaciones de mensajes

El robo de cuentas de Telegram y WhatsApp se ha convertido en una de las amenazas más generalizadas del año. Los estafadores han dominado el arte de ocultar el phishing en actividades normales de las aplicaciones de chat y han ampliado significativamente su alcance geográfico.

En Telegram, las suscripciones Premium gratuitas siguieron siendo el anzuelo definitivo. Si bien estas páginas de phishing antes solo se veían en ruso e inglés, en 2025 se produjo una expansión masiva a otros idiomas. Las víctimas recibían un mensaje, a menudo desde la cuenta secuestrada de un amigo, en el que se les ofrecía un “regalo”. Para activarlo, el usuario tenía que iniciar sesión en su cuenta de Telegram en el sitio del atacante, lo que inmediatamente le dirigía a otra cuenta secuestrada.

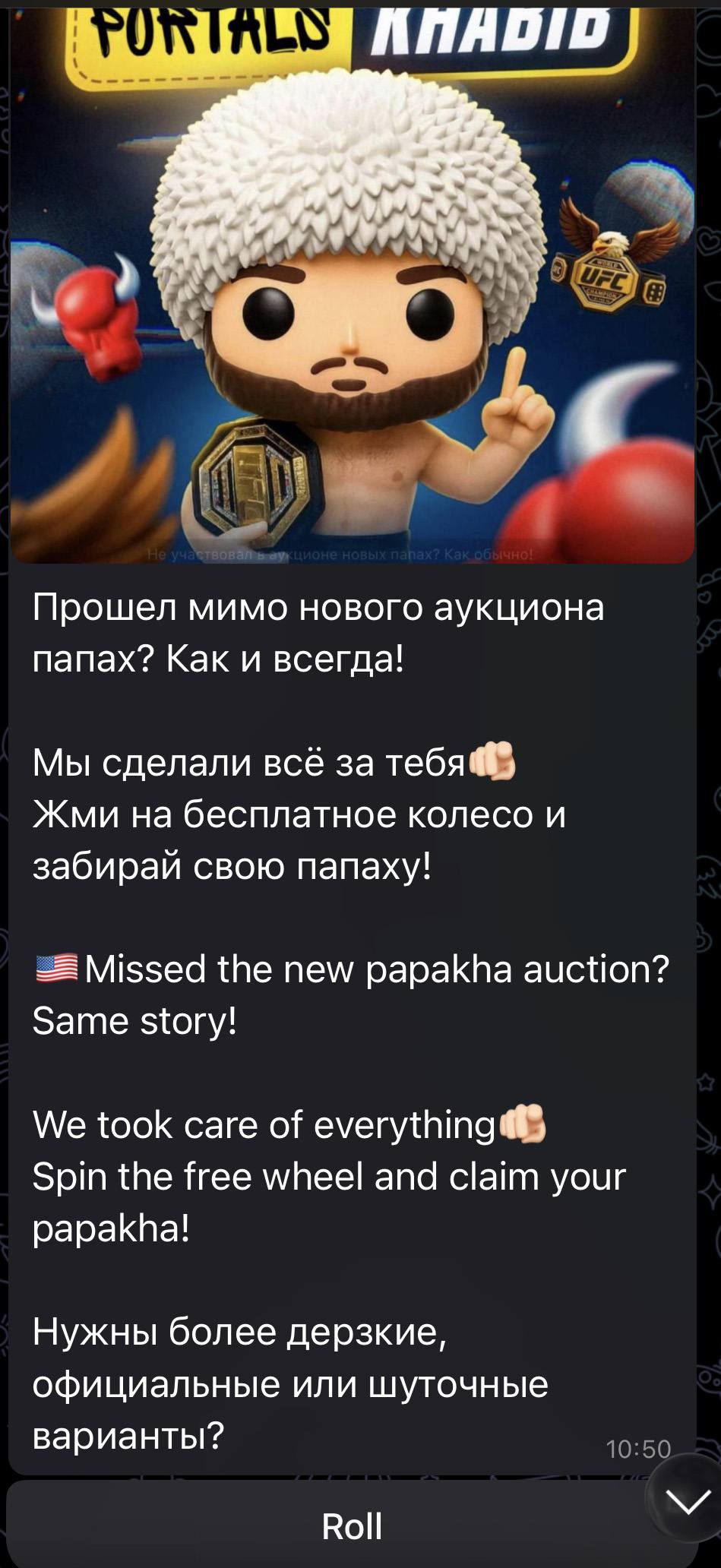

Otro plan habitual consistía en sorteos de parte de celebridades. Hubo un ataque específico, oculto como un sorteo de NFT, que se destacó porque se llevó a cabo a través de una miniaplicación de Telegram. Para el usuario promedio, detectar una miniaplicación maliciosa es mucho más difícil que identificar una URL externa sospechosa.

Los estafadores lanzaron un anzuelo de phishing para un sorteo falso de NFT de Khabib Nurmagomedov simultáneamente en ruso y en inglés. Sin embargo, en el texto en ruso, se olvidaron de eliminar una pregunta de la IA que generó el texto: “¿Necesitas opciones más atrevidas, formales o humorísticas?”. Esto delata que se trató de un trabajo apresurado y una falta total de edición

Finalmente, la clásica estafa por servicio de mensajería instantánea de “vota por mi amigo” evolucionó en 2025 para incluir solicitudes de voto al “mejor dentista de la ciudad” o al “mejor líder operativo”. Esto, lamentablemente, no era más que un anzuelo para tomar el control de las cuentas.

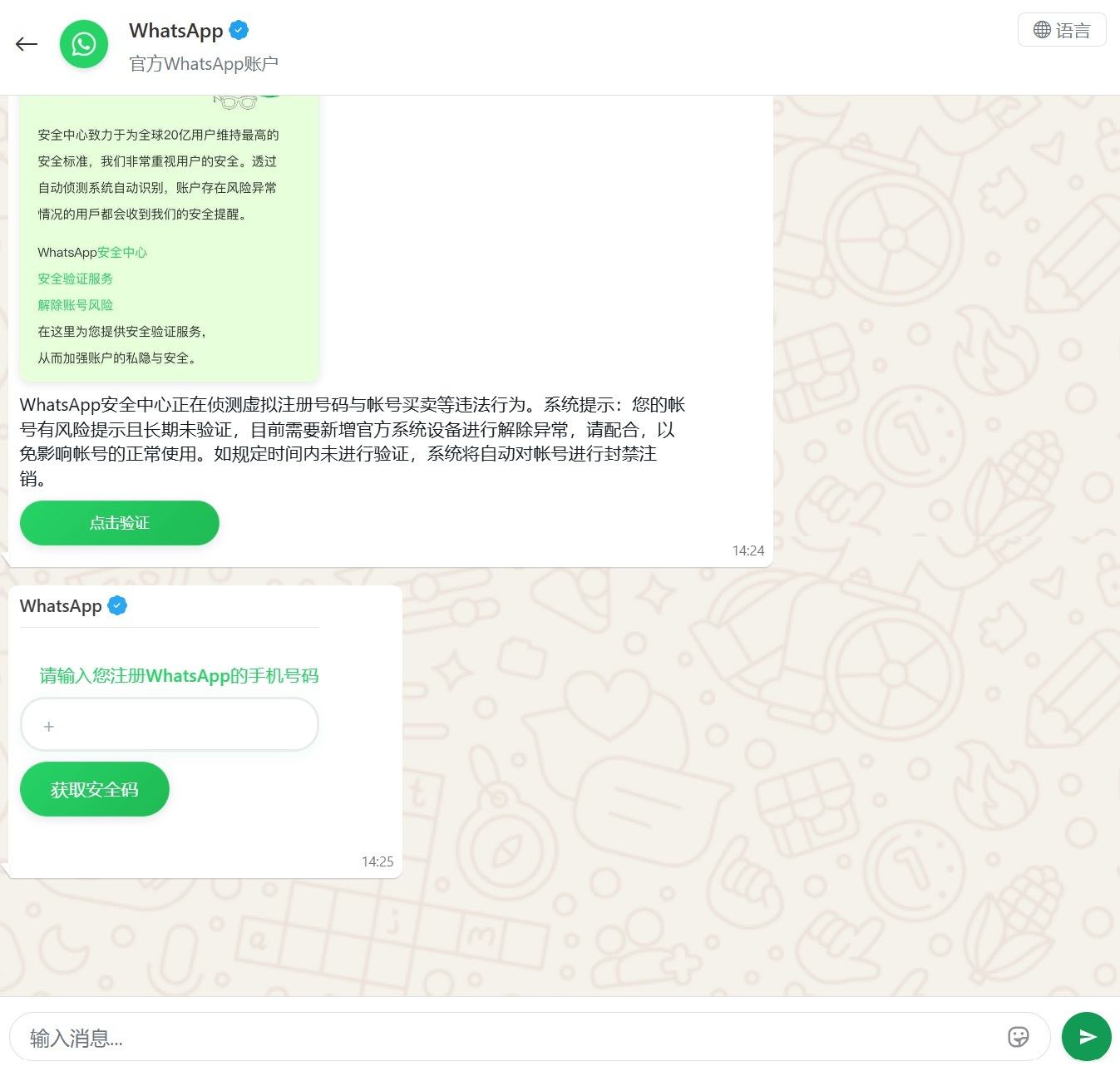

Se detectó también otro método ingenioso para secuestrar cuentas de WhatsApp en China, en el que las páginas de phishing imitaban a la perfección la interfaz real de WhatsApp. A las víctimas se les decía que, debido a una supuesta “actividad ilegal”, debían someterse a una “verificación adicional” que, como habrás adivinado, acababa con el robo de la cuenta.

Las víctimas eran redirigidas a un formulario para introducir un número de teléfono, seguido de una solicitud de su código de autorización.

Cuando se hacen pasar por servicios gubernamentales

El phishing que imita los mensajes y portales de un gobierno es un “clásico del género”, pero en 2025 los estafadores añadieron algunos guiones nuevos a su repertorio.

En Rusia, los ataques de vishing dirigidos a los usuarios de servicios gubernamentales cobraron impulso. Las víctimas recibían correos electrónicos en los que se les informaba de un inicio de sesión no autorizado en su cuenta y se les instaba a llamar a un número específico para someterse a una “verificación de seguridad”. Con el fin de parecer legítimos, los correos electrónicos estaban repletos de detalles técnicos falsos: direcciones IP, modelos de dispositivos y marcas de tiempo del supuesto inicio de sesión. Los estafadores también enviaban notificaciones falsas de aprobación de préstamos: si el destinatario no había solicitado un préstamo (que era el caso), se le pedía que llamara a un equipo de soporte falso. Una vez que la víctima, presa del pánico, se ponía en contacto con un “operador”, la ingeniería social pasaba a ocupar un lugar central.

En Brasil, los atacantes buscaban los números de contribuyente (los números CPF) y creaban portales gubernamentales falsificados. Dado que esta identificación es la llave maestra para acceder a los servicios estatales, las bases de datos nacionales y los documentos personales, el secuestro del CPF es esencialmente una vía rápida para el robo de identidad.

En Noruega, los estafadores se centraron en personas que querían renovar su carnet de conducir. Un sitio web que imitaba a la Administración Noruega de Carreteras Públicas recogió una gran cantidad de datos personales: desde números de matrícula, nombres completos, direcciones y números de teléfono hasta los números de identificación personal únicos asignados a cada residente. Para rematar, se le pidió a los conductores que pagaran una “tarifa de sustitución del carnet” de 1200 NOK (más de 125 USD). Los estafadores se llevaron datos personales, datos de tarjetas de crédito y dinero en efectivo. ¡Fue literalmente una triple jugada!

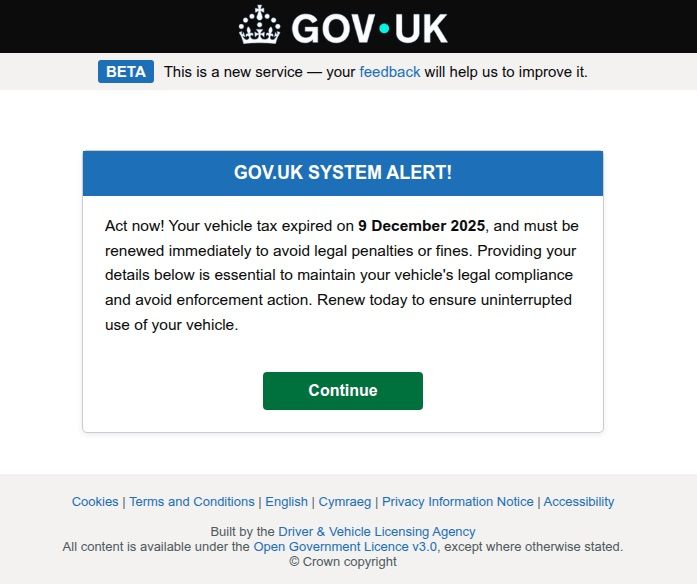

En términos generales, los conductores son un objetivo atractivo: está claro que tienen dinero y un coche, y que temen perderlo. Los estafadores en el Reino Unido se aprovecharon de esto al enviar demandas para pagar urgentemente un impuesto vencido sobre el vehículo y evitar así una “medida coercitiva” no especificada. Esta urgencia que exige “actuar ahora” es un truco clásico del phishing, diseñado para distraer a la víctima de una URL sospechosa o un formato de mala calidad.

Los estafadores presionaban a los británicos para que pagaran “de inmediato” los supuestos impuestos vencidos sobre el vehículo para evitar que ocurriera algo malo.

Por favor, préstanos tu identidad

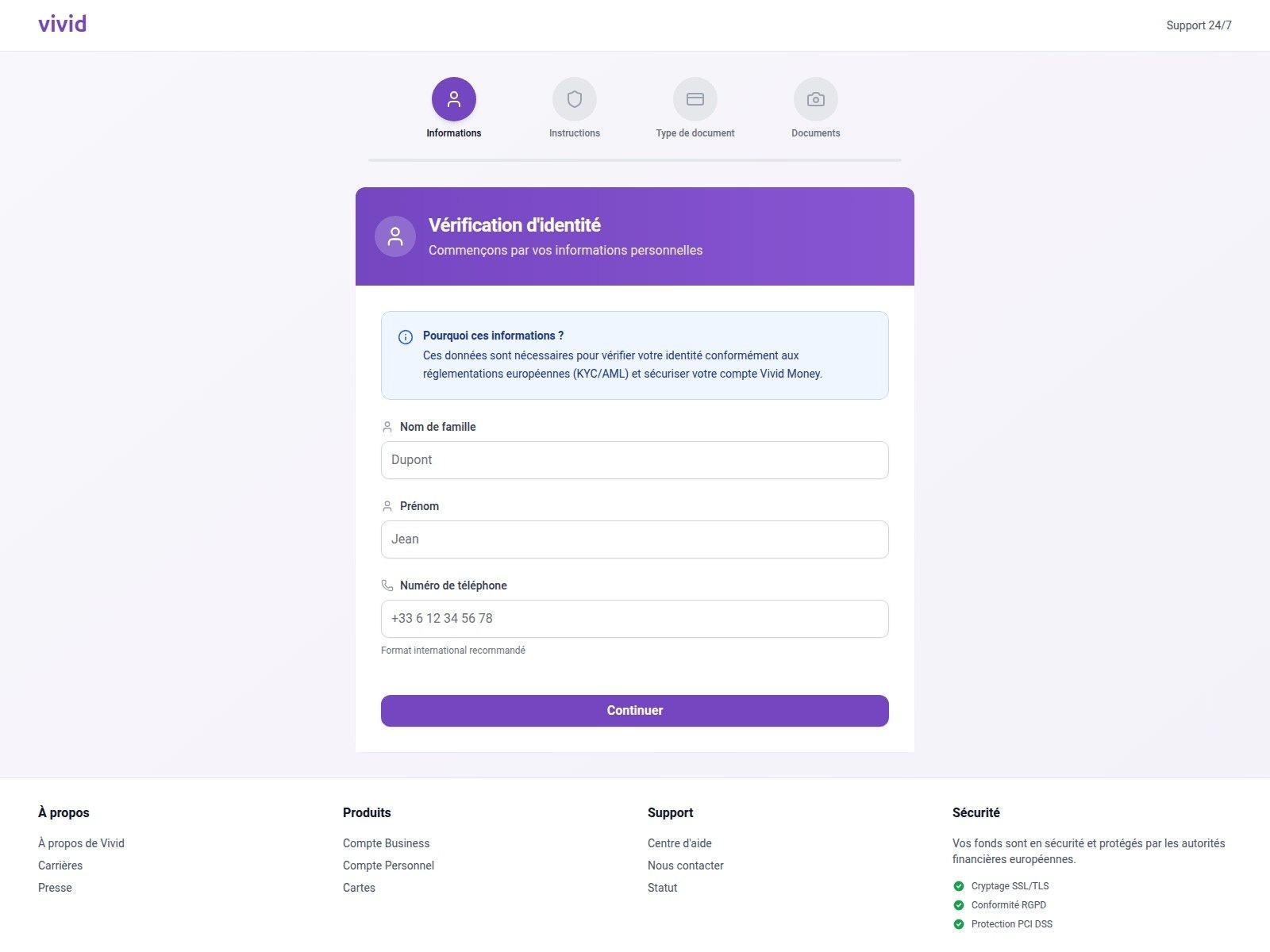

En 2025, hemos notado un aumento de los ataques de phishing relacionados con las verificaciones “Conoce a tu cliente” (KYC). Para reforzar la seguridad, muchos servicios verifican ahora a los usuarios mediante datos biométricos y documentos de identidad oficiales. Los estafadores han aprendido a recolectar estos datos con la suplantación de las páginas de servicios populares que implementan estas verificaciones.

En esta página fraudulenta de Vivid Money, los estafadores recogían de forma sistemática información increíblemente detallada sobre la víctima

Lo que distingue a estos ataques es que, además de la información personal habitual, los phishers exigen fotos de los documentos de identidad o del rostro de la víctima, a veces desde varios ángulos. Este tipo de perfil completo puede venderse posteriormente en marketplaces de la dark web o utilizarse para el robo de identidad. Hemos analizado en profundidad este proceso en nuestra publicación ¿Qué sucede con los datos que se roban mediante phishing?

Estafadores de la IA

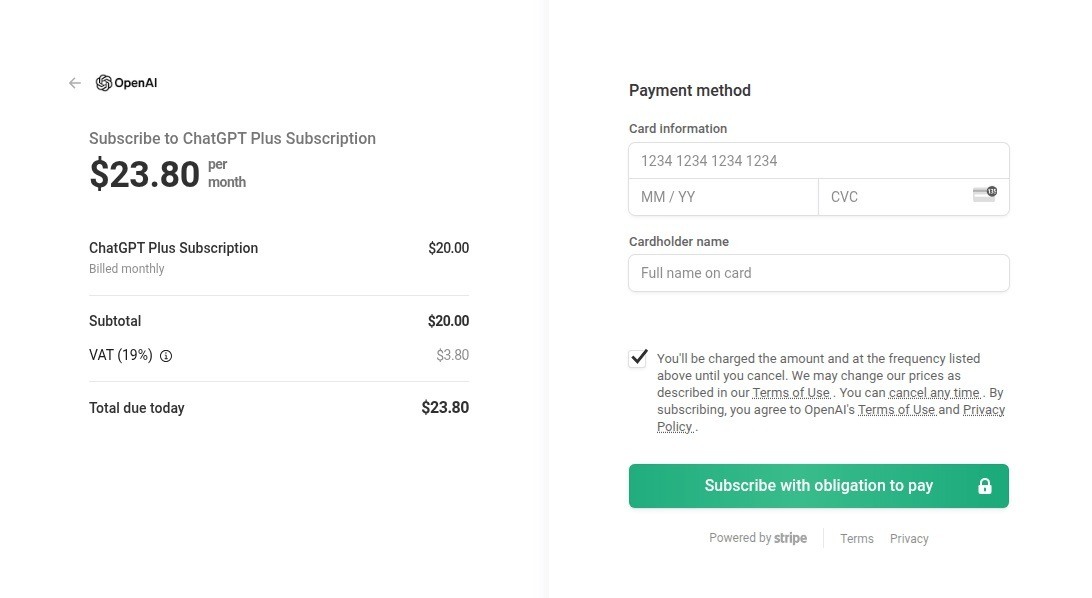

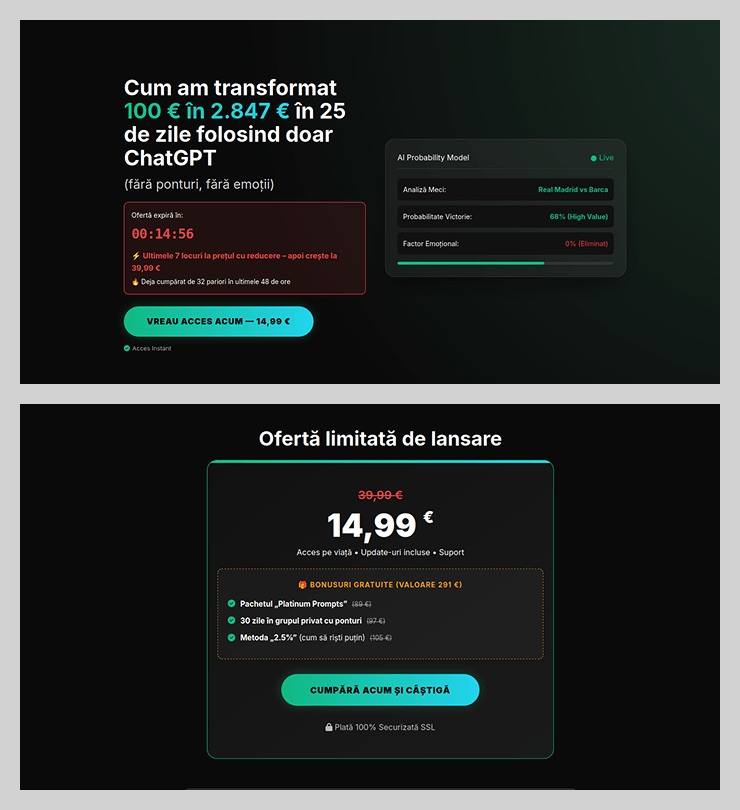

Como era de esperarse, los estafadores no iban a quedarse al margen del auge de la inteligencia artificial. ChatGPT se ha convertido en una gran tentación: los estafadores crearon páginas falsas de suscripción paga a ChatGPT Plus y ofrecían “sugerencias únicas” que garantizaban que te volverías viral en las redes sociales.

El plan de “ganar dinero con la IA” era particularmente cínico. Los estafadores ofrecían ingresos pasivos a partir de apuestas supuestamente realizadas por ChatGPT: el bot se encarga de todo el trabajo pesado, mientras que el usuario solo tiene que ver cómo ingresa el dinero. Suena como un sueño, ¿cierto? Pero para “aprovechar” esta oportunidad, había que actuar con rapidez. El precio especial para esta sencilla forma de perder dinero solo era válido durante 15 minutos desde el momento en que se accedía a la página, por lo que no les daba tiempo a las víctimas para pensarlo dos veces.

En general, los estafadores están adoptando la IA de manera agresiva. Aprovechan los deepfakes, automatizan el diseño de sitios web de alta calidad y generan textos pulidos para sus envíos masivos de correos electrónicos. Incluso las llamadas en directo con las víctimas se están convirtiendo en componentes de planes más complejos, que ya hemos detallado en nuestra publicación Cómo usan la Inteligencia Artificial los phishers y estafadores.

Ofertas de trabajo llenas de trampas

Las personas que buscan trabajo son un objetivo primordial para los delincuentes. Los phishers ofrecían puestos remotos muy bien remunerados en grandes marcas y, de esa forma, recolectaban los datos personales de los solicitantes. Además, a veces incluso les presionaban a pagar pequeñas “tarifas de procesamiento de documentación” o “comisiones”.

En las trampas más sofisticadas, los sitios de phishing de “agencias de empleo” solicitaban el número de teléfono vinculado a la cuenta de Telegram del usuario durante el registro. Para completar el “registro”, la víctima tenía que introducir un “código de confirmación”, que en realidad era un código de autorización de Telegram. Después de introducirlo, el sitio seguía acosando al solicitante para que proporcionara más detalles de su perfil, lo que claramente era una distracción para evitar que se diera cuenta de la notificación de nuevo de inicio de sesión en su teléfono. Para “verificar al usuario”, se le decía a la víctima que esperara 24 horas. De este modo, los estafadores, que ya tenían un pie dentro, conseguían el tiempo suficiente para secuestrar la cuenta de Telegram de forma permanente.

El bombo publicitario es una mentira (pero muy convincente)

Como es de costumbre, los estafadores en 2025 se apresuraron a aprovechar cada titular en tendencia y lanzaron campañas de correos electrónicos a una velocidad vertiginosa.

Por ejemplo, tras el lanzamiento de las monedas meme $TRUMP por parte del presidente de los Estados Unidos, aparecieron estafas que prometían NFT gratis de la “Moneda meme de Trump” y las “Cartas coleccionables digitales de Trump”. Ya hemos explicado exactamente cómo funcionan las monedas meme y cómo (no) perderlo todo con ellas.

Tan pronto como el iPhone 17 Pro salió al mercado, se convirtió en el premio de innumerables encuestas falsas. Después de “ganar”, los usuarios solo tenían que proporcionar su información de contacto y pagar los gastos de envío. Una vez que introducía los datos bancarios, el “ganador” corría el riesgo de perder no solo los gastos de envío, sino también hasta el último céntimo de su cuenta.

Aprovechando el éxito de Ozempic, los estafadores inundaron los buzones de correo electrónico con ofertas de versiones falsificadas del medicamento o “alternativas” sospechosas que los farmacéuticos reales ni siquiera conocen.

Y durante la gira mundial de BLACKPINK, los emisores de spam se dedicaron a hacer anuncios de “maletas con patinete integrado como las que usa la banda”.

Incluso la boda de Jeff Bezos en el verano de 2025 se convirtió en carne de cañón para las estafas “nigerianas” por correo electrónico. Los usuarios recibían mensajes que supuestamente eran del propio Bezos o de su exesposa, MacKenzie Scott. Los correos prometían grandes cantidades de dinero en nombre de la caridad o como “compensación” de Amazon.

Cómo mantenerte a salvo

Como puedes ver, los estafadores no tienen límites a la hora de inventar nuevas formas de robarte tu dinero y tus datos personales, o incluso de robarte toda tu identidad. Estos son solo algunos de los ejemplos más descabellados de 2025; puedes profundizar en el análisis completo del panorama de amenazas de phishing y spam en Securelist. Mientras tanto, aquí te dejamos algunos consejos para evitar que te conviertas en víctima. Asegúrate de compartirlos con tus amigos y familiares, especialmente con niños, adolescentes y parientes mayores. Estos grupos suelen ser los objetivos principales que los estafadores tienen en el punto de mira.

- Verifica la URL antes de introducir cualquier dato. Aunque la página parezca perfecta, la barra de direcciones puede delatarla.

- No abras los enlaces de mensajes sospechosos, aunque provengan de alguien que conozcas. Su cuenta podría haber sido fácilmente hackeada.

- Nunca compartas los códigos de verificación con nadie. Son las llaves maestras de tu vida digital.

- Activa la autenticación en dos pasos en todos los sitios posibles. Le añade un obstáculo adicional que resulta crucial contra los estafadores.

- Desconfía de las ofertas que son “demasiado buenas para ser verdad”. Los iPhone gratis, el dinero fácil y los regalos de desconocidos suelen ser una trampa. Para refrescar la memoria, consulta nuestra publicación ¿Qué hacer si recibes un correo electrónico de phishing?.

- Instala una protección sólida en todos tus dispositivos. Kaspersky Premium bloquea automáticamente los sitios de phishing, los archivos adjuntos maliciosos y los correos spam antes de que tengas la oportunidad de hacer clic. Además, nuestra aplicación Kaspersky para Android cuenta con un sistema antiphishing de tres niveles que puede detectar y neutralizar los enlaces maliciosos en cualquier mensaje de cualquier aplicación. Obtén más información al respecto en nuestra publicación Una nueva capa de seguridad antiphishing en Kaspersky para Android.

phishing

phishing

Consejos

Consejos