Hace poco detectamos una nueva campaña maliciosa que emplea un enfoque bastante intrigante. El actor crea sus propias compilaciones firmadas de una herramienta de acceso remoto legítima (RAT). Para distribuirlas, utiliza un servicio con tecnología de IA para generar páginas web maliciosas en masa que se hacen pasar por los sitios oficiales de varias aplicaciones.

Sigue leyendo para descubrir cómo funciona este ataque, por qué es particularmente peligroso para los usuarios y cómo protegerte.

Cómo funciona el ataque

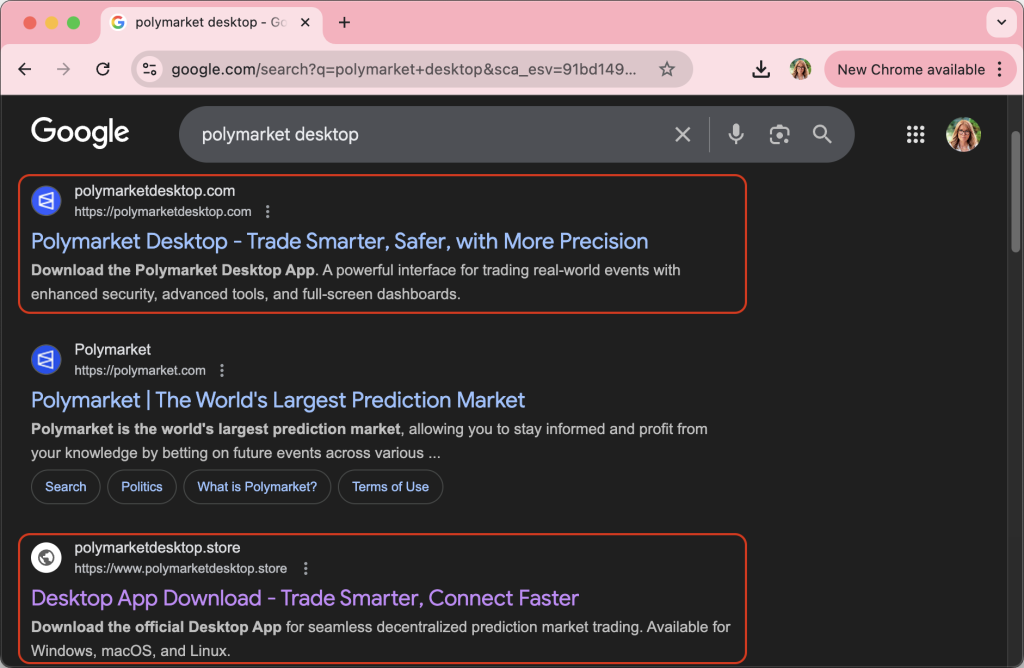

Parece que el actor malicioso utiliza varias plataformas de lanzamiento para sus ataques. En primer lugar, está claro que cuenta con que un número significativo de usuarios accedan a sus páginas falsas a través de sencillas búsquedas en Google. Esto se debe a que los sitios falsos suelen tener direcciones que coinciden con lo que buscan los usuarios, o que se asemejan bastante.

Al buscar en los resultados de búsqueda de Google, en ocasiones podrás ver un montón de sitios falsos de Pokémon disfrazados de legítimos. En este caso, se trata de clones de Polymarket.

En segundo lugar, utiliza campañas de correo electrónico maliciosas como alternativa. En esta situación, el ataque comienza cuando el usuario recibe un correo electrónico que contiene un enlace a un sitio web falso. El contenido podría verse así:

Estimados titulares de $DOP:

La ventana de migración de DOP-v1 a DOP-v2 se ha cerrado oficialmente, con más de 8000 millones de tokens migrados con éxito.

Nos complace anunciar que el portal de reclamos DOP-v2 ya está ABIERTO.

Todos los titulares de $DOP pueden visitar el portal para reclamar sus tokens de forma segura y pasar a la siguiente fase del ecosistema.

Reclamen sus tokens DOP-v2 ahora https://migrate-dop{dot}org/

Bienvenidos a DOP-v2: hoy comienza un capítulo más fuerte, inteligente y gratificante.

Gracias por ser parte de este viaje.

El equipo de DOP

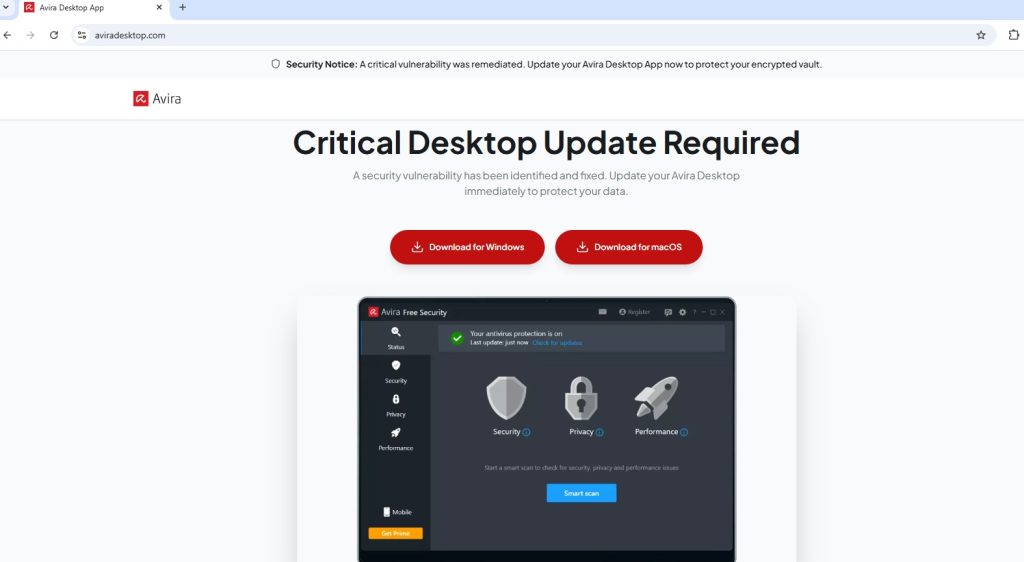

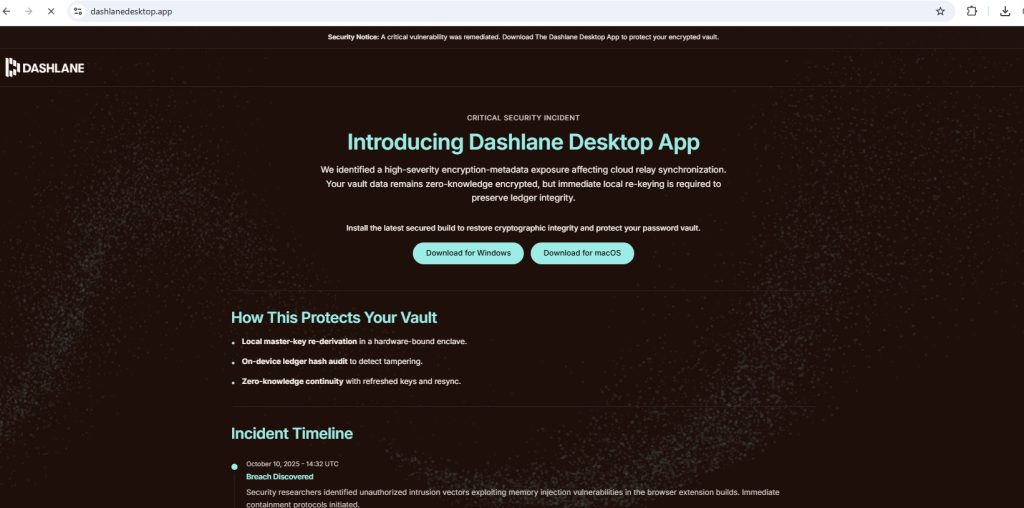

Algunas de las páginas maliciosas que descubrimos en esta campaña se hacen pasar por sitios web de aplicaciones antivirus o administradoras de contraseñas. Su contenido está claramente diseñado para asustar al usuario con advertencias falsas sobre algún tipo de problema de seguridad.

Un sitio web falso de Avira advierte de una vulnerabilidad y aconseja descargar una “actualización”.

Así que los atacantes también están aprovechando una táctica conocida como scareware: imponer una aplicación no segura a los usuarios bajo la idea de que es una protección contra una amenaza imaginaria.

Una página falsa de Dashlane advierte sobre una “exposición de metadatos de cifrado de alta gravedad que afecta a la sincronización de la retransmisión en la nube”, lo que sea que quiera decir eso. Y, por supuesto, no puedes solucionarlo a menos que descargues algo.

Sitios web falsos creados con Lovable

A pesar de las diferencias de contenido, los sitios web falsos involucrados en esta campaña maliciosa comparten varias características en común. Para empezar, la mayoría de sus direcciones están creadas de acuerdo con la fórmula {nombre de una aplicación conocida} + desktop.com, una URL que se parece mucho a una consulta de búsqueda común.

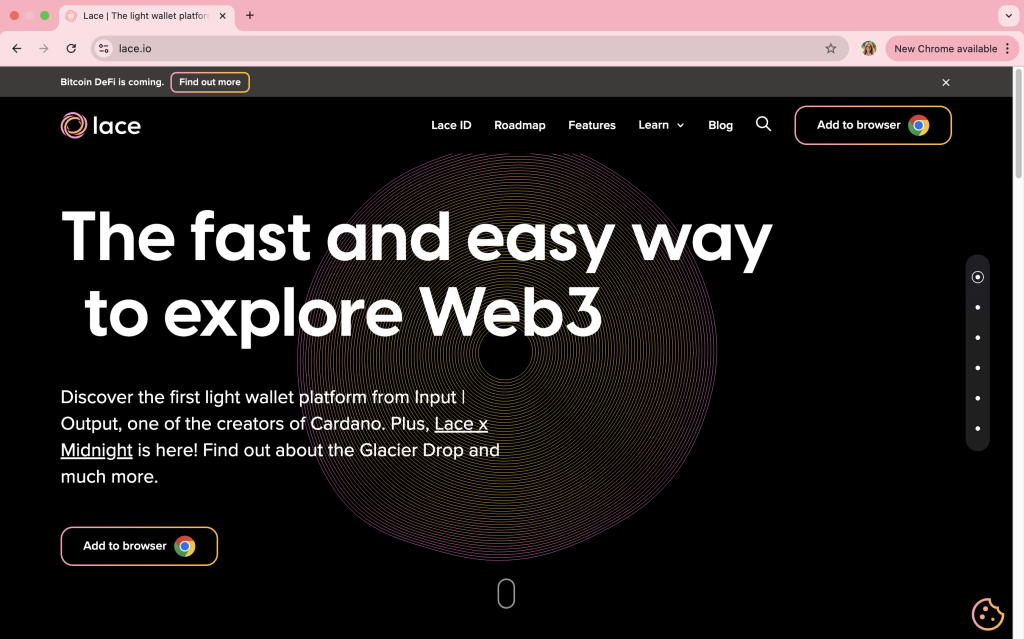

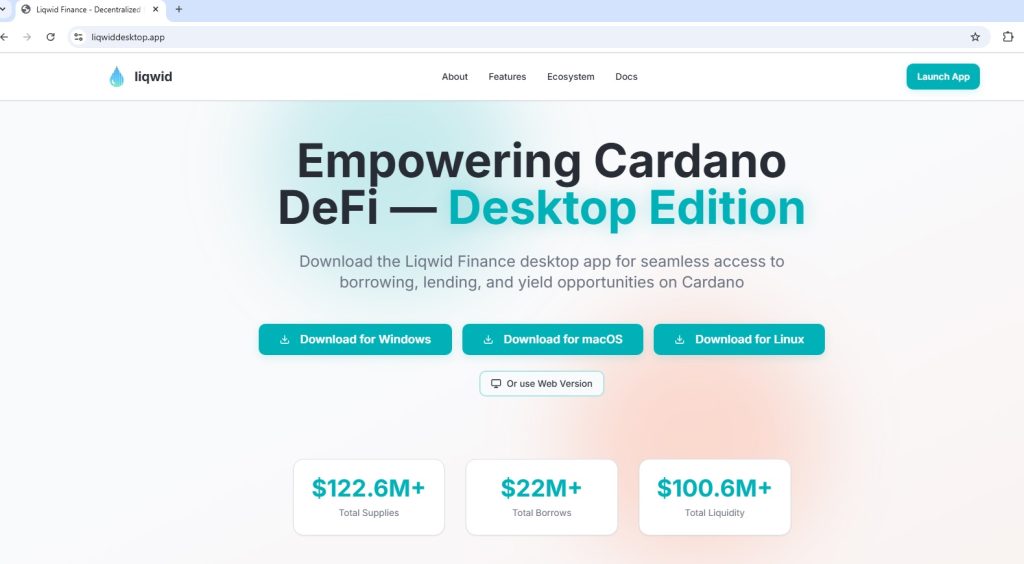

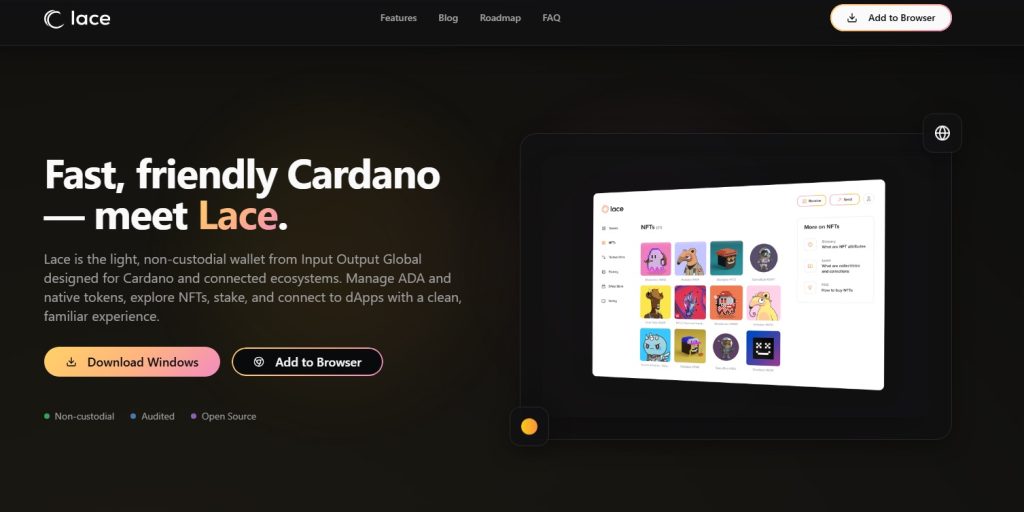

Además, las páginas falsas en sí mismas se ven bastante profesionales. Lo interesante es que la apariencia de los sitios falsos no replica exactamente el diseño de los originales, no son clones directos. Más bien, son variaciones muy convincentes de un tema. Como ejemplo, podemos ver algunas versiones falsas de la página de la cartera de criptomonedas Lace. Una de ellas se ve así:

Otra se ve así:

Estas falsificaciones se parecen mucho al sitio web original de Lace, pero aún contienen muchas diferencias obvias:

Las versiones falsas son similares en algunos aspectos al sitio web genuino de Lace, mientras que en otros son diferentes. Fuente

Resulta que los atacantes han usado un creador web con tecnología de IA para crear páginas falsas. Gracias a que los atacantes escatimaron y, sin saberlo, dejaron algunos artefactos reveladores, hemos logrado identificar el servicio exacto que están aprovechando: Lovable.

Usar una herramienta de IA les permitió reducir en gran medida el tiempo requerido para crear un sitio falso y así producir falsificaciones a escala industrial.

La herramienta de administración remota Syncro

Otra característica común de los sitios falsos involucrados en esta campaña es que todos distribuyen exactamente la misma carga. El actor malicioso no creó su propio troyano ni compró uno en el mercado negro. En cambio, está usando su propia compilación de una herramienta de acceso remoto perfectamente legítima: Syncro.

La aplicación original facilita la supervisión centralizada y el acceso remoto para equipos de soporte de TI corporativos y proveedores de servicios gestionados (MSP). Los servicios de Syncro son relativamente económicos: a partir de 129 USD por mes con una cantidad ilimitada de dispositivos administrados.

A la vez, la herramienta posee algunas funciones importantes: además de poder compartir pantalla, el servicio también ofrece ejecución remota de comandos, transferencia de archivos, análisis de registros, edición de registros y otras acciones en segundo plano. Sin embargo, el principal atractivo de Syncro es un proceso de instalación y conexión simplificado. El usuario, o en este caso la víctima, solo tiene que descargar y ejecutar el archivo de instalación.

A partir de ese momento, la instalación se ejecuta completamente en segundo plano y carga en secreto una compilación maliciosa de Syncro en el ordenador. Debido a que el CUSTOMER_ID del atacante está codificado de forma rígida en la compilación, este obtiene al instante el control total sobre la máquina de la víctima.

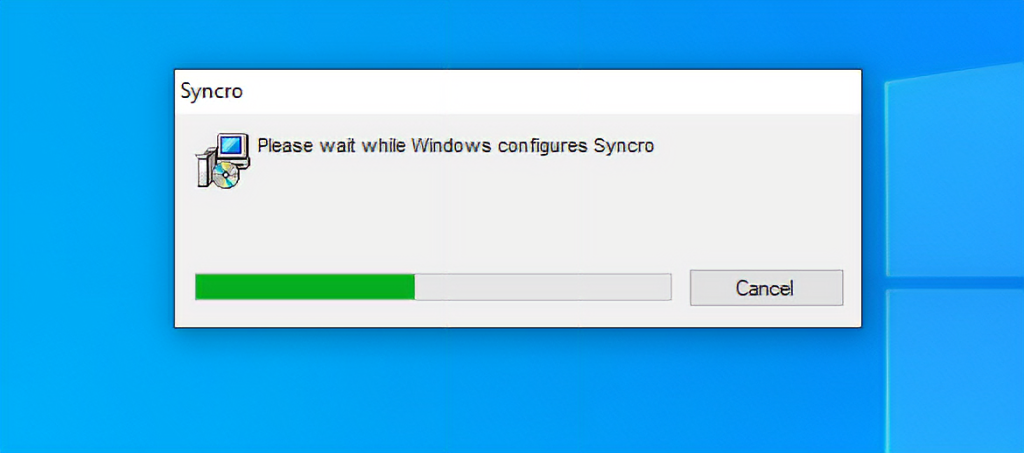

La ventana del instalador de Syncro se muestra en la pantalla durante unos pocos segundos, y solo un usuario atento podría notar que se está configurando el software incorrecto.

Una vez que se instala Syncro en el dispositivo de la víctima, los atacantes obtienen acceso total y pueden usarlo para lograr sus objetivos. Dado el contexto, parecen estar robando claves de las carteras de criptomonedas de las víctimas y desviando fondos a las propias cuentas de los atacantes.

Otro sitio falso, esta vez para el protocolo Liqwid DeFi. Aunque Liqwid solo ofrece una aplicación web, el sitio falso permite a los usuarios descargar versiones para Windows, macOS e incluso Linux.

Cómo protegerte contra estos ataques

Esta campaña maliciosa supone una mayor amenaza para los usuarios por dos razones principales. En primer lugar, los sitios falsos creados con el servicio de IA se ven bastante profesionales y sus URL no son demasiado sospechosas. Por supuesto, tanto el diseño de las páginas falsas como los dominios utilizados difieren bastante de los reales, pero esto solo se hace evidente con una comparación directa. Pero de un vistazo es fácil confundir la falsificación con el original.

En segundo lugar, los atacantes están utilizando una herramienta de acceso remoto legítima para infectar a los usuarios. Esto significa que puede ser difícil detectar la infección.

Nuestra solución de seguridad tiene un veredicto especial, “Not-a-virus“, para casos como este. Este veredicto se asigna, entre otras cosas, cuando se detectan en el dispositivo varias herramientas de acceso remoto, incluida la Syncro legítima. En cuanto a las compilaciones de Syncro utilizadas con fines maliciosos, nuestra solución de seguridad las detecta como HEUR:Backdoor.OLE2.RA-Based.gen.

Es importante recordar que, de manera predeterminada, un antivirus no bloquea todas las herramientas legítimas de administración remota para evitar interferir con el uso intencional. Por lo tanto, te recomendamos que prestes mucha atención a las notificaciones de tu solución de seguridad. Si ves una advertencia de que se ha detectado software de tipo Not-a-virus en tu dispositivo, tómalo en serio y, al menos, verifica qué aplicación lo activó.

Si tienes instalado Kaspersky Premium, usa la función de Detección de accesos remotos y, si es necesario, la opción para eliminar la aplicación, que viene con la suscripción premium. Esta función detecta alrededor de 30 de las aplicaciones de acceso remoto legítimas más populares, y si sabes que no instalaste ninguna de ellas, es motivo de preocupación.

Kaspersky Premium detecta (y te permite eliminar) incluso las versiones legítimas de Syncro y otras aplicaciones de acceso remoto.

Más recomendaciones:

- No descargues aplicaciones de fuentes dudosas, en particular en dispositivos con aplicaciones financieras o de criptomonedas instaladas.

- Siempre verifica dos veces las direcciones de las páginas que visitas antes de realizar cualquier acción que pueda ser peligrosa, como descargar una aplicación o introducir datos personales.

- Presta mucha atención a las advertencias de las defensas antivirus y antiphishing integradas en nuestras soluciones de seguridad.

RAT

RAT

Consejos

Consejos