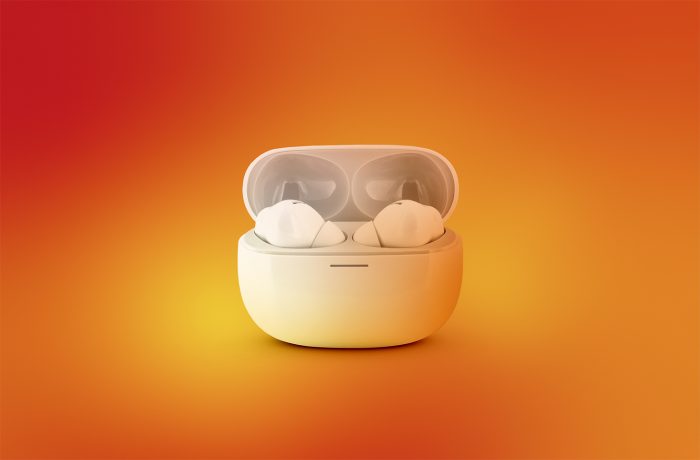

¿Tus auriculares Bluetooth te están espiando?

Desglosamos el ataque WhisperPair, que permite rastrear a las víctimas a través de auriculares comunes con Bluetooth.

121 publicaciones

Desglosamos el ataque WhisperPair, que permite rastrear a las víctimas a través de auriculares comunes con Bluetooth.

Existen miles de empresas con una sola finalidad: recopilar y revender información sobre cada uno de nosotros. ¿Cómo lo hacen, cómo se puede limitar la recopilación de datos y cómo se elimina lo que ya se recopiló?

Ajusta tus rutinas cotidianas para dejar la menor cantidad de datos sobre ti en la red.

Esta guía se sumerge en el uso de llaves de acceso para iniciar sesión desde el ordenador de otra persona, almacenarlas en un dispositivo extraíble y transferirlas entre dispositivos.

¿Puedes reemplazar las contraseñas por completo con llaves de acceso? Exploramos cuándo es posible y cuándo sigue siendo un desafío.

Las vulnerabilidades recién descubiertas en AirPlay permiten realizar ataques a dispositivos Apple y otros productos compatibles con AirPlay a través de una red Wi-Fi, incluidos los exploits de clic cero.

Un vistazo a cómo funcionan las nuevas funciones de protección infantil de Apple, cuáles son las limitaciones y por qué todavía no se puede prescindir de las soluciones de terceros.

La reciente filtración de Gravy Analytics, un importante Data Broker saca a la luz las implicaciones de la recopilación masiva de datos de localización.

Los ciberdelincuentes están inventando nuevas formas de robar dinero de las tarjetas de pago utilizando credenciales obtenidas en línea o por teléfono. A veces, simplemente acercar la tarjeta al teléfono es suficiente para dejarte sin dinero.

La red Find My de Apple se puede aprovechar para rastrear de forma remota dispositivos Android, Windows y Linux de otros proveedores

Desglosamos el mecanismo más encubierto de vigilancia de teléfonos inteligentes con ejemplos de la vida real.

Hemos descubierto aplicaciones en las tiendas oficiales de Apple y Google que roban datos de carteras de criptomonedas al analizar fotografías.

Banshee Stealer, un ladrón para macOS surgido el año pasado, ahora anda suelto por la Web, infecta a usuarios de Mac y está adquiriendo nuevas funcionalidades. ¿Cómo puedes protegerte?

Cómo detectar si los estafadores han accedido a tu cuenta de Telegram y qué hacer al respecto.

Una guía paso a paso para las personas que puedan ser rastreadas a través de aplicaciones acosadoras o balizas inalámbricas.

La seguridad en Telegram: un análisis sensato de la situación actual

Las balizas pequeñas como el AirTag facilitan la búsqueda de una cartera o llaves perdidas, pero también se suelen usar para el rastreo encubierto. Ahora puedes detectar a los acosadores y protegerte, independientemente del tipo de teléfono inteligente que tengas.

La actualización de VPN & Antivirus de Kaspersky para iOS ahora es compatible con Siri y Atajos de Apple. Aquí te explicamos lo que puedes hacer con esta funcionalidad y cómo configurarla.

La ubicación exacta de tu router está disponible públicamente a través de las bases de datos globales de geolocalización de redes Wi-Fi. Veamos por qué esto es necesario, así como los riesgos que conlleva y cómo mitigarlos.

Cómo usar el modo de navegación privada, contra qué no protege y por qué Google está eliminando datos de usuario por un valor de cinco mil millones de dólares.

Las grandes cantidades de datos personales recopilados que tienen las empresas de publicidad se están volviendo muy útiles para las agencias de inteligencia. Por lo tanto, ¿cómo puedes protegerte de la vigilancia masiva?