Imagina esta situación: un usuario llega a un sitio fraudulento, decide realizar una compra e introduce los datos de su tarjeta bancaria, su nombre y su dirección. Adivina qué pasa después. Si crees que lo único que hacen los atacantes es tomar el dinero y desaparecer, no es así. Por desgracia, es mucho más complicado. En realidad, la información entra a un mercado paralelo inmenso, donde los datos de las víctimas circulan durante años, cambian de dueño y se reutilizan en nuevos ataques.

En Kaspersky, hemos estudiado el recorrido que realizan los datos después de un ataque de phishing: quién los recibe, cómo se clasifican, revenden y utilizan en el mercado paralelo. En este artículo, trazamos la ruta de los datos robados y explicamos cómo protegerte si ya te has enfrentado al phishing o si deseas evitarlo en el futuro. Puedes leer el informe detallado completo con información técnica en Securelist.

Recopilación de datos

Los sitios de phishing están cuidadosamente disfrazados para parecer legítimos; a veces, el diseño visual, la interfaz de usuario e incluso el nombre de dominio son casi indistinguibles de los auténticos. Para robar datos, los atacantes suelen utilizar formularios HTML que solicitan a los usuarios introducir sus credenciales de inicio de sesión, detalles de tarjetas de pago u otra información confidencial.

Tan pronto como el usuario hace clic en Iniciar sesión o Pagar, la información se envía instantáneamente a los ciberdelincuentes. Algunas campañas maliciosas no recopilan datos directamente a través de un sitio de phishing, sino que abusan de servicios legítimos como Google Forms para ocultar el servidor de destino final.

Un sitio web falso de DHL. Se solicita al usuario que introduzca el nombre de usuario y la contraseña de su cuenta real de DHL

Los datos robados generalmente se transmiten de una de estas tres maneras, o usando una combinación de ellas:

- Correo electrónico Este método no es tan común en la actualidad debido a los posibles retrasos o bloqueos.

- Bots de Telegram. Los atacantes reciben la información al instante. La mayoría de estos bots se eliminan, lo que hace que sea difícil rastrearlos.

- Paneles de administración. Los ciberdelincuentes pueden usar software especializado para recopilar y clasificar datos, ver estadísticas e incluso verificar automáticamente la información que robaron.

¿Qué tipo de datos buscan los autores de phishing?

La variedad de datos que buscan los ciberdelincuentes es bastante amplia.

- Datos personales: números de teléfono, nombres completos, correos electrónicos, direcciones de registro y residenciales. Esta información se puede utilizar para realizar ataques dirigidos. Las personas suelen caer en estafas precisamente porque los atacantes poseen una gran cantidad de información personal: se dirigen a ellas por su nombre, saben dónde viven y qué servicios utilizan.

- Documentos: datos y escaneos de tarjetas de la seguridad social, licencias de conducir, números de seguro y de identificación fiscal, etc. Los delincuentes los utilizan para el robo de identidad, la solicitud de préstamos y la verificación de identidad al iniciar sesión en bancos o portales de gobierno electrónico.

- Credenciales: inicios de sesión, contraseñas y códigos 2FA de un solo uso.

- Biometría: escaneos faciales, huellas digitales y muestras de voz que se utilizan para generar deepfakes u omitir la autenticación de dos factores.

- Información de pago: datos de la tarjeta bancaria y de carteras de criptomonedas.

- Y muchos más.

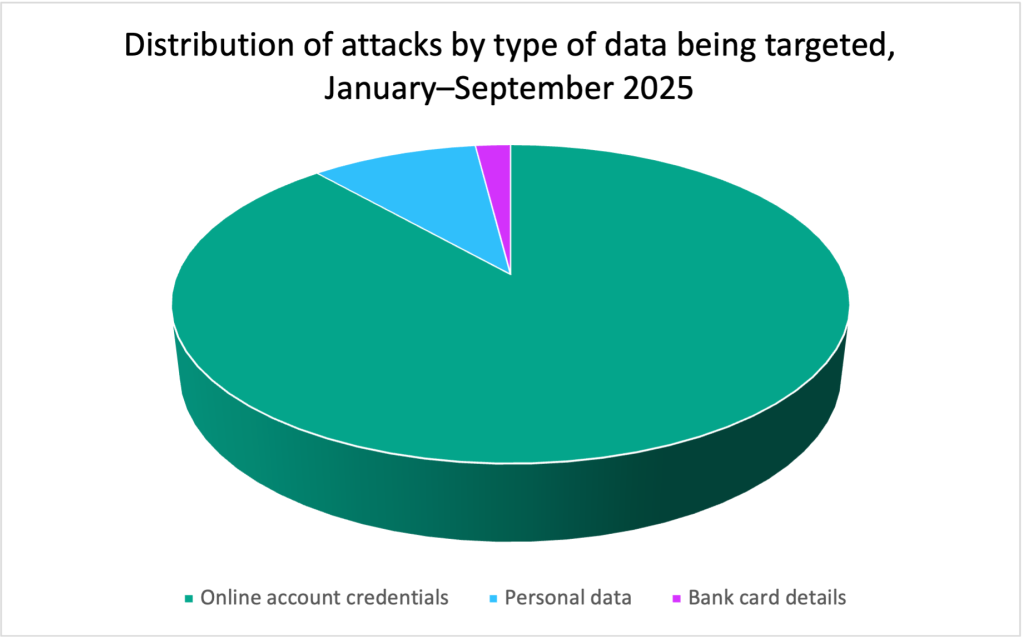

Según nuestra investigación, la gran mayoría (88,5 %) de los ataques de phishing realizados entre enero y septiembre de 2025 estuvieron dirigidos a credenciales de cuentas en línea y el 9,5 % fueron intentos de obtener datos personales de los usuarios, como nombres, direcciones y fechas. Por último, el 2 % de los ataques de phishing se centraron en el robo de datos de tarjetas bancarias.

¿Qué sucede luego con los datos robados?

Los atacantes no utilizan directamente todos los datos robados para transferir dinero a sus propias cuentas. De hecho, los datos rara vez se utilizan al instante. Lo más común es que terminen en el mercado paralelo y lleguen a los analistas y agentes de datos. El viaje típico es algo así:

1. Venta masiva de datos

Los conjuntos de datos sin procesar se agrupan en archivos masivos y se ofrecen al por mayor en foros de la dark web. Estos volcados suelen contener información basura o desactualizada, por lo que son relativamente baratos, a partir de unos 50$.

2. Clasificación y verificación de datos

Estos archivos son comprados por piratas informáticos que actúan como analistas. Clasifican los conjuntos y verifican su validez comprobando si las credenciales de inicio de sesión funcionan para los servicios especificados, si se reutilizan en otros sitios y si coinciden con datos de filtraciones anteriores. Para los ataques dirigidos, los delincuentes compilan un dossier digital. En él se almacena la información recopilada tanto de ataques recientes como antiguos, básicamente una hoja de cálculo con datos listos para ser utilizados en hackeos.

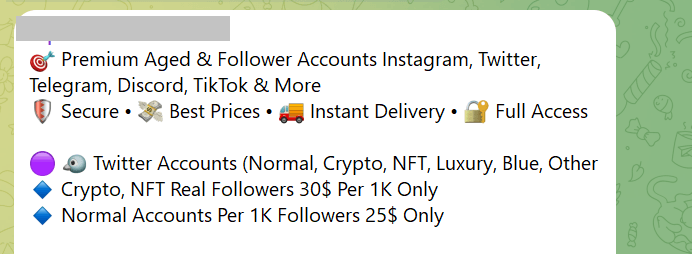

3. Reventa de datos verificados

Los conjuntos de datos clasificados se vuelven a ofrecer a la venta, ahora a un precio más alto (y no solo en la red oscura sino también en una plataforma más conocida: Telegram).

Según Kaspersky Digital Footprint Intelligence, los precios de las cuentas dependen de una gran cantidad de factores: la antigüedad de la cuenta, la autenticación 2FA, las tarjetas bancarias vinculadas y la base de usuarios de servicio. No es de extrañar que el producto más caro y solicitado en este mercado sea el acceso a cuentas bancarias y carteras criptográficas.

| Categoría | Precio, USD | Precio promedio, USD |

| Plataformas cripto | 60-400 | 105 |

| Bancos | 70-2000 | 350 |

| Portales de gobierno electrónico | 15-2000 | 82,5 |

| Redes sociales | 0,4-279 | 3 |

| Aplicaciones de mensajería | 0,065-150 | 2,5 |

| Tiendas online | 10-50 | 20 |

| Juegos y plataformas de juegos | 1-50 | 6 |

| Portales de Internet globales | 0,2-2 | 0,9 |

| Documentos personales | 0,5-125 | 15 |

Precios promedio de las cuentas entre enero y septiembre de 2025

4. Repetición de los ataques

Una vez que un ciberdelincuente compra el expediente digital de una víctima, puede planificar su próximo ataque. Puede utilizar inteligencia de código abierto para averiguar dónde trabaja la persona y, a continuación, redactar un correo electrónico convincente suplantando la identidad de su jefe. También puede hackear un perfil de redes sociales, extraer fotos comprometedoras y exigir un rescate a cambio de devolverlas. Sin embargo, ten la seguridad de que casi todos los correos electrónicos de amenaza o extorsión son solo una táctica para asustar por parte de los estafadores.

Los ciberdelincuentes también utilizan cuentas vulneradas para enviar más correos electrónicos de phishing y enlaces maliciosos a los contactos de la víctima. Así que si recibes un mensaje que te pide que votes por una sobrina en un concurso, prestes dinero o hagas clic en un enlace sospechoso, tienes motivos para desconfiar.

¿Qué hacer si han robado tus datos?

- Primero, recuerda qué información introdujiste en el sitio de phishing. Si has proporcionado datos de tarjetas de pago, llama a tu banco de inmediato y bloquea las tarjetas. Si has introducido un nombre de usuario y contraseña que usas para otras cuentas, cambia esas contraseñas de inmediato. Un administrador de contraseñas puede ayudarte a crear contraseñas seguras y únicas.

- Activa la autenticación de dos factores (2FA) cuando sea posible. Para obtener más información sobre qué es la 2FA y cómo usarla, lee nuestra guía. Al elegir un método de 2FA, es mejor evitar los SMS, ya que los códigos de un solo uso que se envían por mensaje de texto se pueden interceptar. Lo ideal es usar una aplicación de autenticación, como Kaspersky Password Manager, para generar códigos de un solo uso.

- Verifica las sesiones activas (la lista de dispositivos conectados) en tus cuentas importantes. Si ves un dispositivo o una dirección IP que no reconoces, finaliza esa sesión de inmediato. Luego, cambia tu contraseña y configura la autenticación de dos factores.

Cómo protegerse contra el phishing

- No hagas clic en enlaces de correos electrónicos o mensajes sin antes analizarlos con una solución de seguridad.

- Si recibes un correo electrónico sospechoso, siempre verifica la dirección del remitente para ver si has tenido alguna interacción con esa persona antes. Si una persona afirma ser representante de una autoridad gubernamental o una empresa, asegúrate de comparar el dominio desde el que se envió el correo electrónico con el dominio del sitio web oficial de la organización. Ninguna correspondencia oficial debería venir de un servicio de correo electrónico gratuito.

- Utiliza una aplicación de autenticación para la autenticación de dos factores.

- Crea contraseñas resistentes al hackeo. Nuestra investigación muestra que los ciberdelincuentes pueden descifrar casi el 60 % de todas las contraseñas del mundo en menos de una hora. O bien, considera usar llaves de acceso, que ofrecen una protección de cuenta mucho más sólida, pero ten en cuenta que vienen con sus propias limitaciones.

- Recuerda que tener la misma contraseña para varios servicios es un error grave. Esto es exactamente de lo que se aprovechan los delincuentes. Incluso si nunca has caído en una estafa de phishing, tus contraseñas y datos aún pueden ser parte de filtraciones de datos, ya que los ciberatacantes no solo atacan personas, sino empresas enteras. Este año, el Identity Theft Resource Center ya ha registrado más de dos mil filtraciones de datos. Para minimizar los riesgos, crea una contraseña única y segura para cada cuenta. No hace falta (y también es imposible) que las sepas de memoria. Es mejor usar un administrador de contraseñas, que genera y almacena de forma segura las contraseñas complejas, las sincroniza en todos tus dispositivos, las completa automáticamente en sitios web y aplicaciones, y te advierte si alguna de tus credenciales aparece en una filtración de datos conocida.

Más información sobre phishing y estafas:

phishing

phishing

Consejos

Consejos