Los fabricantes de embarcaciones modernas no se escapan de la tendencia común de conectar varias partes de sus barcos a Internet. Como consecuencia, cualquier yate moderno contiene actualmente no solo sistemas de navegación, sino también dispositivos del Internet de las Cosas con routers y conmutadores, aunque no sean necesarios.

Como consecuencia, los yates tienen los mismos problemas de seguridad que otros dispositivos que de pronto cuentan con conexión a Internet: tecnologías desarrolladas antes de los estándares de seguridad modernos, sistemas de navegación y de entretenimiento conectados a la misma red, conexiones a Internet desprotegidas a bordo, etc. Stephan Gerling del grupo ROSEN informó de algunos de los problemas durante la conferencia Security Analyst Summit 2018.

La red a bordo de un yate puede incluir muchas cosas: un dispositivo para el servicio del tráfico de buques (VTS por sus siglas en inglés), sistema de identificación automática (AIS por sus siglas en inglés), piloto automático, receptores GPS, radar, cámaras (incluida la térmica), sondas de profundidad, gestión del motor y supervisión (algunos se basan en la nube), etc. Todos estos sistemas electrónicos están conectados a una red mediante un bus que sigue los estándares de la NMEA. El último estándar es el NMEA 2000 (o N2K). Curiosamente, el bus CAN se utiliza en vehículos de carretera.

Aunque los medios marítimos electrónicos no estén conectados a Internet, pueden ser presa de algún vector de ataque conocido, como el bloqueo de la señal GPS o la sustitución de esta por una maliciosa, etc. Estos ataques no son solo teóricos, sino que algunos ya han tenido lugar. Con ataques de este tipo, los malos alteran la información sobre la posición y velocidad de un navío (información recopilada por el AIS y transmitida, por ejemplo, al capitán de un puerto para evitar colisiones). Los ataques a una señal GPS o a la conexión con AIS puede causar problemas en la navegación y causar una colisión entre navíos, lo que supondría daños importantes e, incluso, pérdidas humanas.

Además del NMEA, los yates modernos cuentan con otras redes a bordo. Las redes de información se basan en el protocolo TCP/IP, el cual empleamos a diario e incluye dispositivos conectados que conocemos bien: routers, conmutadores, puntos de acceso wifi, teléfonos VoIP, Smart TV, etc.

El problema es que el NMEA y las redes TCP/IP están conectados mediante una puerta de enlace. Por una parte, ello significa que el propietario de un yate puede controlar remotamente mediante su smartphone el sistema del navío, desde las luces o las cortinas al motor; hasta el piloto automático se puede controlar mediante un dispositivo inalámbrico. Por otra parte, ello significa que ambas redes no están aisladas y, si se hackea una red de información, es posible realizar un hackeo mayor (en la red NMEA).

Por supuesto, las redes de información obtienen acceso a Internet mediante satélite, redes 4G/3G/2G y módulos wifi.

Para demostrar lo insegura que puede ser la red de un barco, Gerling mostró una solución disponible para configurar y controlar la conexión a Internet y las redes locales. Para ventaja del usuario, se puede controlar remotamente (mediante software para Windows, iOS o Android) y ahí es donde empiezan los problemas.

Por ejemplo, cada vez que se abre la aplicación de control en una tablet, teléfono móvil u ordenador, esta realiza una conexión FTP al router y descarga un archivo XML que contiene la configuración completa del router, incluidas sus credenciales (escritas mediante el método hard-coding) y el SSID de la red wifi y la contraseña en texto plano. Gracias al protocolo FTP inseguro, esta información es fácil de interceptar, lo que significa que los delincuentes pueden tomar el control total del router de un yate y de la red de información. Además, Gerling descubrió que los desarrolladores habían creado una cuenta con permisos de superusuario en el SO del router, seguramente para usarla remotamente en caso de necesitar soporte técnico.

¿Qué puede hacer un ciberdelincuente después de tomar el control de un sistema de información? Pues, por ejemplo, interceptar el tráfico, incluyendo las peticiones HTTP, audio (VoIP) y vídeo (vigilancia). Así, se podría espiar lo que suceda en el barco y, también, atacar los dispositivos a bordo con conexión wifi.

Después de que Gerling informara al fabricante de los fallos descubiertos, el protocolo de red cambió de FTP a SSH y se desarrolló una aplicación y una versión del firmware nuevas. El software parcheado todavía contiene credenciales en el código (los desarrolladores tan solo cambiaron la contraseña de “12345678” a una más complicada). Y la cuenta de los desarrolladores con permisos de superusuario sigue en el SO del router.

Si vemos la situación en su conjunto, no tenemos muchos consejos para los que tengan un yate. Los sistemas de información abordo no suelen ser configurables, sino que se entregan como una solución completa con opciones limitadas y es poco probable que los propietarios instalen y configuren sus sistemas. En resumen, lo único que podemos recomendarte es que seas atento cuando elijas tu solución de información.

El estudio pone de manifiesto que incluso las soluciones complicadas y caras pueden contener errores primitivos que pueden usarse para espiar a los propietarios de los yates. Lo que suceda abordo, no se quedará abordo. Teniendo en cuenta la cantidad de víctimas que tienen o alquilan un barco, los fabricantes deberían prestar más atención a la seguridad y no esperar a que sucedan brechas de seguridad por las que se les culpará con toda la razón.

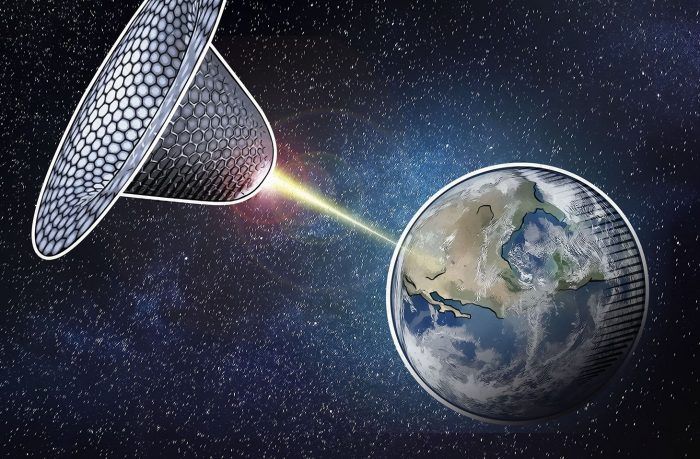

Desde la perspectiva de un experto en seguridad, un yate conectado es muy similar a un coche conectado, por lo que se pueden usar método parecidos para su protección. Por ejemplo, se puede implementar una puerta de enlace que proteja el intercambio de datos entre los componentes de un ordenador abordo. Una solución de este tipo sería un dispositivo que funcionara con Kaspersky OS, los cuales desarrollamos para los fabricantes de coches.

Gracias a nuestro sistema operativo de microkernel, dicha protección puede controlar todas las interacciones entre los componentes del hardware de un sistema de información y prevenir cualquier desviación que pueda causar un error interno y un intento de acceso no autorizado. Para saber más sobre nuestro sistema operativo y sus posibilidades, visita la web de Kaspersky OS.

the sas

the sas

Consejos

Consejos