A finales del 2021, Google publicó su primer informe sobre amenazas típicas a los usuarios en la nube, centrado en la seguridad de la plataforma Google Cloud. El servicio ofrece a los clientes corporativos múltiples escenarios para desarrollar sistemas en la nube, que van desde solo alojar y ejecutar aplicaciones individuales hasta implementar computación de alto rendimiento.

Motivos para atacar las instancias de Google Cloud

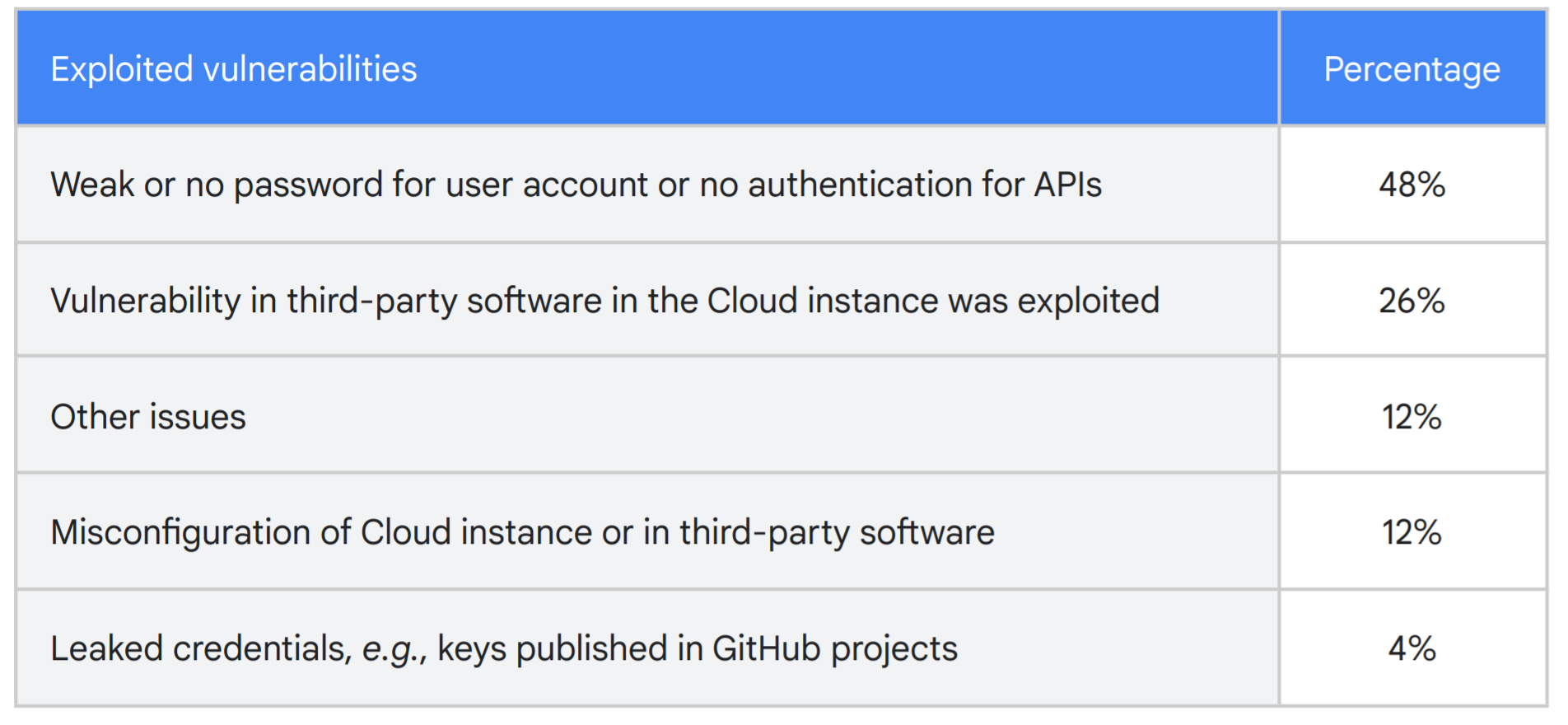

El informe se centra en las causas y las consecuencias de los ataques a las instancias personalizadas de GCP; analizando 50 ataques exitosos recientes a los servidores personalizados o a las aplicaciones. De los casos que Google analizó, el 48 % fueron resultado de una contraseña débil (o la falta de esta) para cuentas basadas en el servidor. En el 26 % de los casos, los ciberdelincuentes utilizaron una vulnerabilidad en el software del servidor en la nube. La mala configuración del servidor o de la aplicación habilitaron el 12 % de los casos, y solo el 4 % fue resultado de la filtración de una contraseña o clave de acceso.

La última categoría incluye un error común de los desarrolladores: cargar datos de autenticación junto con el código fuente a un repositorio público en GitHub o un servicio similar. De acuerdo con un informe de GitGuardian, hasta 5,000 “secretos” (claves API, pares de contraseña/nombre de usuario, certificados) se cargan en GitHub todos los días, y en 2020 hubo 2 millones de filtraciones.

Vulnerabilidades que dejan los servidores expuestos al hackeo, de acuerdo con Google. El motivo de la mayoría de los ataques son contraseñas débiles o la ausencia de ellas. Fuente

Google señala que los ciberdelincuentes tienden a no atacar a empresas específicas, en su lugar, escanean con regularidad el rango completo de direcciones IP que pertenecen a Google Cloud en busca de instancias vulnerables. La implicación de esta automatización está clara: si un servidor sin protección está accesible desde Internet, lo más seguro es que sea hackeado y probablemente sea pronto (en varios casos, el ataque comenzó 30 minutos después de plantear una nueva instancia). El tiempo entre el hackeo y el inicio de la actividad maliciosa es mucho más corto; la mayoría de los servidores atacados comienzan con la actividad ilegal en medio minuto.

Por qué los atacantes eligen instancias de Google Cloud

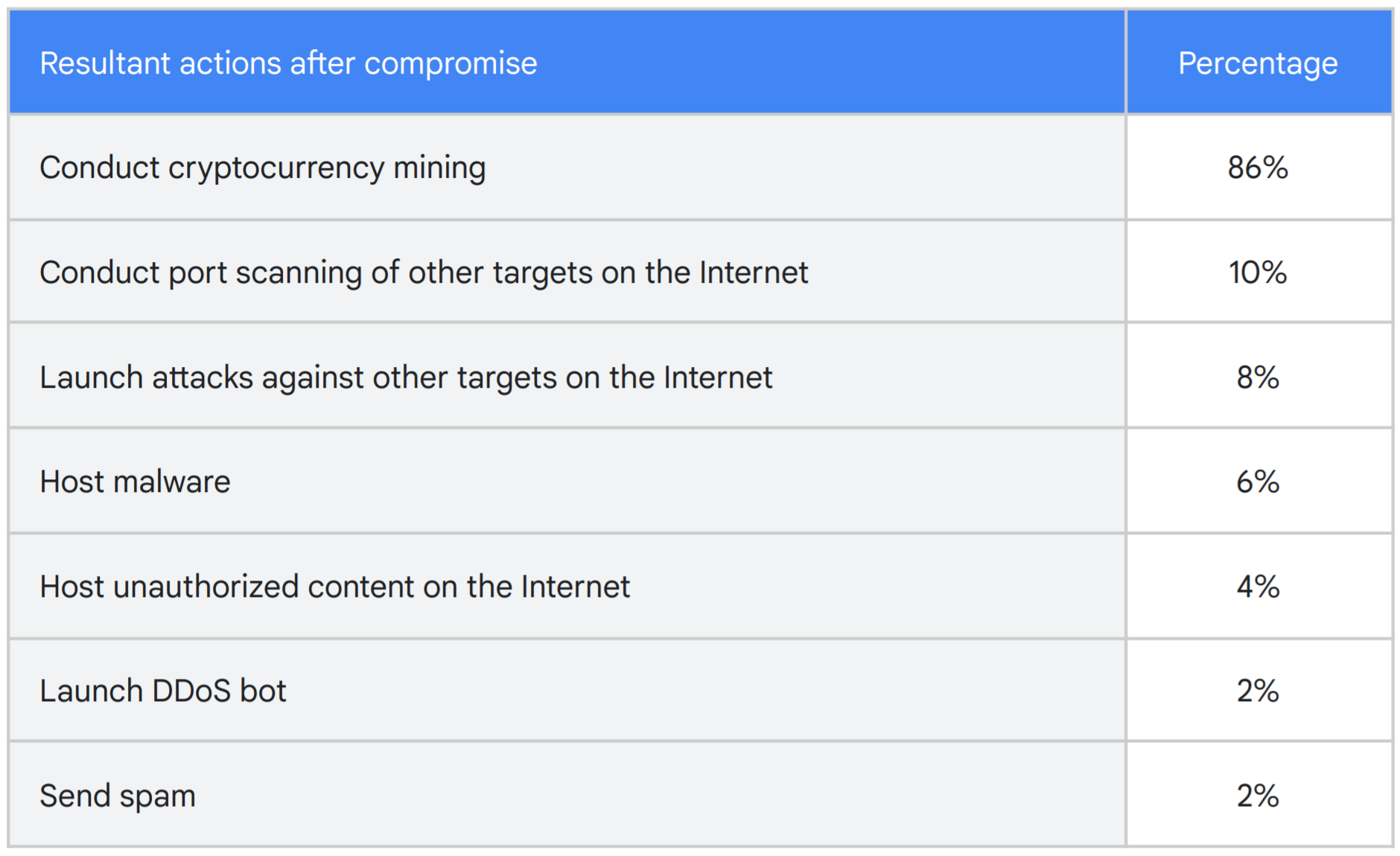

¿Qué hacen los ciberdelincuentes con los recursos de la nube después de hackearlos? En la mayoría de los casos (el 86 %), instalan un minero de criptomonedas (un programa que utiliza los recursos de otros para generar criptomoneda) en el servidor. En su mayor parte, estos son recursos CPU/GPU, pero el informe también menciona la minería de la criptomoneda Chia, en la que se explota el espacio libre del disco. En otro 10 % de los casos, los servidores comprometidos se utilizan para el escaneo de puertos, en busca de víctimas nuevas. En el 8 % de los casos, el ataque a otros recursos de la red se hace desde el servidor. Otros tipos más raros de actividades ilegales que involucran servidores secuestrados de plataformas en la nube incluyen: alojar malware, contenido prohibido, o ambos, realizar ataques DDoS y distribuir spam.

Tipos de actividad maliciosa en servidores en la nube hackeados. En algunos casos, se realizan varios tipos de operaciones ilegales al mismo tiempo. Fuente

Si alguien hackea un servicio en la nube e instala un minero de criptomonedas, sus acciones no solo dañan la reputación del cliente y ponen en riesgo el acceso a su propia aplicación o sitio web, sino que las víctimas podrían enfrentarse a facturas desorbitadas, incluso por solo unas horas de actividad.

Recomendaciones para proteger las instancias de Google Cloud

En la mayoría de los casos estudiados por Google, los usuarios podrían haberse evitado molestias si hubieran seguido unos requisitos de seguridad mínimos: utilizar contraseñas seguras y factores adicionales de autorización, asegurar la debida diligencia a la hora de cargar el código fuente y actualizar de forma regular el software instalado para reparar las vulnerabilidades conocidas.

En general, los sistemas en la nube requieren las mismas medidas de protección que cualquier otro tipo de infraestructura. Necesitan, como mínimo, auditorías regulares, supervisión de actividad sospechosa y aislamiento de datos críticos.

Pero implementar infraestructura en servicios en la nube públicos implica algunas recomendaciones adicionales, y no solo para organizaciones que utilizan Google Cloud. Una de las principales, de acuerdo con Google, consiste en configurar las alertas condicionales automáticas para determinar cuándo el consumo de recursos excede ciertos umbrales o para detectar un aumento rápido en los costes.

nube pública

nube pública