Los investigadores del Secure Mobile Networking Lab de la Universidad de Darmstadt (Alemania) han publicado un artículo en el que describen un método teórico para hackear un iPhone, incluso si este está apagado. El estudio examinó el funcionamiento de los módulos inalámbricos hasta que encontró la forma de analizar el firmware del bluetooth y, por tanto, de introducir un malware capaz de ejecutarse de forma independiente a iOS, el sistema operativo del dispositivo.

No es descabellado ni difícil de imaginar una situación en la que un atacante tenga un teléfono infectado cerca del dispositivo de la víctima y le transfiera el malware que luego le robará desde su tarjeta de crédito hasta la llave virtual de su coche.

La razón por la hablamos de una situación hipotética es porque los autores del artículo del que hablamos no llegaron a demostrar esta teoría. Se quedaron a un paso de implementar un ataque real en el que se cargue en el smartphone algo útil. De todos modos, los investigadores trabajaron duro para analizar esta funcionalidad no documentada del teléfono, haciendo ingeniería inversa en el firmware del bluetooth y creando varios escenarios para usar módulos inalámbricos.

Pero, si el ataque no se produjo, ¿a qué viene este post? Te lo explicaremos, no te preocupes, pero antes, una cosa importante: si un dispositivo está apagado, pero sigue siendo posible interactuar con él (por ejemplo, piratearlo) tenemos que decirte algo: ¡no está completamente apagado!

¿Cómo hemos llegado al punto de que apagar algo no signifique necesariamente que lo esté de verdad? Empecemos por el principio…

Modo de bajo consumo de Apple

En 2021, Apple anunció que el servicio “Buscar mi iPhone”, que se utiliza para localizar un dispositivo perdido, funcionaría incluso si el dispositivo estaba apagado. Esta mejora está disponible en todos los smartphones de Apple desde el iPhone 11.

Si, por ejemplo, pierdes el teléfono en algún sitio y se queda sin batería al cabo de un tiempo, no se apaga por completo, sino que pasa al modo de bajo consumo, en el que solo se mantienen activados un conjunto muy reducido de módulos: principalmente el bluetooth, la Ultra WideBand (UWB) y la función NFC. También el llamado Secure Element -un chip seguro que almacena tus datos más valiosos como los de la tarjeta de crédito para los pagos sin contacto o las llaves del coche-, esta última opción solo está disponible desde el 2020 para un número todavía muy limitado de vehículos.

El bluetooth, en modo de bajo consumo, se utiliza para la transferencia de datos, mientras que la UWB se usa para determinar la ubicación del smartphone. En el modo de bajo consumo, el teléfono envía información sobre sí mismo que los iPhones de los demás pueden captar. Si el propietario de un iPhone se conecta a su cuenta de Apple y marca su dispositivo como perdido, la información de los teléfonos inteligentes cercanos se utiliza para determinar la ubicación del dispositivo. Para conocer de una forma más detallada su funcionamiento, consulta nuestro artículo sobre el acoso por AirTag.

El comunicado de la marca no tardó en suscitar debates entre expertos en seguridad de la información sobre el amplio abanico de riesgos para la seguridad que esto conllevaba. El equipo de investigación de Alemania decidió poner en práctica diferentes situaciones que podrían darse en un posible ataque.

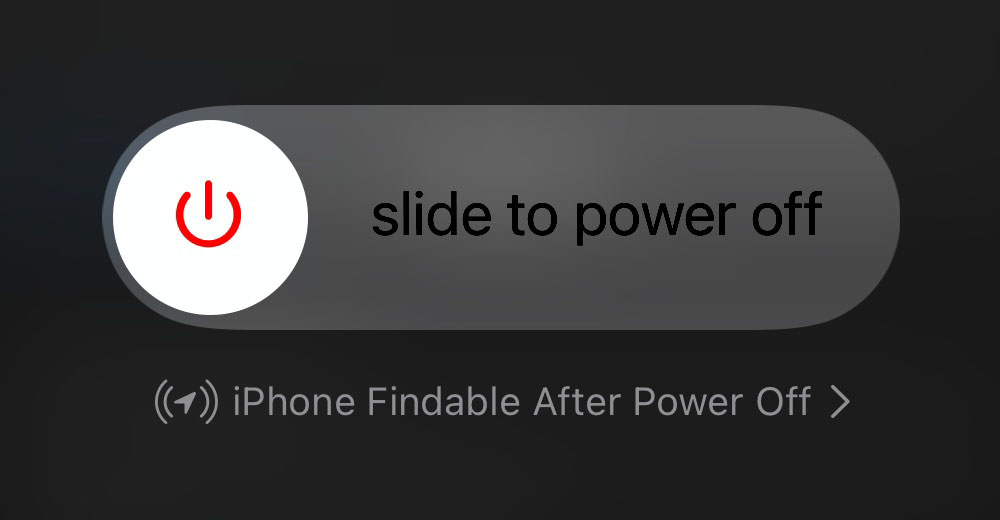

Al apagar el teléfono, el usuario ve ahora el mensaje “El iPhone sigue siendo localizable después de apagarlo”. Fuente

“Buscar mi iPhone” tras el apagado

En primer lugar, los investigadores llevaron a cabo un análisis detallado del servicio “Buscar mi iPhone” en modo bajo consumo, y descubrieron algunos aspectos desconocidos hasta ese momento.

Después de apagar el teléfono, la mayor parte del trabajo corre a cargo del módulo del bluetooth, que se recarga y configura mediante un conjunto de comandos de iOS. A continuación, empieza a enviar periódicamente paquetes de datos que permiten a otros dispositivos detectar el iPhone no realmente apagado.

Eso sí, la duración de este modo es limitada: en la versión iOS 15.3 solo se realizan 96 sesiones de emisión de paquetes de datos con un intervalo de 15 minutos. Es decir, un iPhone perdido y apagado podrá ser localizado solo durante 24 horas. Si el teléfono se apaga debido a una batería baja, el margen de tiempo es aún más corto: unas cinco horas. Esto puede considerarse una pequeña anomalía de la función, pero también se ha encontrado un verdadero error: a veces, cuando el teléfono está apagado, el modo “baliza” no se activa, aunque debería hacerlo.

Lo más interesante de esta historia es que el módulo bluetooth se reprograma antes de apagarse. Es decir, su funcionalidad se altera. Pero ¿y si resulta que se puede reprogramar para atacar al propietario del teléfono?

Ataque a un teléfono apagado

De hecho, el principal descubrimiento del equipo fue que el firmware del módulo bluetooth no está cifrado ni protegido por la tecnología Secure Boot. El Secure Boot implica la verificación en varias fases del código del programa en el momento del encendido. Dicho de otro modo: solo se puede ejecutar el firmware autorizado por el fabricante del dispositivo.

La falta de ese cifrado permite analizar el firmware y buscar vulnerabilidades, que luego pueden ser utilizadas en los ataques. Pero la ausencia del Secure Boot permite a un atacante ir más allá y sustituir por completo el código del fabricante por el suyo, que luego ejecutará el módulo bluetooth. A modo de comparativa, el análisis del firmware del módulo UWB del iPhone reveló que está protegido por Secure Boot, aunque el firmware tampoco esté cifrado.

Por supuesto, esto no es suficiente para ejecutar un ataque serio y fructífero. Para hacerlo, un atacante necesita analizar el firmware, intentar sustituirlo por algo de su propia cosecha y empezar a buscar formas de introducirlo. Los autores del artículo describen con detalle el modelo teórico del ataque, pero no demuestran en la práctica que el iPhone sea hackeable a través del bluetooth, NFC o UWB. Lo que queda claro en las conclusiones es que, si estos módulos están siempre encendidos, las vulnerabilidades también existirán siempre.

Apple no se sorprendió por los resultados del estudio, pero se negó a dar explicaciones sobre ello, lo que dice mucho de la compañía: la empresa se mantiene impasible incluso en casos en los que se ha demostrado la posibilidad de una amenaza grave.

Hay que tener en cuenta que Apple hace todo lo posible por mantener sus secretos a salvo: los investigadores tienen que tratar con código de software cerrado, a menudo cifrado, en el propio hardware de Apple con módulos de terceros hechos a medida. Un smartphone es un sistema grande y complejo que es difícil de descifrar, sobre todo si el fabricante se dedica a poner trabas en lugar de ayudar.

Aunque los resultados del equipo no son impresionantes, son el fruto de mucho, mucho trabajo. El mérito del estudio es haber cuestionado la política de seguridad de apagar el teléfono manteniendo activos algunos módulos. Las dudas están más que justificadas.

Un dispositivo medio apagado

La conclusión principal del artículo es que el firmware del bluetooth no está suficientemente protegido. Es teóricamente posible modificarlo en iOS o reprogramar el mismo modo de bajo consumo ampliando o cambiando su funcionalidad. El firmware UWB también puede ser examinado en busca de vulnerabilidades. El principal problema, sin embargo, es que estos módulos inalámbricos (al igual que NFC) se comunican directamente con ese enclave protegido que es Secure Element. Lo que nos lleva a algunas de las conclusiones más interesantes del estudio:

En teoría, es posible robar la llave virtual de un coche desde un iPhone, ¡aunque el dispositivo esté apagado! Evidentemente, si el iPhone es la llave del coche, perder el dispositivo podría significar perder el coche. Sin embargo, en este caso el teléfono real permanece contigo pero la llave del coche sí podría haber sido robada. Sería algo así: alguien se acerca a ti en el centro comercial, roza su teléfono con su bolso y te roba la llave virtual.

En teoría, es posible modificar los datos enviados por el módulo bluetooth, por ejemplo, para utilizar un teléfono inteligente con el propósito de espiar a una víctima, de nuevo, aunque el teléfono esté apagado.

Otra posibilidad, teórica, es que te roben la información de la tarjeta de crédito del teléfono.

Hemos repetido mucho “en teoría”, “teóricamente”o “supuestamente” por algo. Y es que todo esto está aún por demostrar. El trabajo del equipo de Alemania demuestra una vez más que añadir nuevas funcionalidades conlleva ciertos riesgos de seguridad que hay que tener en cuenta. Especialmente cuando la realidad es tan diferente de la percepción: crees que tu teléfono está totalmente apagado, cuando en realidad no lo está.

Aun así, no se trata de un problema completamente nuevo. El Intel Management Engine y la AMD Secure Technology, que también se encargan de la protección del sistema y de la gestión remota segura, están activos siempre que la placa base de un ordenador portátil o de sobremesa está conectada a una fuente de alimentación. Como en el caso del paquete bluetooth/UWB/NFC/Secure Element en los iPhones, estos sistemas tienen amplios permisos dentro del ordenador y las vulnerabilidades en ellos pueden llegar a ser muy peligrosas.

Si algo positivo podemos sacar de este artículo es que no tiene un impacto inmediato en los usuarios, puesto que los datos obtenidos en el estudio son insuficientes para un ataque práctico. Como solución segura, los autores proponen que Apple implemente un interruptor de hardware que corte la alimentación del teléfono por completo. Pero, como ya conocemos la fobia a los botones físicos de Apple, podemos dar por seguro que esto no ocurrirá.

iOS

iOS

Consejos

Consejos