“¡Regalo 125 000 $! ¡Únete al proyecto a través del enlace en mi perfil!”. De repente, una popular influencer rusa lanza un sorteo masivo de dinero en Instagram. Un rostro familiar, que habla con voz optimista y tono confiable, aparece en Historias. Todo parece demasiado bueno para ser verdad…

Y es porque lo es. No existe tal proyecto. La influencer no ha lanzado nada. Simplemente, han secuestrado su cuenta. Además, los estafadores fueron más allá de los trucos habituales: no solo robaron el acceso y publicaron un enlace a un sorteo falso, sino que también crearon un nuevo vídeo a partir de imágenes antiguas y lo doblaron con una voz generada por redes neuronales. Lee la publicación completa para saber cómo roban las cuentas de Instagram intercambiando tarjetas SIM y qué puedes hacer para protegerte.

Una campaña de estafa casi impecable

Con el auge de las herramientas de IA, los estafadores de repente se han vuelto “más inteligentes”. Antes, después de hackear a un influencer, simplemente publicaban enlaces de phishing y esperaban que el público cayera en la trampa. Ahora pueden realizar campañas completas desde la cuenta robada. Esto es lo que hicieron los estafadores esta vez:

- Un vídeo corto. Escribieron un guion, le añadieron una voz falsa de la influencer y editaron imágenes de sus Reels publicados anteriormente.

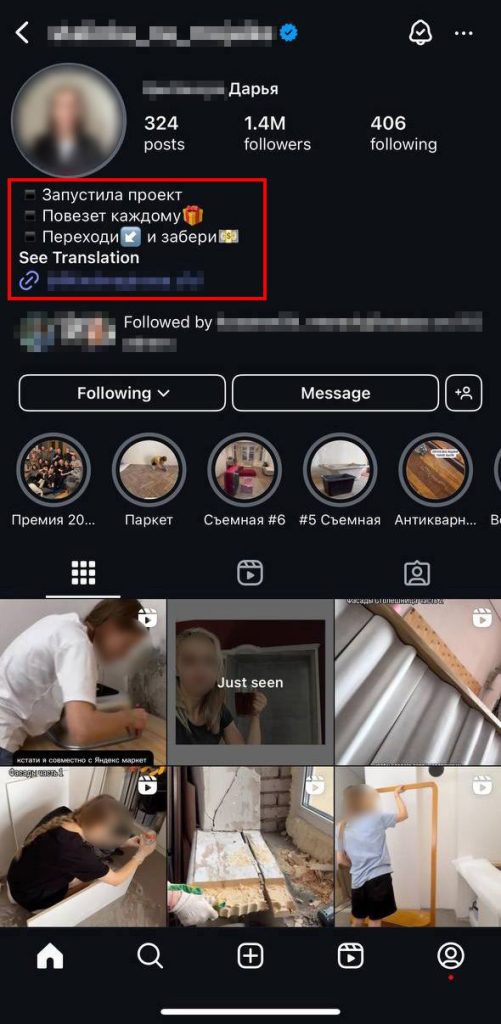

- Una publicación en texto. Publicaron una fotografía con un texto conmovedor sobre lo difícil que fue lanzar el proyecto, tratando de imitar el tono habitual de la influencer.

- Cuatro Historias. Reutilizaron Historias antiguas donde la influencer mencionaba un proyecto real, añadían un enlace a un sitio de phishing y las volvían a publicar.

Todo esto le da al proyecto falso un aire de legitimidad, ya que los influencers a menudo utilizan contenido como este en diferentes formatos para promover iniciativas reales. Los estafadores no escatimaron esfuerzos e incluso incluyeron algunos testimonios de fans agradecidos. Todos falsos, por supuesto.

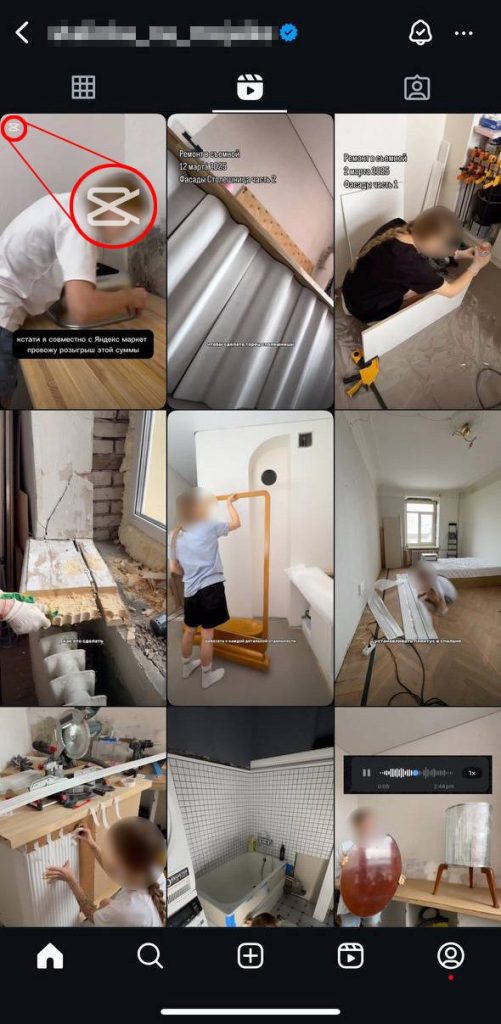

Analicemos el vídeo en detalle. A primera vista, parece sorprendentemente de alta calidad. Sigue todas las normas de sus vídeos: la temática (reformas del hogar), voz con narración en off, edición rápida. Pero, si se examina más de cerca, la ilusión se hace añicos. Echa un vistazo a la siguiente captura de pantalla: solo un vídeo tiene una marca de agua en la esquina superior izquierda, el de la versión gratuita de la aplicación de edición CapCut. Eso es falso. Los demás vídeos no tienen esta marca de agua, porque la influencer real usa la versión premium o edita con otra aplicación.

Hay otro detalle: los subtítulos. En todos sus vídeos reales, la influencer utiliza texto blanco simple, sin fondo. En el vídeo falso, el texto es blanco sobre un fondo negro. Claro, los influencers a veces cambian su estilo, pero generalmente las configuraciones como tipo de fuente y color se guardan en su software de edición y son congruentes.

¿Qué pasa si hago clic en el enlace del perfil?

Aquí es donde se pone interesante. ¿Qué tipo de “proyecto” promocionaban exactamente los estafadores y qué ocurre si se hace clic en el enlace?

Si estás utilizando un dispositivo sin protección fiable (que te advertiría si intentas visitar un sitio de phishing), aterrizarás en una página muy básica: una imagen llamativa con texto vistoso y el botón Reclama tu premio. Al hacer clic en dichos botones, generalmente se obtiene uno de dos resultados: se solicita que pagues una comisión o se solicita que introduzcas tus datos, supuestamente para recibir las ganancias. En cualquier caso, se te pedirá que compartas tus datos bancarios. Por supuesto, no hay ningún premio en camino: es puro phishing.

Una niña con dólares y un teléfono inteligente simboliza las riquezas que los esperan… a los estafadores después de robar tu cuenta bancaria

¿Cómo hackearon los atacantes la cuenta de Instagram de la influencer?

Importante: Aún no existe una versión oficial de cómo se vulneró la cuenta. Es un caso muy visible y la influencer lo ha denunciado a la policía. Actualmente, sospecha que fue víctima de un ataque de intercambio de SIM. En resumen, esto significa que los estafadores convencieron a su proveedor de telefonía móvil para que transfiriera su número de teléfono a una tarjeta SIM nueva. Hay dos formas principales de hacer esto:

- Método antiguo. Los estafadores falsifican un poder notarial y acuden físicamente a la oficina del proveedor de telefonía móvil para solicitar la sustitución de la tarjeta SIM.

- Nuevo método. Los delincuentes acceden a la cuenta en línea de la víctima a través del operador de telefonía móvil y emiten una eSIM a distancia.

El intercambio de SIM les permitió a los estafadores eludir la autenticación de dos factores y convencer al soporte de Instagram de que eran los verdaderos propietarios de la cuenta. Se pueden utilizar trucos similares con cualquier servicio que envíe códigos de verificación por mensaje de texto, incluidos los bancos en línea.

En cuanto a la tarjeta SIM original de la influencer, se convirtió instantáneamente en un pedazo de plástico inútil: sin Internet, sin llamadas, sin mensajes de texto.

Cómo proteger tu cuenta para que no la roben

Estas son las reglas básicas para evitar la mayoría de los tipos de hackeo de cuentas, ya sea en aplicaciones de mensajería, redes sociales, foros u otros sitios:

- Utiliza la autenticación avanzada de dos factores con códigos generados por la aplicación en lugar de mensajes de texto (SMS). Para Instagram, también recomendamos añadir un método de respaldo: Configuración y actividad → Centro de cuentas → Contraseña y seguridad → Autenticación en dos pasos → Añadir un método de respaldo. Luego, descargar una aplicación específica para generar tus códigos de inicio de sesión.

- Instala una protección fiable en todos tus dispositivos. La protección antivirus preinstalada bloqueará los enlaces de phishing y te protegerá contra varios malware.

- Crea contraseñas seguras y únicas. Si te falta imaginación, deja que Kaspersky Password Manager lo haga por ti y te mantenga a salvo.

- Sigue la regla de oro: cada servicio tiene su propia contraseña única. De ese modo, los estafadores no tendrán acceso a todo de una sola vez.

- Pregúntale a tu operador de telefonía móvil si es posible prohibir por completo el servicio de forma remota o configurar un código especial que debes indicar en cada interacción, ya sea remota o en persona. Esto puede protegerte de ataques de intercambio de SIM.

Más información sobre cómo proteger tus cuentas contra la piratería:

Instagram

Instagram

Consejos

Consejos