Tus fotos son, en cierto modo, las llaves para acceder a tu vida privada. Tu galería guarda tus planes para el futuro, secretos financieros, fotos de gatos y, a veces, incluso cosas que nunca compartirías con nadie. Pero ¿con qué frecuencia piensas realmente en proteger esas imágenes? Esperamos que, desde que supiste del ladrón multiplataforma SparkCat, hayas reflexionado al respecto.

Ahora hemos descubierto al hermano pequeño de este troyano, al que hemos llamado cariñosamente SparkKitty. Pero no dejes que este nombre tan tierno te engañe: tras él se esconde un espía que, al igual que su hermano mayor, tiene como objetivo robar las fotos de los smartphones de sus víctimas. ¿Qué hace única a esta amenaza? ¿Y por qué deberían aguzar el oído tanto los usuarios de Android como los de iPhone?

Cómo hace SparkKitty para llegar a los dispositivos

El ladrón se propaga de dos maneras: (i) de forma descontrolada, es decir, por los rincones más indómitos de Internet; y (ii) a través de las tiendas de aplicaciones oficiales como la App Store y Google Play. Vamos a analizarlo.

Tiendas de aplicaciones oficiales

En la App Store de Apple, el malware se encontraba al acecho dentro de la aplicación 币coin, diseñada para rastrear las cotizaciones de las criptomonedas y las señales de trading. No sabemos exactamente cómo esta actividad de espionaje tan sospechosa acabó en la aplicación. Es posible que haya habido una vulneración en la cadena de suministro y que los propios desarrolladores no supieran de la existencia de SparkKitty hasta que se la notificamos. Pero también existe otra posibilidad: que los desarrolladores hayan incrustado el ladrón deliberadamente en la aplicación. En cualquier caso, es la segunda vez que notamos que se infiltró un troyano en la App Store, y ya hemos alertado a Apple al respecto. SparkCat fue el primer caso.

Con Google Play es otra historia: las aplicaciones maliciosas aparecen con regularidad, y con frecuencia analizamos estas amenazas en Kaspersky Daily. Esta vez, hemos detectado actividad maliciosa en una aplicación de mensajería que incluye funciones de intercambio de criptomonedas. Se trata de una aplicación popular que se ha instalado más de 10 000 veces y que se había eliminado de Google Play al momento del estudio.

Enlaces sospechosos sin control

Sin embargo, esta vez los atacantes han sido mucho más creativos al momento de propagar el malware de manera descontrolada. Una vez, durante una revisión de rutina de enlaces sospechosos (hacemos clic en ellos para que no tengas que hacerlo tú), nuestros expertos descubrieron varias páginas similares que distribuían un mod de TikTok para Android.

Una de las funciones principales de este mod era invocar código adicional. “Eso parece sospechoso”, pensamos en ese momento. Y teníamos razón. El código contenía enlaces que aparecían como botones dentro de la aplicación, y todos ellos dirigían a los usuarios a una tienda en línea que se llamaba TikToki Mall, donde se vendían diversos artículos. Lamentablemente, no pudimos determinar si la tienda era legítima o solo una gran trampa. Pero un hecho interesante nos llamó la atención: TikToki Mall acepta pagos en criptomoneda, y es necesario tener un código de invitación para registrarse y pagar cualquier artículo. No encontramos ninguna otra actividad sospechosa en esta etapa, ni tampoco rastros de SparkKitty u otro malware.

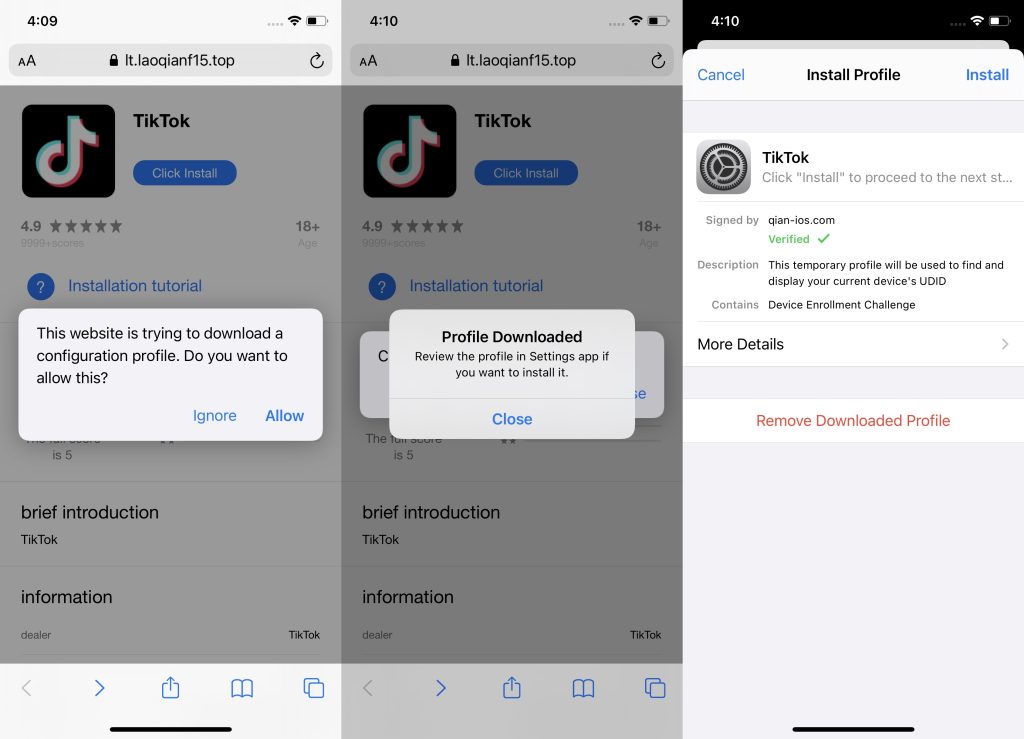

Así que decidimos adoptar un enfoque diferente y averiguar qué ocurría cuando pulsábamos los mismos enlaces sospechosos desde un iPhone. De este modo, accedimos a una página que se parecía bastante a la App Store y que inmediatamente nos indicó que descargáramos la “aplicación TikTok”.

iOS no permite a los usuarios descargar y ejecutar aplicaciones de terceros. Sin embargo, Apple proporciona los denominados perfiles de suministro a todos los miembros del programa de desarrolladores de Apple. Estos perfiles permiten instalar aplicaciones personalizadas que no están disponibles en la App Store en los dispositivos de los usuarios, como las versiones beta o las aplicaciones desarrolladas para uso corporativo interno. Los atacantes aprovechan dichos perfiles para distribuir aplicaciones que contienen malware.

El proceso de instalación era un poco diferente al procedimiento habitual. Normalmente, en la App Store, solo hay que pulsar Instalar una vez. Pero, en este caso, la instalación de la falsa TikTok requería pasos adicionales: había que descargar e instalar un perfil de suministro de desarrollador.

Desde luego, esta versión de TikTok no tenía vídeos graciosos; era simplemente otra tienda, similar a la versión de Android. Si bien parecía inofensiva, la versión para iOS solicitaba acceso a la galería del usuario cada vez que se iniciaba. Y ahí estaba la trampa. Así descubrimos un módulo malicioso que enviaba imágenes de la galería del teléfono infectado, junto con información del dispositivo, a los atacantes. También encontramos sus rastros en otras aplicaciones de Android. Para conocer los detalles técnicos del caso, consulta nuestro informe completo en Securelist.

¿Quién se puede considerar en riesgo?

Según nuestros datos, esta campaña se dirige principalmente a usuarios del sudeste asiático y China. Sin embargo, eso no significa que otros países estén fuera del alcance de las garras de SparkKitty. El malware lleva propagándose al menos desde principios de 2024. Y, en el último año y medio, es probable que los atacantes se hayan planteado ampliar sus operaciones a otros países y continentes. No hay nada que pueda impedirles hacerlo. Es más, no solo debes preocuparte por el mod de TikTok. También hemos encontrado actividad maliciosa en varios juegos de apuestas y juegos para adultos, e incluso en aplicaciones relacionadas con criptomonedas.

Si crees que estos atacantes solo están interesados en contemplar las fotos de tus vacaciones, piénsalo dos veces. SparkKitty carga todas y cada una de tus instantáneas a su servidor de mando y control. Estas imágenes podrían incluir fácilmente capturas de pantalla con información confidencial como frases semilla de carteras de criptomonedas, lo que les permitiría a estos actores maliciosos robar tu criptomoneda.

Cómo puedes protegerte de SparkKitty

Este troyano se propaga de muchas maneras, y saber protegerte de cada una de ellas es un gran desafío. Aunque la regla de oro de “descargar aplicaciones solo de fuentes oficiales” sigue siendo válida, hemos encontrado rastros de este ladrón tanto en Google Play como en la App Store, lugares donde las aplicaciones son supuestamente examinadas y 100 % seguras. Entonces, ¿qué puedes hacer al respecto?

Te recomendamos que te concentres en proteger la galería de tu teléfono inteligente. Desde luego, el método más infalible sería no tomar nunca fotos ni capturas de pantalla de información confidencial, pero eso es prácticamente imposible en la actualidad. Para eso hay una solución: guarda las fotos valiosas en un almacén seguro. Con Kaspersky Password Manager, solo podrás ver y enviar fotos importantes y protegidas después de introducir la contraseña principal, que solo tú debes saber. Ten en cuenta que el contenido protegido no se limita a un solo dispositivo. El administrador de contraseñas puede sincronizar información entre los teléfonos inteligentes y los ordenadores. Esto incluye datos de tarjetas bancarias, tokens de autenticación de dos factores y cualquier otra cosa que escojas para almacenar en Kaspersky Password Manager, incluidas tus fotos.

También es crucial que compruebes ahora mismo si tu teléfono inteligente tiene alguna de las aplicaciones infectadas que hemos descubierto; la lista completa está disponible en Securelist. En el caso de Android, Kaspersky para Android puede ayudarte con esto: encontrará y eliminará el malware por ti. En el caso de iPhone, debido a la arquitectura cerrada de iOS, nuestra solución de seguridad no puede analizar y borrar las aplicaciones infectadas que fueron previamente instaladas, pero impedirá cualquier intento de envío de datos a los servidores de los atacantes y te advertirá de ello.

Y si decides suscribirte a Kaspersky Premium o Kaspersky Plus, obtendrás Kaspersky Password Manager junto con tu solución de seguridad.

Sigue nuestro canal de Telegram para mantenerte al día sobre las últimas ciberamenazas y asegúrate de almacenar tus fotos de forma segura.

Obtén información sobre otros malware con los que debes tener cuidado para proteger tu teléfono inteligente:

- Cómo el troyano Necro atacó a 11 millones de usuarios de Android

- Cuidado con los ladrones disfrazados de… invitaciones de boda

- Troyano incrustado en teléfonos inteligentes Android falsos

- El troyano ladrón SparkCat se infiltra en App Store y Google Play, y roba datos de fotografías

- LianSpy: nuevo spyware para dispositivos móviles Android

ladrones

ladrones

Consejos

Consejos