Las autoridades de Corea del Sur han arrestado a cuatro sospechosos relacionados con el hackeo de aproximadamente 120 000 cámaras IP instaladas en hogares privados y espacios comerciales, incluidos salones de karaoke, estudios de pilates y una clínica de ginecología. Dos de los ciberdelincuentes vendieron imágenes sexualmente explícitas de las cámaras a través de un sitio web extranjero para adultos. En este artículo explicamos qué son las cámaras IP y cuáles son sus vulnerabilidades. También nos sumergimos en los detalles del incidente de Corea del Sur y compartimos consejos prácticos sobre cómo evitar convertirse en objetivo para los atacantes que buscan contenido de vídeo íntimo.

¿Cómo funcionan las cámaras IP?

Una cámara IP es una cámara de vídeo conectada a Internet a través del Protocolo de Internet (IP), que te permite ver su transmisión de forma remota en un smartphone u ordenador. A diferencia de los sistemas de vigilancia CCTV tradicionales, estas cámaras no requieren un centro de vigilancia local, como se ve en las películas, ni siquiera un ordenador dedicado para conectarse. Una cámara IP transmite vídeo directamente en tiempo real a cualquier dispositivo que se conecte a ella a través de Internet. La mayoría de los fabricantes de cámaras IP actuales también ofrecen planes de almacenamiento en la nube opcionales, lo que te permite acceder a las grabaciones desde cualquier parte del mundo.

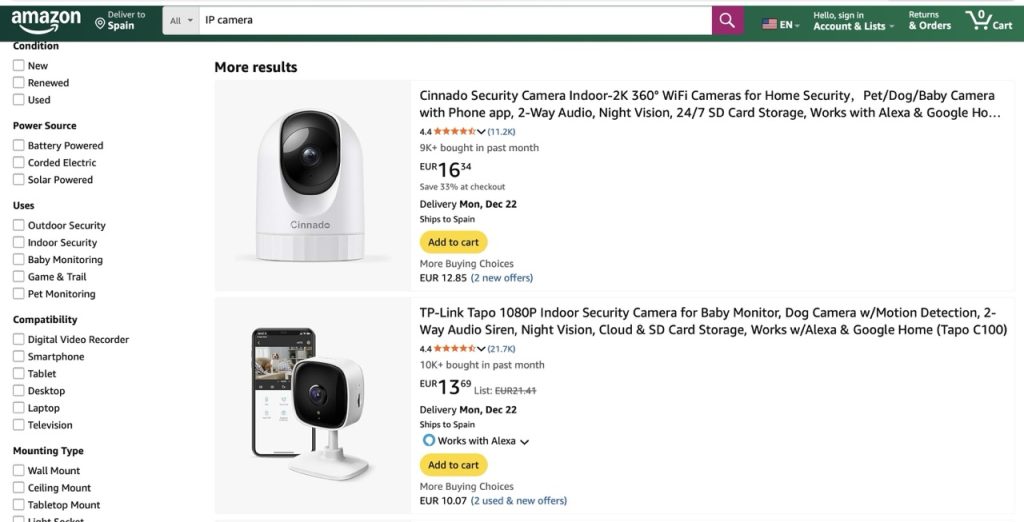

En los últimos años, las cámaras IP han ganado popularidad hasta convertirse en algo omnipresente, y se utilizan para una amplia variedad de fines, desde vigilar a niños y mascotas en casa hasta proteger almacenes, oficinas, apartamentos de alquiler a corto plazo (a menudo de manera ilegal) y pequeñas empresas. Los modelos básicos se pueden comprar en línea por tan solo 25 a 40 $.

Puedes encontrar una cámara IP Full HD en el mercado en línea por menos de 25 $; sus precios asequibles las han hecho increíblemente populares tanto para uso doméstico como para pequeñas empresas.

Una de las características que definen a las cámaras IP es que fueron diseñadas originalmente para permitir el acceso remoto. La cámara se conecta a Internet y acepta silenciosamente las conexiones entrantes, lista para transmitir vídeo a cualquier persona que conozca su dirección y tenga la contraseña. Esto da lugar a dos problemas comunes con estos dispositivos.

- Contraseñas predeterminadas. Los propietarios de cámaras IP suelen mantener los sencillos nombres de usuario y contraseñas predeterminados que vienen preconfigurados en el dispositivo.

- Vulnerabilidades en el software desactualizado. Las actualizaciones de software para cámaras suelen requerir una intervención manual: es necesario iniciar sesión en la interfaz de administración, comprobar si hay alguna actualización e instalarla uno mismo. Muchos usuarios simplemente omiten esto por completo. Peor aún, es posible que las actualizaciones ni siquiera existan: muchos proveedores de cámaras ignoran la seguridad y abandonan el soporte inmediatamente después de la venta.

¿Qué pasó en Corea del Sur?

Regresemos a lo que sucedió en Corea del Sur. Las autoridades policiales informaron de la violación de aproximadamente 120 000 cámaras IP y del arresto de cuatro sospechosos en relación con los ataques. Esto es lo que sabemos sobre cada uno de ellos.

- El sospechoso 1, desempleado, pirateó aproximadamente 63 000 cámaras IP, produjo y luego vendió 545 vídeos sexualmente explícitos por un total de 35 millones de wones surcoreanos, algo menos de 24 000 USD.

- El sospechoso 2, empleado de oficina, vulneró alrededor de 70 000 cámaras IP y vendió 648 vídeos sexuales ilícitos por 18 millones de wones (unos 12 000 USD).

- El sospechoso 3, que trabaja por cuenta propia, pirateó 15 000 cámaras IP y creó contenido ilegal, incluidas imágenes en las que aparecían menores. Hasta el momento, no hay información que sugiera que esta persona haya vendido ningún material.

- El sospechoso 4, empleado de oficina, parece haber violado solo 136 cámaras IP y no está acusado de producir ni vender contenido ilegal.

El lector astuto puede haber notado que las cifras no cuadran del todo: las cifras anteriores suman más de 120 000. Las autoridades de Corea del Sur no han proporcionado una explicación clara de esta discrepancia. Los periodistas especulan que algunos de los dispositivos pueden haber sido vulnerados por varios atacantes.

La investigación ha revelado que solo dos de los acusados realmente vendieron el contenido sexual que habían robado. Sin embargo, la escala de su operación es impresionante. El año pasado, el sitio web que aloja contenido de voyeurismo y explotación sexual, que ambos delincuentes utilizaban para vender sus vídeos, recibió el 62 % de sus cargas solo de estas dos personas. En definitiva, este dúo de entusiastas de los vídeos proporcionó la mayor parte del contenido ilegal de la plataforma. También se ha informado que tres compradores de estos vídeos fueron detenidos.

Los investigadores surcoreanos pudieron identificar 58 ubicaciones específicas de las cámaras pirateadas. Han notificado a las víctimas y han proporcionado orientación sobre cómo cambiar las contraseñas para proteger sus cámaras IP. Esto sugiere, aunque los investigadores no han revelado ningún detalle sobre el método utilizado, que los atacantes utilizaron la fuerza bruta para descifrar las contraseñas sencillas de las cámaras.

Otra posibilidad es que los propietarios de las cámaras, como suele ocurrir, simplemente nunca cambiaran los nombres de usuario y contraseñas predeterminados. Estas credenciales predeterminadas suelen ser ampliamente conocidas, por lo que es totalmente posible que, para obtener acceso, los atacantes solo necesitaran conocer la dirección IP de la cámara y probar unas cuantas combinaciones comunes de nombre de usuario y contraseña.

Cómo evitar convertirse en víctima de piratas informáticos voyeuristas

Las conclusiones que se pueden extraer de todo este drama surcoreano provienen directamente de nuestro manual:

- Reemplaza siempre las credenciales establecidas de fábrica con tus propios inicios de sesión y contraseñas.

- Nunca utilices contraseñas débiles o comunes, ni siquiera para cuentas o dispositivos que parezcan inofensivos. No es necesario trabajar en el Louvre para ser el objetivo de un ataque. Nunca se sabe qué credenciales intentarán descifrar los atacantes, ni adónde les llevará esa filtración inicial.

- Establece siempre contraseñas únicas. Si reutilizas las contraseñas, una única filtración de datos de un servicio puede poner en riesgo todas tus otras cuentas.

Estas reglas son universales: se aplican tanto a tus redes sociales y cuentas bancarias como a tus robots aspiradoras, cámaras IP y cualquier otro dispositivo inteligente en tu hogar.

Para mantener todas esas contraseñas únicas organizadas sin perder la cabeza, recomendamos utilizar un administrador de contraseñas fiable. Kaspersky Password Manager puede almacenar todas tus credenciales de forma segura y generar contraseñas verdaderamente aleatorias, complejas e imposibles de descifrar. Con él, puedes tener la tranquilidad de que nadie adivinará las contraseñas de tus cuentas o dispositivos. Además, te permite generar códigos de un solo uso para la autenticación de dos factores, guardar y autorrellenar claves de acceso, y sincronizar tus datos confidenciales, no solo inicios de sesión y contraseñas, sino también datos de tarjetas bancarias, documentos e incluso fotos privadas, de forma cifrada en todo todos tus dispositivos.

¿Te preguntas si una cámara oculta te está filmando? Más información en nuestras publicaciones:

Internet de las cosas

Internet de las cosas

Consejos

Consejos