Hace un año, nuestro compañero David Jacoby, un investigador de GReAT, consiguió hackear su propia casa y descubrió cosas muy curiosas. El experimento de David inspiró a muchos de los empleados de Kaspersky Lab de todo el mundo y decidieron llevar a cabo esta investigación en sus propias casas.

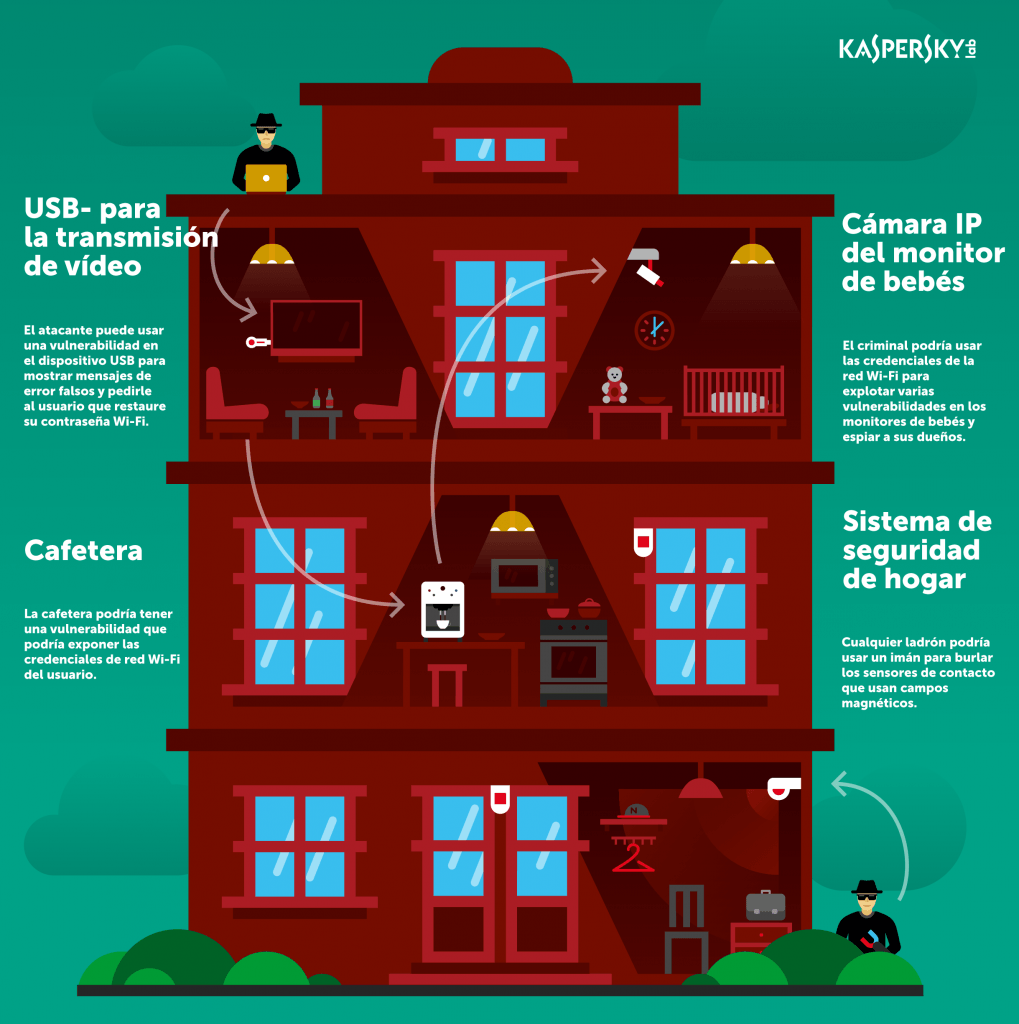

Para analizar los dispositivos inteligentes en busca de posibles bugs, elegimos los dispositivos más populares del Internet de las cosas, como Google Chromecast (un dongle o dispositivo USB que permite ver vídeos en streaming), una cámara IP, una máquina de café y un sistema de seguridad doméstica, siendo todos ellos dispositivos que pueden controlarse usando un smartphone o una aplicación móvil. Los modelos de estos dispositivos fueron elegidos aleatoriamente sin tener en cuenta a los proveedores.

Nuestro experimento demostró que TODOS estos objetos son hackeables y pueden comprometerse fácilmente y ser utilizados en favor de los hackers. Hemos informado de las vulnerabilidades de estos objetos a los respectivos proveedores. Por ahora, algunos de los productos ya han sido parcheados. Otros siguen siendo vulnerables.

Todo puede ser hackeado- te lo dice @JacobyDavid, que hackeó su propia casa http://t.co/SIpaliV1PN pic.twitter.com/Nq73YDnmnq

— Kaspersky España (@KasperskyES) February 26, 2015

Chromecast

Los creadores de Google Chromecast no se dieron cuenta de un bug que podría permitir que un posible hacker emitiera sus propios “programas” de televisión, desde anuncios a películas de terror o imágenes extrañas, podría emitir cualquier cosa, desde incontables horas de publicidad a vídeos repletos de palabras malsonantes. Una vez que el hacker descubre la forma de entrar en el dispositivo, podrá seguir manipulando la experiencia del usuario. Esto puede continuar durante todo el tiempo que el atacante quiera, o hasta que el usuario compre un nuevo dongle o se pase a la tele por cable.

Si el hacker cuenta con una antena direccional, podrá interrumpir tu programa favorito en el momento más inoportuno sin tener que estar cerca, por lo que será difícil atraparle. Esta vulnerabilidad de Chromecast existe desde hace mucho tiempo y todavía no ha sido parcheada.

Cámara IP

La cámara IP que decidimos analizar era en realidad un monitor de bebés que se controla vía smartphone. Por cierto, estos dispositivos ya fueron hackeados en 2013 y se continúan explotando sus vulnerabilidades. El modelo que usamos para este experimento fue fabricado en 2015, sin embargo, hemos encontrado un par de bugs.

Al alterar las características por defecto de una aplicación de monitorización de bebés, los hackers obtienen acceso al correo electrónico de todos los clientes de la compañía. Ya que la mayoría de los propietarios de la cámara son padres, el acceso a una base de datos como esta supone una gran amenaza para que los hackers lancen una campaña de ataques de phishing dirigida a ellos.

¡No permitas que la webcam te espíe! – https://t.co/RxHxvLa3iY #consejosKaspersky #privacidad pic.twitter.com/w2Rola8sB5

— Kaspersky España (@KasperskyES) October 27, 2014

Otro par de errores permitieron a nuestros investigadores tomar el control total de la cámara: esto permite que cualquiera vea y escuche todo lo que ocurra en una habitación, reproduzca en el dispositivo un archivo de sonido arbitrario o consiga acceder al sistema como administrador y modifique el software de la cámara, siendo la única persona con control total sobre este pequeño aparato “inteligente”. Hemos informado de estas vulnerabilidades al proveedor y ayudado en la creación de ambos parches.

Hacked Baby Monitor: Security Experts Warn 'Change Your Password' After Cameras Compromised http://t.co/MPHZd2Y5Bc via @HuffPostUKTech

— Kaspersky (@kaspersky) April 28, 2014

Una taza de café

Bueno, la forma de jugar con nuestras vidas y nuestra comodidad mediante los dongles de Chromecast y los monitores de bebé es relativamente sencilla. Pero, ¿qué pasa con las cafeteras? Resulta que también pueden usar este dispositivo de cocina para espiarte, permitiendo el acceso a la contraseña de tu red wifi.

Sorprendentemente, este problema es muy difícil de solucionar, por lo que el proveedor aún no ha conseguido parchear este bug. La situación no es tan grave, sin embargo: esta ventana temporal supone una buena oportunidad para los hackers. Sin embargo, el problema persiste, e incluso si cambiamos la contraseña de la wifi, la cafetera volverá a dar la contraseña una y otra vez.

ICYMI: Kaspersky Lab CEO: The Internet of Things means 'Internet of Threats' http://t.co/iGeU9N8iqw via @BostonBizNews

— Kaspersky (@kaspersky) March 12, 2015

Seguridad en el hogar

El sistema inteligente de seguridad doméstica también perdió esta batalla. Por desgracia, nuestra experiencia no sirvió de mucho en este caso, de hecho, para ello hizo falta emplear conocimientos básicos de física. El sistema emplea unos sensores especiales para controlar el campo magnético generado por el imán integrado en la cerradura. Si un ladrón abre una ventana o una puerta, perturba el campo magnético y el sensor envía una alerta a lo largo de toda la cadena.

Pero se puede utilizar un sencillo imán para preservar el campo magnético aunque la puerta o la ventana estén abiertas y así, entrar en la casa. Este es un problema muy conocido, ya que se utilizan sensores similares en muchos de los sistemas de seguridad más populares. Sin embargo, un parche no serviría de mucha ayuda a la hora de solucionar este problema y el enfoque por tanto deberá cambiar fundamentalmente.

En cuanto al software, este sistema era totalmente capaz de resistir los ataques cibernéticos o a los ladrones a los que no se les daba bien la física en su época de instituto.

Aquí, en Securelist, puedes ver el registro detallado de nuestra búsqueda de vulnerabilidades e interacciones con los proveedores.

How will the Internet of Things affect cybersecurity? – http://t.co/fWScmf4QfQ pic.twitter.com/sAk1mcZPg5

— Kaspersky (@kaspersky) April 9, 2015

Sigue nuestras recomendaciones para minimizar los riesgos y hacer que tu hogar sea más seguro:

– Al elegir qué aspectos de tu vida quieres que sean “inteligentes”, lo primero que tienes que valorar es la seguridad. ¿Tienes muchos objetos de valor en casa? En ese caso, el sistema de seguridad de tu hogar tiene que ser redundante, complementando un sistema de alarma tradicional con un moderno sistema antirrobo controlado a través de tu smartphone. ¿Vas a utilizar un dispositivo que permite el acceso a la vida privada de tu familia (como los monitores de bebé)? Puedes elegir modelos simples, que transmitan el sonido por frecuencias de radio y no a través de una red IP.

– Si el método anterior no te convence, elige un dispositivo inteligente con cuidado y precisión. Antes de ir a la tienda, investiga en Internet sobre las características del dispositivo que buscas, prestando especial atención a noticias acerca de los bugs y parches.

– No compres el último modelo. Por lo general, un nuevo dispositivo de marca tiene bugs que los investigadores aún no han descubierto. Intenta elegir un dispositivo que tenga una buena y probada reputación.

amenazas

amenazas

Consejos

Consejos