¿Tus auriculares Bluetooth te están espiando?

Desglosamos el ataque WhisperPair, que permite rastrear a las víctimas a través de auriculares comunes con Bluetooth.

Desglosamos el ataque WhisperPair, que permite rastrear a las víctimas a través de auriculares comunes con Bluetooth.

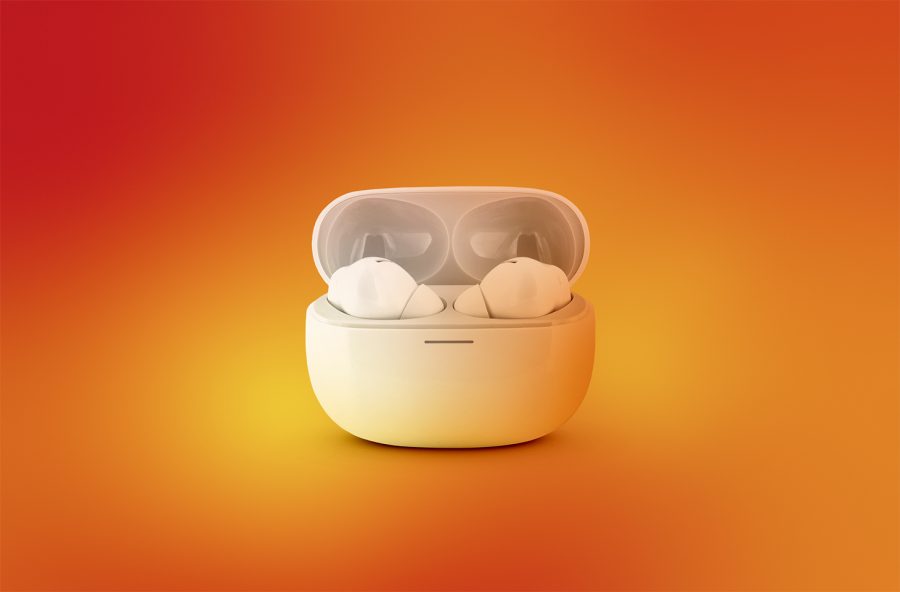

¿Qué es el problema del año 2038 (también conocido como “Unix Y2K”) y cómo preparar los sistemas de TI corporativos para él?

¿En quién puedes confiar en el mercado de soluciones de ciberseguridad? Se compararon catorce proveedores importantes en términos de transparencia, administración de la seguridad y prácticas de manejo de datos, y ¿adivinen cuál fue el líder en todos los aspectos?

Cómo aprovechan los delincuentes la conocida función “paga con tu teléfono” para robarte el dinero.

La IA generativa ha llevado las técnicas de sextorsión a un nivel completamente nuevo. Ahora, cualquier usuario de las redes sociales puede convertirse en una víctima. ¿Cómo puedes protegerte a ti mismo y a tus seres queridos?

Los delincuentes se hacen pasar por tu marca para atacar a clientes, partners y empleados. ¿Cómo detectar y detener un ataque de los clones?

Ocho propósitos digitales para Año Nuevo que debes cumplir sin falta.

Cómo eliminar la amenaza que suponen los servidores y servicios sin propietario, las bibliotecas desactualizadas y las API inseguras para las organizaciones.

Seguimos el rastro de un ataque de phishing para desglosar, paso a paso, qué sucede con los datos robados a los usuarios.

Creo firmemente que el concepto de ciberseguridad quedará obsoleto pronto y que la palabra “ciberinmunidad” ocupará su lugar.

Eugene Kaspersky

Causas de las discrepancias en las puntuaciones del Sistema Común de Puntuación de Vulnerabilidades (CVSS, por sus siglas en inglés), errores comunes al usar el CVSS para priorizar vulnerabilidades y cómo hacerlo correctamente.

Desglosamos el Sistema de Puntuación de Vulnerabilidades Comunes (CVSS): para qué sirve, cómo se usa en la práctica y por qué la puntuación Base es solo el comienzo (y no el final) de la evaluación de vulnerabilidades.

Cómo los estafadores engañan a usuarios de criptomonedas con un regalo falso de Nvidia cuyo supuesto valor es de 50.000 BTC.

Dicen que tienen un video de ti viendo pornografía, te amenazan con mandárselo a tus amigos y te piden una recompensa en bitcoins. ¡No la pagues! Te explicamos cómo funciona esta estafa.