Si os preguntan cuál es el lugar más seguro del mundo, probablemente pensaréis en algún bunker militar o en la caja fuerte del Presidente de EE.UU. De todas formas, para la gente normal y corriente, el lugar donde más se concentran diferentes sistemas de seguridad es sin duda el aeropuerto. El personal de seguridad con armas, junto a los varios puntos de control de pasaportes y de pasajeros forma un perímetro de protección a 360 grados, y todas estas medidas existen para que los terroristas y los criminales no puedan viajar en los enormes aviones Boeing y Airbus. Lo que parece bastante sorprendente es que las agencias que se ocupan de la seguridad física en los aeropuertos no entiendan la importancia de la seguridad informática para proteger a los pasajeros.

Los investigadores Billy Rios y Terry McCorkle de Qualys, durante la conferencia SAS 2014 hicieron una presentación sobre el tema; analizaron un introscope de rayos X, o sea esa máquina por la que pasan nuestras maletas y objetos personales en los aeropuertos durante el control de seguridad. El personal gestiona este dispositivo a través de un panel especial, que no se parece mucho a un ordenador; en realidad se trata de un escáner altamente especializado que está conectado con un PC normal y corriente en el que instalaron previamente un software específico. Los investigadores compraron en un puja online el modelo de introscope de rayos X Rapiscan 522B para analizar los componentes del software. Los dos investigadores descubrieron muchas cosas interesantes y preocupantes a la vez; primero, el ordenador tenía instalado Windows 98, un sistema operativo que tiene 15 años de antiguedad. Microsoft ya no ofrece asistencia técnica para este sistema operativo desde hace años así que podemos imaginar las vulnerabilidades que contiene y que los hackers podrían encontrar en cualquier momento. Por entonces, se podía infectar un ordenador simplemente conectándose a su puerto de red y hablando con el sistema operativo, sin tocar la configuración del software. En segundo lugar, el software de seguridad desarrollado para estas máquinas se concentra mucho en la seguridad física, es decir, se preocupa de analizar lo que contienen las maletas, pero evidentemente la seguridad informática no es una prioridad. Las contraseñas de los operadores se guardan en formato texto, y existen diferentes maneras para entrar en el sistema sin la necesidad de saber los nombres de usuario u otros detalles. “El programa dice que hay un error, [pero luego] se puede entrar en el sistema”, afirma Rios. De todas formas, hay otro detalle, el más importante de todos.

Armas virtuales

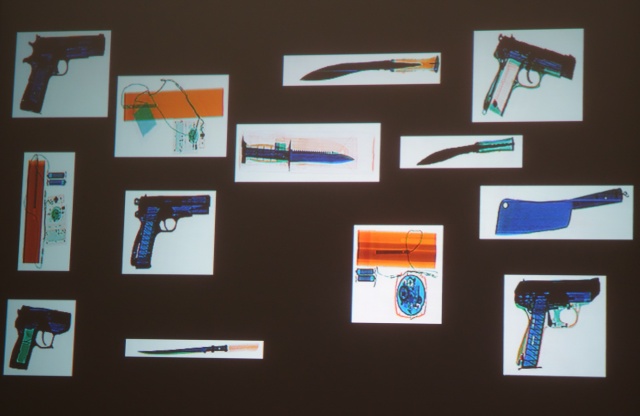

La imagen que visualiza el operador en su pantalla es esencialmente una simulación del ordenador, ya que los escáneres de rayos X no distinguen los colores. El ordenador elabora una imagen personalizada para que el operador pueda individuar fácilmente (y con colores) lo que más le interesa, por ejemplo objetos metálicos, frascos con líquidos etc. Están disponibles también diferentes “filtros”, pero el software hace mucho más que esto. Ya que el nivel de amenaza es muy bajo (hoy en día nadie intenta llevar una pistola en un avión) los supervisores, para que los operadores estén siempre atentos durante su horario de trabajo, insertan de vez en cuando una imagen falsa de un arma encima del contenido de una maleta. Cuando el operador ve la imagen de una pistola o de un cuchillo (el sistema contiene decenas de imágenes de este tipo), tiene que pulsar el botón de alarma. Durante este tipo de “entrenamiento”, la alarma no se activa de verdad, pero el sistema interno registra la reacción del operador. Es un truco bastante inteligente que, por el otro lado, nos preocupa un poco. ¿Qué otras imágenes modificadas se podrían añadir a la maleta? ¿Sería posible añadir otras imágenes neutrales en la base de datos interna y luego colocarla por encima de una verdadera arma para que pase desapercibida por los operadores? Este truco de hackers en teoría es posible, sobre todo considerando la vulnerabilidad del software instalado en el escáner de rayos X analizado por Rios y McCorkle.

¿Preocupados?

No canceléis vuestro próximo vuelo, la situación no es tan desesperada. Primero, los ordenadores en los aeropuertos no tienen conexión a Internet. Los hackers podrían actuar en el mismo aeropuerto, pero significaría un desafío muy grande para los cibercriminales. También hay que decir que los investigadores de Qualys analizaron un solo modelo de escáner de rayos X; existen diferentes marcas y modelos y algunos de ellos muchos más nuevos, por lo que esperamos que los otros modelos sean más seguros. En tercer lugar, en los aeropuertos hay varios niveles de seguridad; muchos expertos consideran los rayos X y los detectores de metales los sistemas de protección menos importantes. Así que, aunque el escáner no funcionara bien, hay otras medidas de seguridad que cumplirían con su función. De todas formas, el caso analizado por los expertos de Qualys nos enseña que las medidas de protección tradicionales de estos dispositivos (como el control de acceso y al aislamiento de cualquier conexión a Internet) no son suficientes a nivel de seguridad informática. Las agencias aeroportuarias han establecido estándares muy bien detallados para que los operadores lleven a cabo su trabajo en la manera adecuada (se han determinado, por ejemplo, las dimensiones exactas de las bandejas de plástico). Estos estándares deben incluir también una descripción detallada de las medidas de seguridad informáticas que tienen que adoptar, ya que los aeropuertos sin duda entran en la categoría de infraestructuras críticas. Solo de esta manera se puede garantizar a los pasajeros la máxima seguridad a bordo.

PS: Este artículo se escribió en un Airbus A330 con ruta Tenerife-Moscú. Pese a todas las vulnerabilidades mencionadas en el artículo, todavía no tenemos miedo a volar.

escáner

escáner

Consejos

Consejos