Este mes, en los equipos de los usuarios de Kaspersky Lab: se neutralizaron 241.151.171 ataques de red.

Vyacheslav Zakorzhevsky

Marzo en cifras

Este mes, en los equipos de los usuarios de Kaspersky Lab:

- se neutralizaron 241.151.171 ataques de red,

- se bloquearon 85 853 567 de intentos de infección mediante la web,

- se detectaron y neutralizaron 219.843.736 programas maliciosos (intentos de infección local),

- se registraron 96.702.092 veredictos heurísticos.

Unos pierden, otros ganan

En varias ocasiones hemos escrito que los delincuentes no tienen reparos en usar los sucesos trágicos para sus propios objetivos. No fueron excepciones ni los tsunamis en Japón, ni el fallecimiento de Elizabeth Taylor.

Muchas personas en Japón perdieron a sus seres queridos y sus casas. El mundo entero sigue con alarma el desarrollo de los sucesos en la central nuclear japonesa de Fukusima, dañada por el terremoto. Los estafadores y escritores de virus, difunden con cinismo enlaces maliciosos con noticias “frescas”, crean sitios web maliciosos, cuyo contenido está de una manera u otra relacionado con la tragedia en Japón y envían cartas "nigerianas" con suplicas lacrimosas de ayuda a los damnificados enviando dinero a las cuentas de los remitentes.

Por ejemplo en uno de los mensajes spam había enlaces a unas “últimas noticias” sobre los acontecimientos en Japón. Al seguir estos enlaces los usuarios se convertían en víctimas de un ataque drive-by realizado mediante paquetes de exploits. Si el ataque tenía éxito, se instalaba Trojan-Downloader.Win32.CodecPack en el equipo del usuario. Cada representante de esta familia tiene tres centros de administración predeterminados, a los cuales se conecta para recibir la lista de ficheros maliciosos que descargará y ejecutará en el ordenador del usuario. Una de las páginas web detectadas por nuestra compañía ofrecía a los usuarios descargar varios videoclips sobre los sucesos en Japón. Pero en vez de ver los clips, el usuario descargaba un backdoor a su equipo.

Los estafadores más rápidos están en Twitter: los enlaces maliciosos que aprovechaban la noticia del fallecimiento de Elizabeth Taylor aparecieron allí al día siguiente de su publicación.

Exploits

Las llamadas que hacen las compañías de seguridad informática para hacer actualizaciones regulares del software siguen teniendo vigencia, porque los exploits siguen siendo uno de los instrumentos preferidos por los delincuentes.

Exploits Java

La cantidad de exploits Java es bastante grande: constituyeron cerca del 14% del total de los exploits detectados. En el TOP 20 de malware en Internet hay tres exploits Java. Dos de ellos, Exploit.Java.CVE-2010-0840.d (puesto 15) y Exploit.Java.CVE-2010-0840.c (puesto 19) son nuevos exploits para la vulnerabilidad CVE-2010-0840 de Java. Recordamos que el activo uso de esta brecha fue descubierto el mes pasado.

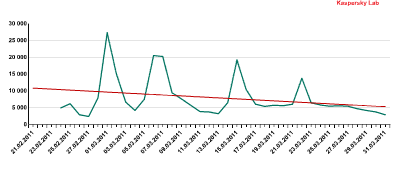

Según los datos de KSN, los creadores de malware cambian con frecuencia los exploits que usan durante los ataques drive-by, para evitar su detección. Esto se puede ver en el gráfico que muestra la dinámica de la detección de los exploits de la familia Exploit.Java.CVE-2010-0840.

Dinámica de la detección de la familia Exploit.Java.CVE-2010-0840

Los picos del gráfico corresponden a los periodos de detección de los exploits que se usan en los ataques drive-by y las caídas, al momento de la aparición de las nuevas modificaciones del exploit.

Exploit para la vulnerabilidad de Adobe Flash Player

Es sorprendente la rapidez con la que los escritores de virus reaccionan a las noticias sobre nuevas vulnerabilidades. Un ejemplo es el exploit para la vulnerabilidad de Adobe Flash Player anunciada por la compañía Adobe el 14 de marzo. La vulnerabilidad se encuentra en authplay.dll y se la considera crítica: su explotación les da a los delincuentes la posibilidad de tomar el control del equipo del usuario.

Ya el 15 de marzo Kaspersky Lab detectó un exploit para esta vulnerabilidad. Es un fichero Excel, que contiene un fichero SWF malicioso y se detecta como Trojan-Dropper.SWF.CVE-2011-0609.a.

El 25 de marzo detectamos otra variante del exploit, una página HTML que contenía un JavaScript con un código shell y una llamada a un fichero Flash malicioso. El código shell recibía el control después de llamar al fichero SWF que usaba una brecha de seguridad. Los ficheros HTML y SWF maliciosos se detectan como Exploit.JS.CVE-2011-0609 y Exploit.SWF.CVE-2011-0609 respectivamente.

Fragmento de Exploit.JS.CVE-2011-0609.d

Esta historia tiene un final feliz: la vulnerabilidad no tardó en cerrarse. La compañía Adobe anunció el parche para la vulnerabilidad el 22 de marzo. Por supuesto, este final feliz sucede sólo en los equipos actualizados a tiempo por sus dueños.

Páginas HTML maliciosas: defensa contra su detección

Con cierta regularidad informamos sobre la detección de páginas HTML que los delincuentes usan para propagar programas maliciosos o como parte de esquemas de estafa. Los creadores de estas páginas siempre están inventándose nuevas formas de ocultarlas de los programas antivirus.

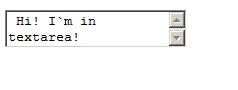

Uso de la etiqueta <textarea>

En el informe de febrero escribimos que los delincuentes usaban las tablas de estilos CSS para proteger los scripts maliciosos contra la detección. Ahora, en las páginas HTML en vez de CSS usan la etiqueta <textarea>.Con la ayuda de la etiqueta <textarea> se visualizan los campos de entrada de texto.

Campo de entrada de datos ejecutado mediante la etiqueta <textarea>

Los delincuentes usan esta etiqueta como un contenedor para guardar los datos que después usará el script principal.

En marzo, Trojan-Downloader-JS.Agent.fun (una de las páginas web en la que se detectó la combinación de script malicioso y la etiqueta <textarea> que contenía los datos para el script) incluso ingresó al TOP 20 (puesto 9). El script, usando los datos de la etiqueta <textarea>, ejecuta otros exploits mediante diferentes métodos.

La página cifrada

En los informes de diciembre y enero escribimos sobre los antivirus falsos. Ahora la página web donde se hace un simulacro de escaneo del equipo y se trata de vender un antivirus falso, está cifrada y ejecutada como un JavaScript polimorfo, lo que dificulta su detección.

Fragmento de página cifrada con un antivirus web falso

Rustock

Malware para Android

TOP 20 de programas maliciosos en Internet

| Posición | Cambios en la posición | Programa malicioso |

| 1 | AdWare.Win32.FunWeb.gq | |

| 2 | Hoax.Win32.ArchSMS.pxm | |

| 3 | AdWare.Win32.HotBar.dh | |

| 4 | Trojan.HTML.Iframe.dl | |

| 5 | Hoax.HTML.OdKlas.a | |

| 6 | Trojan.JS.Popupper.aw | |

| 7 | Exploit.JS.Pdfka.ddt | |

| 8 | Trojan.JS.Agent.btv | |

| 9 | Trojan-Downloader.JS.Agent.fun | |

| 10 | Trojan-Downloader.Java.OpenStream.bi | |

| 11 | Exploit.HTML.CVE-2010-1885.ad | |

| 12 | Trojan.JS.Agent.uo | |

| 13 | Trojan-Downloader.JS.Iframe.cdh | |

| 14 | Packed.Win32.Katusha.o | |

| 15 | Exploit.Java.CVE-2010-0840.d | |

| 16 | Trojan.JS.Agent.bhr | |

| 17 | Trojan-Clicker.JS.Agent.om | |

| 18 | Trojan.JS.Fraud.bl | |

| 19 | Exploit.Java.CVE-2010-0840.c | |

| 20 | Trojan-Clicker.HTML.Iframe.aky |

TOP 20 de malware detectado en los ordenadores de los usuarios

| Posición | Cambios en la posición | Programa malicioso |

| 1 | Net-Worm.Win32.Kido.ir | |

| 2 | Virus.Win32.Sality.aa | |

| 3 | Net-Worm.Win32.Kido.ih | |

| 4 | Hoax.Win32.ArchSMS.pxm | |

| 5 | Virus.Win32.Sality.bh | |

| 6 | HackTool.Win32.Kiser.zv | |

| 7 | Hoax.Win32.Screensaver.b | |

| 8 | AdWare.Win32.HotBar.dh | |

| 9 | Trojan.Win32.Starter.yy | |

| 10 | Packed.Win32.Katusha.o | |

| 11 | Worm.Win32.FlyStudio.cu | |

| 12 | HackTool.Win32.Kiser.il | |

| 13 | Trojan.JS.Agent.bhr | |

| 14 | Trojan-Downloader.Win32.Geral.cnh | |

| 15 | Porn-Tool.Win32.StripDance.d | |

| 16 | Exploit.JS.Agent.bbk | |

| 17 | Trojan.Win32.AutoRun.azq | |

| 18 | Trojan-Downloader.Win32.VB.eql | |

| 19 | Worm.Win32.Mabezat.b | |

| 20 | Packed.Win32.Klone.bq |