La mayoría de los programas maliciosos en Internet fueron exploits y troyanos relacionados con ellos

Kaspersky Lab ha presentado el TOP 20 de programas maliciosos detectados en mayo. Este mes, los ciberdelincuentes han utilizado exploits con mucha frecuencia para robar datos confidenciales de los usuarios y han empleado nuevos métodos de propagación y nuevas técnicas para dificultar el análisis y detección del código malicioso. Otra de las novedades del mes ha sido el troyano GameThief.Win32.Magania.dbtv, que tiene como objetivo robar los datos de acceso y contraseñas de usuarios de juegos online como CabalOnline, Metin2, MuOnline y otros títulos desarrollados por Nexon.net.

Programas maliciosos detectados en los ordenadores de los usuarios

En la primera tabla se registran los programas maliciosos y potencialmente no deseados que se han detectado y neutralizado por primera vez en los ordenadores de los usuarios.

| Posición | Cambios en la posición | Programa malicioso | Cantidad de equipos infectados |

| 1 | Net-Worm.Win32.Kido.ir | 339585 | |

| 2 | Virus.Win32.Sality.aa | 210257 | |

| 3 | Net-Worm.Win32.Kido.ih | 201746 | |

| 4 | Net-Worm.Win32.Kido.iq | 169017 | |

| 5 | Trojan.JS.Agent.bhr | 161414 | |

| 6 | Worm.Win32.FlyStudio.cu | 127835 | |

| 7 | Virus.Win32.Virut.ce | 70189 | |

| 8 | Trojan-Downloader.Win32.VB.eql | 66486 | |

| 9 | Worm.Win32.Mabezat.b | 54866 | |

| 10 | Trojan-Dropper.Win32.Flystud.yo | 50490 | |

| 11 | Worm.Win32.AutoIt.tc | 47044 | |

| 12 | Packed.Win32.Krap.l | 44056 | |

| 13 | Trojan.JS.Iframe.lq | 38658 | |

| 14 | Trojan.Win32.Agent2.cqzi | 35423 | |

| 15 | Trojan.Win32.Autoit.ci | 34670 | |

| 16 | Trojan-GameThief.Win32.Magania.dbtv | 31066 | |

| 17 | Trojan-Downloader.Win32.Geral.cnh | 30225 | |

| 18 | Trojan.JS.Zapchast.dv | 29592 | |

| 19 | Virus.Win32.Induc.a | 28522 | |

| 20 | Exploit.JS.CVE-2010-0806.e | 27606 |

La primera lista del Top 20 de mayo cuenta con cinco nuevos programas maliciosos (todos troyanos), en los puestos 13, 14, 16, 17 y 18, y varios cambios de posición.

Algunas de las incorporaciones del mes anterior, como las modificaciones del exploit CVE-2010-0806, han desaparecido de la lista con la misma rapidez con la que aparecieron.

Sin embargo, los delincuentes no han dejado de explotar la vulnerabilidad CVE-2010-0806. Para muestra, un botón: Trojan.JS.Agent.bhr, componente de una de las modificaciones de CVE-2010-0806, ha subido nueve puestos en mayo hasta llegar a la quinta posición.

La primera novedad del mes se sitúa en el puesto trece y es el troyano Trojan.JS.Iframe.lq. Este programa malicioso forma parte de un ataque del tipo drive-by, ya que con su ayuda se remite a los usuarios al Exploit.JS.CVE-2010-0806.i. Otra de las nuevas incorporaciones de mayo es Trojan.JS.Zapchast.dv (puesto 18). Este troyano también tiene una relación directa con la vulnerabilidad CVE-2010-0806 y es parte del exploit Exploit.JS.CVE-2010-0806.e, que ocupa el puesto 20 de la lista.

Trojan-GameThief.Win32.Magania.dbtv (puesto 16) atacó a los usuarios de los juegos Cabal Online, Metin2, MuOnline, así como a varios juegos desarrollados por la compañía Nexon.net. Como ya recogía el informe de abril, el principal objetivo de los ciberdelincuentes que utilizan estos programas maliciosos son los datos confidenciales de usuarios que tienen cuentas en los juegos online.www.viruslist.com/sp.

Este es el método general de infección que sigue este programa concreto:

- El usuario visita una página contaminada con Trojan.JS.Iframe.lq, Trojan.JS.Zapchast.dv o con cualquiera de las dos modificaciones del exploit CVE-2010-0806.

- El exploit descarga en el ordenador del usuario Trojan-Downloader.Win32.Geral.cnh, un troyano muy potente. Su arsenal incluye dos rootkits que ocultan la presencia del troyano al antivirus, así como el componente Worm.Win32.Autorun, que garantiza la propagación del troyano mediante dispositivos extraíbles, y un algoritmo de descarga que permite a los cibercriminales utilizar listas de descarga.

- El componente Geral descarga en el ordenador de la víctima diferentes modificaciones de Trojan-PSW.Win32.QQPass y Trojan-GameTheif.Win32.OnlineGames/WOW/Magania, entre las que se incluye Trojan-GameThief.Win32.Magania.dbtv.

Programas maliciosos en Internet

La segunda tabla refleja la situación en Internet. En esta lista se enumeran los programas maliciosos detectados en páginas web y también los programas maliciosos que intentaron descargarse a los ordenadores de los usuarios desde páginas web.

| Posición | Cambios en la posición | Programa malicioso | Número de intentos únicos de descarga |

| 1 | Trojan-Clicker.JS.Iframe.bb | 397667 | |

| 2 | Exploit.Java.CVE-2010-0886.a | 244126 | |

| 3 | Trojan.JS.Redirector.cq | 194285 | |

| 4 | Exploit.Java.Agent.f | 108869 | |

| 5 | Trojan.JS.Agent.bhr | 107202 | |

| 6 | Exploit.Java.CVE-2009-3867.d | 85120 | |

| 7 | not-a-virus:AdWare.Win32.FunWeb.q | 82309 | |

| 8 | Exploit.JS.CVE-2010-0806.i | 79192 | |

| 9 | Exploit.JS.CVE-2010-0806.b | 76093 | |

| 10 | Trojan.JS.Zapchast.dv | 73442 | |

| 11 | Trojan-Clicker.JS.Agent.ma | 68033 | |

| 12 | Trojan.JS.Iframe.lq | 59109 | |

| 13 | Trojan-Downloader.JS.Agent.fig | 56820 | |

| 14 | not-a-virus:AdWare.Win32.Shopper.l | 50497 | |

| 15 | Exploit.JS.CVE-2010-0806.e | 50442 | |

| 16 | Trojan.JS.Redirector.l | 50043 | |

| 17 | Trojan.JS.Redirector.cj | 47179 | |

| 18 | not-a-virus:AdWare.Win32.Boran.z | 43514 | |

| 19 | Trojan-Dropper.Win32.VB.amlh | 43366 | |

| 20 | Exploit.JS.Pdfka.chw | 42362 |

La segunda lista del Top 20 viene cargada de novedades. El primer puesto lo ocupa el troyano Trojan-Clicker.JS.Iframe.bb, que sólo en mayo infectó cerca de 400.000 páginas webs. Este programa malicioso tiene como objetivo aumentar el número de clics en sus páginas y lo consigue haciendo que el ordenador del usuario las visite sin su conocimiento.

En tercer lugar está el nuevo redirector Trojan.JS.Redirector.cq, que lleva a los visitantes a páginas que propagan antivirus falsos.

De los 20 programas maliciosos más frecuentes en Internet, 7 son exploits. Hay que destacar que tres de los nuevos participantes, Exploit.Java.CVE-2010-0886.a (segundo puesto), Exploit.Java.Agent.f (cuarto puesto) y Exploit.Java.CVE-2009-3867.d (sexto puesto) son exploits para la plataforma Java.

El primero, Exploit.Java.CVE-2010-0886.a Exploit.Java.CVE-2010-0886.a consta de dos partes: un descargador escrito en JavaScript y un applet Java. El descargador utiliza la función “launch” del Java Development Toolkit. Esta función utiliza como parámetro una línea que consta de parámetros especiales y la dirección donde se encuentra el applet Java malicioso. El código de JavaScript inicia la ejecución de un programa Java que en la mayoría de los casos es un Trojan-Downloader. A su vez, este programa descarga un fichero ejecutable malicioso y lo ejecuta en el ordenador del usuario. Este programa se ha hecho muy popular sobre todo gracias al uso que hizo del descargador Pegel en uno de sus ataques que describimos en febrero.

El segundo novato es Exploit.Java.CVE-2009-3867.d. Este exploit utiliza la técnica de desbordamiento de pila llamando a la función getSoundBank. Esta función se usa para descargar contenidos multimedia y su objetivo es obtener la dirección de un objeto soundbank como parámetro. Esta vulnerabilidad permite a los cibercriminales utilizar un código Shell, que les autoriza a emplear cualquier código en el ordenador de la víctima.

Los exploits descritos anteriormente están sobre todo conectados con redirectores y con páginas legítimas pero infectadas. En mayo encontramos varios programas programas “acompañantes” de este tipo, como Trojan.JS.Agent.bhr (quinto lugar), Trojan.JS.Zapchast.dv (décimo lugar), Trojan.JS.Iframe.lq (duodécimo lugar) y Trojan-Downloader.JS.Agent.fig (decimotercer lugar).

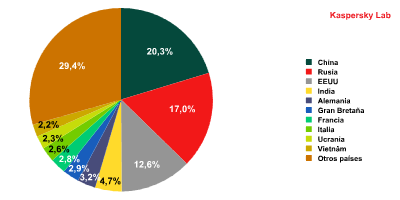

Países desde los cuales se detectó la mayor cantidad de intentos de infección mediante la web:

Conclusión

A lo largo de las últimas semanas, los ciberdelincuentes han utilizado exploits con mucha frecuencia para robar información confidencial de los usuarios. Los cambios que se han producido este mes están relacionados con los métodos de propagación de códigos maliciosos y con las técnicas que se han empleado para dificultar el análisis y detección del código malicioso.

En mayo, 11 de los 20 programas maliciosos más populares en Internet fueron exploits y programas troyanos relacionados con ellos. Estos programas maliciosos ocupan 5 posiciones adyacentes en la lista (empezando desde el segundo puesto) y más adelante también están presentes en grupos de dos o tres variantes.

Para terminar, conviene recordar a los usuarios de software de la compañía Sun que actualicen con frecuencia sus programas. Esta advertencia se debe a la proliferación de los exploits que usan las vulnerabilidades de la plataforma Java.