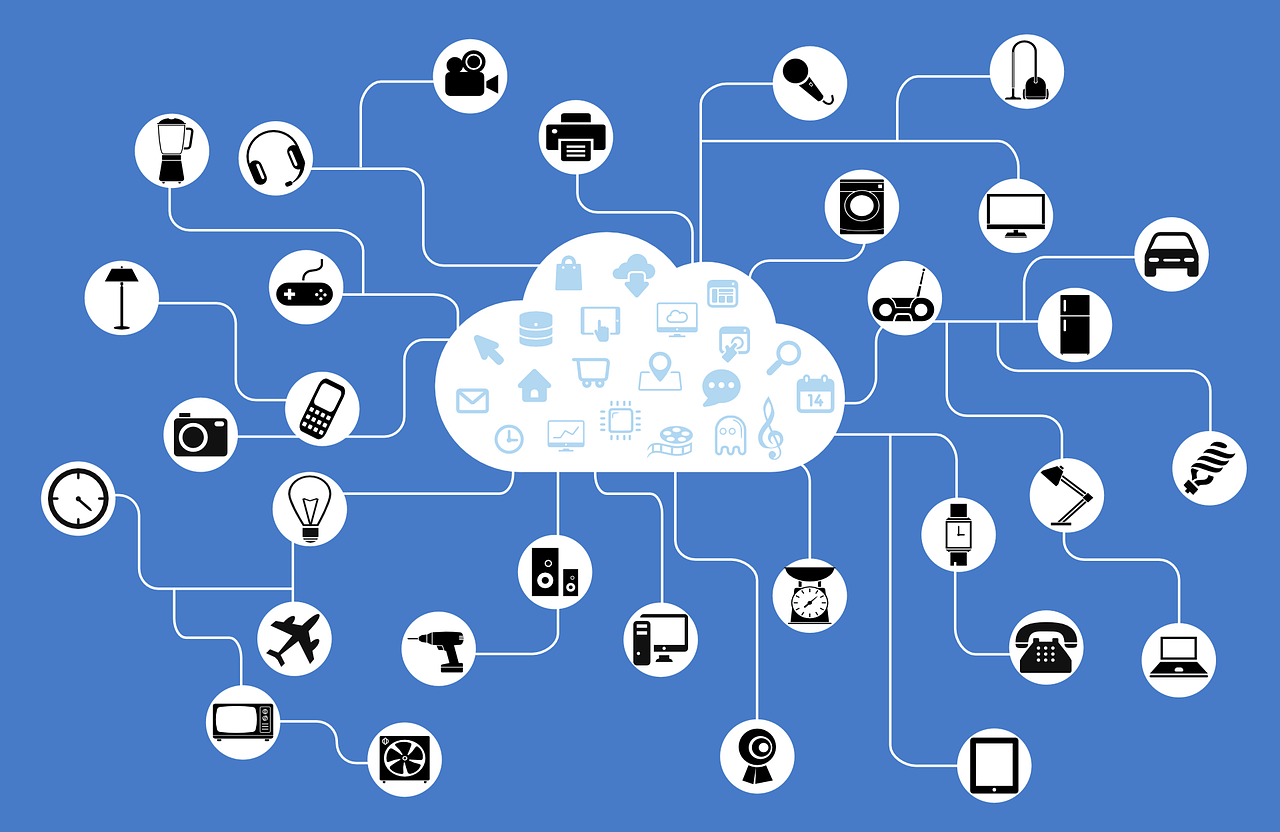

El Internet de las Cosas (IoT) aporta una enorme comodidad en el hogar. El uso de dispositivos inteligentes con conexión a Internet te permite tener el café a punto cuando te levantas e incluso poner el horno en funcionamiento para encontrarte la cena caliente al regresar a casa. Puedes controlar la temperatura y la calidad del aire, cerrar las puertas e incluso vigilar la casa desde el teléfono móvil mientras te ausentas.

No obstante, el IoT también comporta que tu frigorífico, tu cafetera, tu sistema de calefacción y tu vehículo pueden almacenar datos personales. De hecho, cada dispositivo IoT conectado recopila datos. Así que, a menos que quieras que los demás lo sepan todo sobre tu vida, te conviene proteger cada dispositivo. Además de proteger tu red, deberás asegurarte de que no contenga eslabones débiles; para ello, comprueba que todos los dispositivos que la integran sean seguros.

Hay más de 7.000 millones de dispositivos IoT en el mundo en la actualidad y todos ellos representan un objetivo tentador para los ciberdelincuentes. Si tu hogar está conectado, tienes que protegerlo. En este artículo te explicamos cómo hacerlo.

Riesgos potenciales para tu hogar inteligente IoT

Aún no existe un organismo mundial que defina los estándares de seguridad de los dispositivos IoT . La regulación de los dispositivos IoT es, por el momento, relativamente escasa. A las autoridades les preocupa que tu frigorífico sea eléctricamente seguro y energéticamente eficiente, pero aún no han empezado a interesarse por si protege bien tu privacidad.

Dado que el Internet de las Cosas avanza a un ritmo tan rápido, los fabricantes tienen la enorme presión de aprovechar ese desarrollo y lanzar al mercado tantos productos como puedan. Algunos dispositivos se comercializan con prisas, sin prestar la atención debida a los aspectos de seguridad del IoT. Y cuando un dispositivo se sustituye por una versión o un producto más nuevos, los fabricantes no siempre se preocupan de proporcionar parches de seguridad para los antiguos. Esta forma de proceder contrasta con lo que sucede en el mundo del hardware y el software informáticos, donde siguen publicándose actualizaciones constantes para subsanar las vulnerabilidades de seguridad y mejorar el funcionamiento.

Por su parte, los hackers andan siempre muy ocupados y cada día aparecen nuevas amenazas, de manera que una cámara de seguridad de hace cinco años o una televisión inteligente que compraste hace solo seis meses podrían incorporar una vulnerabilidad bien conocida. Esto implica que incluso hackers bastante inexpertos puedan encontrar exploits en Internet y utilizarlos para infiltrarse en tu red.

Se han dado casos de hackers que han logrado controlar webcams, cámaras de ordenadores portátiles e incluso monitores de bebés. Pero no acaba ahí la cosa. Un ciberdelincuente también podría:

- acceder a tus sistemas de calefacción e iluminación para averiguar si estás o no en casa;

- acceder a tus contraseñas o incluso a tu cuenta bancaria a través de la información que has compartido con un asistente digital como Amazon Echo a través de comandos de voz;

- colarse en tu red a través de un dispositivo IoT y lanzar un ataque de ransomware solicitándote un rescate si quieres volver a utilizar tu hogar inteligente IoT o

- usar tus dispositivos como bots para incrementar la capacidad de procesamiento de un ataque DDOS, un fraude mediante clic o un pirateo de contraseñas o para enviar spam o hacer minería de criptomonedas.

El alcance de las botnets puede ser devastador. La botnet Mirai pirateó dispositivos IoT ya en 2016 y logró crear un enjambre de 100.000 dispositivos IoT secuestrados. Por separado, dichos dispositivos tendrían una capacidad de procesamiento limitada, pero, en combinación, 100.000 proporcionan muchos recursos para trabajar.

Mirai aprovechó una vulnerabilidad clásica: el hecho de que los propietarios habían dejado los nombres de usuario y contraseñas de fábrica en los dispositivos, lo cual había facilitado hacerse con su control. A continuación, lanzó un ataque DDOS que derribó al proveedor de servicios de registro de dominios Dyn.

Y aunque logró darse con los creadores originales de Mirai, que acabaron entre rejas, esta botnet sigue mutando y continúa siendo una amenaza.

Protege tus redes y dispositivos IoT

Para empezar, cierra la puerta de la entrada, o lo que es lo mismo: protege tu router. Si el hacker se hace con el control de tu router, podrá manejar tu red, lo que significa que podrá gestionar cualquier dispositivo que haya en tu hogar, desde las cerraduras hasta tu ordenador.

- Cambia el nombre y la contraseña del router. No utilices los ajustes por defecto. Los routers suelen recibir el nombre del fabricante o la red que se utiliza, y eso da a los hackers una pista importante para acceder a ella. También es buena idea evitar usar tu propio nombre o tu dirección, ya que pueden ser también pistas útiles para alguien que quiera colarse en tu red.

- Utiliza contraseñas seguras, es decir, claves aleatorias compuestas por una mezcla de letras, números y símbolos.

- Evita usar las redes Wi-Fi públicas para acceder a tu red IoT a través de tu ordenador portátil o smartphone. Es relativamente sencillo colarse en las redes Wi-Fi que ofrecen muchos bares y hoteles. Utiliza una red privada virtual (VPN) como la VPN Secure Connection de Kaspersky. Una VPN te proporciona una pasarela privada y cifrada para acceder a Internet e impide que se intercepten tus comunicaciones a hurtadillas.

- Empieza a usar redes de invitados. Es una buena idea usar una red de invitados para las personas que te visiten y quieran conectarse a tu Wi-Fi doméstica; de esta manera, no les das acceso a tu red principal ni a tus cuentas de correo electrónico y de otro tipo. También puedes usar una red de invitados para conectar tus dispositivos IoT. De este modo, si un hacker piratea uno de tus dispositivos, se quedará atrapado en la red de invitados y no podrá hacerse con el control de tu acceso principal a Internet.

- Utiliza un método de cifrado seguro, como WPA, para acceder a la red Wi-Fi.

- Protege sobre todo el control de máximo nivel de tu red IoT. No es mala idea usar la autenticación de dos factores, como datos biométricos, una tarjeta de acceso o un dongle, para asegurarte de que los hackers no puedan aportar las dos pruebas de identidad requeridas.

Una vez la red y los métodos de acceso sean seguros, deberás asegurar cada dispositivo IoT por separado. De nuevo, el primer movimiento debe ser siempre cambiar el nombre de usuario y la contraseña que vienen por defecto. Si un dispositivo no te permite hacerlo, representa una brecha clamorosa en tus defensas; cómprate otro. De hecho, a la hora de adquirir dispositivos IoT para tu hogar inteligente, deberías tener en cuenta los aspectos de seguridad antes de tomar una decisión, en lugar de guiarte solo por su funcionalidad.

Define una contraseña distinta para cada uno de tus dispositivos IoT. Los hackers suelen colarse en una red a través de un dispositivo y luego intentan extender su control a otros dispositivos. Si los nombres de tus frigoríficos y cafeteras IoT no coinciden con los de los controles de calefacción y los cierres de las puertas, a un hacker le resultará casi imposible ampliar su huella en tu red IoT.

A continuación, comprueba los ajustes de privacidad y seguridad definidos por defecto. Si hay algo que no te interesa que haga o que grabe un dispositivo, prueba a desactivar dicha función. Por ejemplo, puede interesarte desactivar los micrófonos de algunos dispositivos si no pretendes usar el control por voz para manejarlos. De este modo, evitarás que alguien escuche tus conversaciones a escondidas.

Desactivar las funciones que no utilizas reduce el riesgo para la seguridad que supone dejar el acceso remoto o el control por voz abierto. De hecho, tal vez decidas que no merece la pena conectar algunos dispositivos. Si la conectividad a Internet no te aporta ningún beneficio, desactívala.

Hay otra función que deberías desactivar: Universal Plug and Play (UPnP). Sirve para que los dispositivos se reconozcan automáticamente entre sí, un poco como el Plug and Play de un PC, que instala automáticamente los periféricos, como impresoras y unidades externas. Pero es poco probable que vayas a andar cambiando de sitio con frecuencia tus dispositivos, así que la función de UPnP probablemente no te sea muy útil. Por otro lado, supone un gran riesgo de seguridad, ya que las vulnerabilidades del protocolo pueden ayudar a los hackers a detectar dispositivos desde fuera de la red.

Mantenimiento de tus dispositivos IoT

Tu hogar inteligente te ahorrará tiempo y esfuerzo, pero debes reservar algo de tiempo para mantenerlo adecuadamente como parte de tu estrategia de seguridad de los dispositivos IoT.

Debes mantener actualizado el firmware de todos los dispositivos. Cuando los instales, es buena idea marcar como favorita la página web del fabricante para poder buscar con facilidad las actualizaciones de firmware y software que vaya lanzando. Si tienes suerte, incluso pueden llegarte alertas por correo electrónico o actualizaciones automáticas; en caso contrario, tendrás que buscarlas.

Vigila lo que conectas: los peligros de los altavoces inteligentes

Algunos dispositivos IoT son bastante limitados y solo se conectan a tu red de control. Otros, en cambio, son considerablemente más inteligentes. Y cuanto más inteligentes son, mayor es el riesgo.

Así que vigila lo que conectas. Los altavoces inteligentes representan un riesgo muy especial a la seguridad. Por ejemplo, si tus cerraduras y cámaras de seguridad están conectadas a tu asistente por voz, un intruso podría limitarse a gritar «Google, abre las puertas» y obtener acceso a tu casa. Si te suena poco realista, piensa que Burger King creó un anuncio que activaba deliberadamente los altavoces de Google Home y los instaba a hablarles a sus propietarios de la hamburguesa Whopper. Google acabó bloqueando el anuncio.

Aun así, por molesto que fuera, el exploit de Burger King era inofensivo. Sin embargo, permite entender una vulnerabilidad real, la cual puede emplearse con fines delictivos.

También se han descubierto hackeos que activan los altavoces para continuar escuchando después de formular una pregunta y grabar conversaciones que luego se facilitan a un intruso. Así que tal vez sea buena idea conectar tu sistema de seguridad a una red distinta y a la que el asistente de voz no tenga acceso. Y también conviene mantener el acceso a tu cuenta bancaria bien lejos de este dispositivo.

Recuerda que los altavoces inteligentes y otros dispositivos guardan datos sobre ti y tu comportamiento. Conviene averiguar dónde se almacenan dichos datos y con qué fines pueden utilizarse (el servicio debería proporcionar una declaración sobre su política de privacidad). Y también merece la pena saber cómo borrar los datos que no te interesa que se conserven.

Amazon y Google permiten borrar los datos fácilmente. En el caso de Amazon, utiliza la aplicación de Alexa para ir a los ajustes y comprueba el historial para ver qué contiene el archivo; puedes eliminar preguntas sueltas o todas de golpe. Las grabaciones del Asistente de Google pueden inspeccionarse y borrarse mediante la cuenta de Google. Es buena idea realizar una limpieza de manera periódica.

Las televisiones inteligentes también pueden almacenar multitud de datos sobre lo que ves..En 2017, la Comisión Federal de Comercio estadounidense (FTC, por sus siglas en inglés) multó al fabricante de televisores Vizio por rastrear los hábitos televisivos de los propietarios de sus dispositivos para luego vender la información a anunciantes. Además, hackear televisores inteligentes es bastante fácil. De manera que, si Vizio recopilaba dicha información, es posible que los hackers también se hubieran hecho con esos datos. Ahora que las redes de televisión e Internet se entrecruzan, los televisores inteligentes podrían representar una amenaza a la privacidad de tus datos en otras cuentas. Asegúrate de leer el manual, porque podría indicarte cómo desactivar el rastreo. También puede interesarte aislar la televisión en su propia red.

Artículos relacionados

Cómo protegerse de los hackeos de coches

Hackeo de cámaras web:¿pueden espiarte a través de tu webcam?