Según la Agencia de Seguridad Cibernética y de Infraestructura (CISA) de los EE. UU., El tipo de delito cibernético número uno en los Estados Unidos es la "estafa del impostor", con 1 de cada 5 personas que informan pérdidas financieras después de un incidente.

Para ser claros, la estafa del impostor es esencialmente una situación en la que un actor en línea malicioso roba o coopta la identidad de su víctima con la esperanza de extorsionarla (o una organización afiliada) en una fecha posterior. Y, como las direcciones de correo electrónico suelen ser la clave para desbloquear la mayoría de los tipos de información personal en línea (desde cuentas de redes sociales hasta servidores de juegos y canastas de compras individuales), los ciberdelincuentes a menudo intentan piratear y robar un correo electrónico personal (o del trabajo) primero.

Es por esta razón que, en los últimos años, especialistas en ciberseguridad de todo el mundo han recomendado que tanto las empresas como los usuarios personales implementen protocolos de autenticación multifactor en sus cuentas de correo electrónico, siempre que sea posible.

Del mismo modo, a las empresas y a los usuarios individuales también se les ha recomendado que utilicen clientes de correo electrónico que tengan implementadas políticas sólidas de autenticación / validación de correo electrónico, para protegerse de los mensajes de phishing entrantes de servidores falsificados.

Si le preocupa que usted o su empresa no estén utilizando protocolos de autenticación multifactor o directivas de validación de correo electrónico seguras, siga leyendo para obtener más información sobre ambos.

¿Qué es la autenticación multifactor?

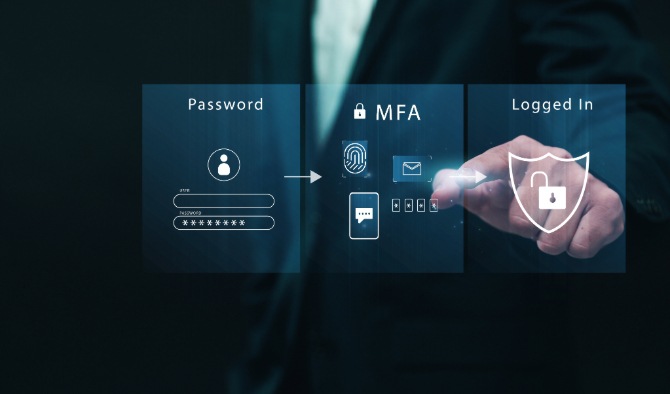

La autenticación multifactor, a veces abreviada simplemente como MFA, es una práctica de ciberseguridad que permite múltiples niveles de verificaciones de seguridad antes de que un usuario tenga acceso a un determinado sistema.

En el caso de una cuenta de correo electrónico, es posible que se solicite a los usuarios que ingresen uno o algunos de los siguientes elementos: una contraseña adicional, un código de un SMS seguro o una respuesta a una pregunta de seguridad predeterminada.

MFA se utiliza principalmente para evitar que los piratas informáticos y otros actores en línea maliciosos accedan a cuentas en línea con credenciales robadas.

Otros tipos de autenticación multifactor incluyen:

- Mensajes de voz: una llamada segura y automática realizada a su móvil que contiene una frase de contraseña o código de un solo uso.

- Notificaciones push (con o sin coincidencia de números): las notificaciones push sin coincidencia de números generalmente toman la forma de una notificación en su dispositivo móvil o tableta que requiere una interacción, como pedir al usuario que ingrese los números de la notificación en una aplicación en línea para aprobar la solicitud de autenticación.

- Contraseña de un solo uso (en inglés: One-time password, abreviado OTP): las OTP son un sistema basado en token que envía una contraseña única y de un solo uso a un correo electrónico secundario, un teléfono móvil o una tableta de forma segura. Por lo general, son operados por su cliente o proveedor de correo electrónico e implican que el usuario ingrese una contraseña de un solo uso en un período de tiempo asignado. También se pueden generar mediante ciertas formas de hardware seguro y, por lo general, constan de entre cuatro y doce dígitos numéricos.

- Infraestructura de clave pública (en inglés: Public key infrastructure, abreviado PKI): estos son los conjuntos subyacentes de hardware y software que utilizan un criptosistema asimétrico de dos claves para cifrar, intercambiar y validar datos mediante certificados digitales.

- Identidad rápida en línea (Fast Identity Online, FIDO): al usar un autenticador FIDO, los usuarios obtienen acceso a un sistema a través de tecnologías como un lector de huellas digitales, un botón en un dispositivo de segundo factor, un PIN ingresado de forma segura (generalmente, en un dispositivo externo), voz Software de reconocimiento, reconocimiento de retina o reconocimiento facial.

¿Por qué debería utilizar la autenticación multifactor para sus correos electrónicos?

Los ciberdelincuentes han ideado formas cada vez más sofisticadas de piratear contraseñas durante la última década, lo que significa que sin importar cuán seguras, se estén volviendo insuficientes.

Si la autenticación multifactor no está disponible en su sistema, le recomendamos que utilice una contraseña segura (de 10 a 12 caracteres de largo, que contenga una combinación de caracteres especiales, números, letras mayúsculas y minúsculas), nunca reutilice una cadena de contraseña y almacene todas sus contraseñas únicas en un Administrador de contraseñas o Bóveda , que cifra sus contraseñas almacenadas en su máquina local o en línea.

Por lo tanto, incluso si se produce una infracción en su sistema, sus contraseñas serán ininteligibles para los piratas informáticos y otros actores maliciosos en línea.

Además, la autenticación multifactor reduce la posibilidad de un ataque de fuerza bruta porque sus procesos de validación a menudo tienen lugar en un dispositivo separado, lo que significa que el pirata informático tendría que obtener acceso a más de un dispositivo antes de obtener acceso a su información personal.

Con alrededor del 50 al 60% de las filtraciones de datos resultantes directamente del robo de credenciales de inicio de sesión, la autenticación multifactor es una de las mejores formas de defender su sistema y hacer que su empresa cumpla con los estándares de cumplimiento en evolución.

¿Cómo implementar la autenticación multifactor?

En muchos de los portales de software y clientes de correo electrónico modernos de la actualidad, la autenticación multifactor está activada de forma estándar o requiere una simple modificación de la configuración en las preferencias de seguridad de la interfaz respectiva.

Una aplicación muy básica de MFA sería usarla en los administradores y usuarios privilegiados de su sistema. Sin embargo, MFA debe implementarse a una escala más amplia y ser utilizado por todos los miembros de su empresa (o familia), incluso en cualquier hardware o software que utilicen en las instalaciones o en el extranjero.

Una implementación eficaz del AMF debe incluir tres componentes de verificación:

- Algo que es el usuario: se trata de una forma de protocolo de seguridad biométrica, como por ejemplo un software de reconocimiento facial o de huellas digitales.

- Algo que tiene el usuario: suele ser una OTP en un SMS o una notificación enviada a un dispositivo móvil o tableta.

- Algo que el usuario sabe: esto abarca contraseñas, frases de contraseña y respuestas memorables a preguntas personales que solo el usuario sabría. El problema clave aquí es que nada de lo anterior no debería ser fácil de adivinar ni extraerse de ninguna información existente que ya esté en línea (por ejemplo, en las redes sociales). Para obtener más información sobre lo que hace que una respuesta y una contraseña sean fáciles de recordar, lea nuestro artículo sobre frases de seguridad.

¿Qué es 2FA o autenticación de dos factores?

La autenticación de dos factores, a veces denominada 2FA, verificación en dos pasos o autenticación de doble factor, es una forma de autenticación de múltiples factores que requiere dos tipos de procedimientos de verificación antes de que un usuario pueda obtener acceso al sistema deseado.

Defiéndase contra el ciberdelito: obtenga la prueba gratuita de Kaspersky Premium

No dejes que los ciberdelincuentes ganen. Proteja su identidad, datos y finanzas con la potente solución antivirus de Kaspersky.

Prueba Kaspersky Premium¿Qué es la autenticación de correo electrónico?

La autenticación de correo electrónico, a veces conocida como validación de correo electrónico, es un grupo de estándares que tiene como objetivo detener los correos electrónicos enviados por remitentes falsificados, también conocido como suplantación de identidad (spoofing).

Los clientes de correo electrónico más populares y seguros tienden a usar tres conjuntos diferentes de estándares para verificar los correos electrónicos entrantes: SPF (Marco de directivas del remitente), DKIM (Correo identificado con claves de dominio) y DMARC (Autenticación, informes y conformidad de mensajes basados en el dominio) . Estos estándares verifican si el mensaje de @ dominio.com es de hecho del dominio indicado.

Para ser más precisos, DMARC se utiliza para verificar que la dirección "De" sea de hecho legítima y se muestre con precisión, SPF especifica los servidores que tienen permiso para enviar correo electrónico desde su dominio y DKIM agrega una firma digital a los correos electrónicos para que los servidores de correo receptores Puede verificar el remitente más fácilmente.

Como resultado, estos estándares permiten a los clientes de correo electrónico filtrar y bloquear más fácilmente los correos electrónicos no deseados y de phishing de los estafadores. Sin embargo, como estos estándares son opcionales, los clientes de correo electrónico más pequeños no los implementan, lo que lleva a numerosas incidencias de suplantación de identidad y falsificación en línea.

¿Cómo implementar la autenticación de correo electrónico?

Muchos de los clientes de correo electrónico más populares ya tienen implementados los estándares SPF, DKIM y DMARC como parte normal de su software. Si necesita configurarlos manualmente en su cliente, deberá editar y agregar registros DNS adicionales para los tres estándares.

Sin embargo, afortunadamente, esto puede ser un procedimiento complicado y debe ser manejado por alguien con un alto nivel de conocimientos de informática o un profesional de TI dedicado.

Para una capa adicional de seguridad, ya sea para su sistema comercial o personal, recomendamos utilizar el software de conexión VPN de Kaspersky . Las VPN le permiten conectarse a los activos y servidores de su empresa de forma remota a través de un túnel digital cifrado.

Este túnel protege su sistema de los peligros potenciales de la conexión Wi-Fi pública y las conexiones a Internet no seguras cuando está en movimiento. Si desea obtener más información sobre cómo funcionan las VPN, lea nuestro artículo dedicado .

Aunque los métodos de autenticación multifactor son una de las mejores formas de defender sus sistemas personales o profesionales contra las infracciones de agentes maliciosos y otras amenazas en línea, no es 100% seguro.

Para un sistema de ciberseguridad todo incluido y galardonado (con asistencia remota, eliminación de amenazas existentes y soporte 24 horas al día, 7 días a la semana) que le ofrece la mejor defensa contra el mundo en constante evolución del ciberdelito, pruebe Kaspersky Premium.

Artículos relacionados:

- ¿Qué son los administradores de contraseñas? ¿Son seguros?

- Ataques de suplantación de identidad y suplantación de identidad

- ¿Cómo detener los correos electrónicos no deseados?

- Cifrado de correo electrónico y cómo cifrar correos electrónicos